Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

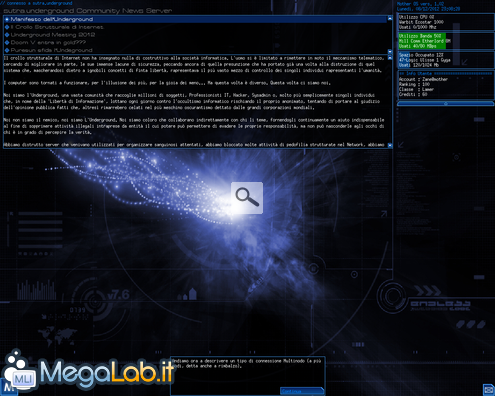

Chissà quante volte avrete cercato informazioni, tecniche e programmi per improvvisarvi hacker ed intrufolarvi nel sistema informatico di qualche amico o del vostro istituto scolastico. Attenzione però! Una bravata di questo tipo può cacciarvi in un brutto guaio... Come fare allora per sfogare la propria vena "hackeristica"? La risposta è "Mother" (sito ufficiale), un interessante gioco gratuito di logica ed intelligenza, in cui dovrete forzare sistemi informatici, sottrarre informazioni riservate, installare backdoor e quant'altro, facendo bene attenzione a coprire le proprie tracce e non farsi "beccare"! StoriaChi avesse visto il film Johnny Mnemonic (1995, con Keanu Reeves) non potrà che rintracciare molte similitudini con la trama di Mother.

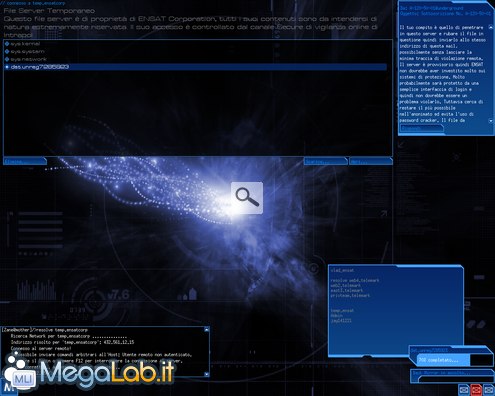

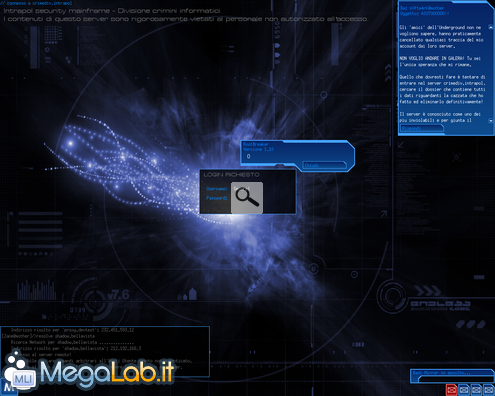

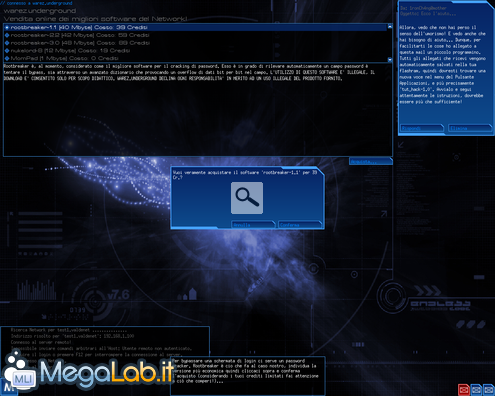

La premessa è volutamente succinta. La maggior parte dei dettagli, infatti, emergeranno durante il gioco stesso: nelle prime fasi, ad esempio, si scoprirà che il Network è il successore di Internet, perché la Rete come la conosciamo oggi ha subito un crollo strutturale poco tempo addietro.. Nelle varie fasi di gioco emergeranno intrighi e giochi di potere, e si delineeranno i contorni di una cyberguerra fra i cracker dell'Underground e le grandi multinazionali. GameplayMother è un simulatore di Hacking, inteso in senso "giornalistico": l'intero gioco si svolge davanti all'interfaccia dell'omonimo sistema operativo, che mette a disposizione tutti gli strumenti di cui avrete bisogno per proseguire nella storia. Non appena si inizia una nuova partita, viene proposto un breve ma importante tutorial, nel quale si illustrano le principali caratteristiche dell'interfaccia utente. Di lì a poco, si riceve il primo messaggio, al quale è allegata la seconda guida: in questo frangente si prende visione della metodologia di gioco e dei vari tool a disposizione. Lo svolgimento di ogni "missione" si può schematizzare grossomodo così. In primo luogo, ci si connette ad un server di sottoscrizioni, in cui è possibile rintracciare le varie missioni, e selezionare quelle di proprio interesse. Una volta effettuata la propria scelta, l'incarico viene conferito via e-mail: si tratterà il più delle volte di intrufolarsi in qualche sistema informatico ed eliminare dati compromettenti, caricare una backdoor, acquisire prove di illeciti perpetrati delle multinazionali e via dicendo. Nella maggior parte dei casi, le informazioni presenti nell'e-mail di conferimento non saranno sufficienti a portare a termine il compito: sarà quindi necessario acquisire maggiori dettagli spulciando nei log della chatroom pubblica, ed estrapolare da lì informazioni di rilievo, quali la presenza un server nascosto o l'indirizzo e-mail di qualche amministratore poco accorto. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 3.39 sec.

- | Utenti conn.: 120

- | Revisione 2.0.1

- | Numero query: 45

- | Tempo totale query: 0.16