Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Da qualche settimana a questa parte, si sono affermate moderne versioni dei ben noti Trojan Clicker. Il numero di infezioni dovute a questi nuovi trojan è vertiginosamente aumentato, come può facilmente constatare chi è solito navigare sui forum di informatica e di sicurezza del PC. Le nuove varianti del trojan utilizzano tecniche di rootkit (di recente, il numero di malware che ne fanno uso è cresciuto), il che significa che, sebbene attive, esse non sono visibili tra i processi in corso presenti nel Task Manager; ciò complica sensibilmente il processo di rimozione del trojan. Ma di questo ci occuperemo dopo: nel frattempo, vediamo come evolve l'infezione. Di recente assieme alle ultime varianti del trojan.clicker viene installato sul PC infetto anche un altro rootkit, la backdoor Rustock.B. Per maggiori informazioni in merito al funzionamento e alla rimozione di questo trojan, leggete quest'altro articolo. SintomiI sintomi più evidenti e più facilmente individuabili dall'utente meno esperto sono i seguenti:

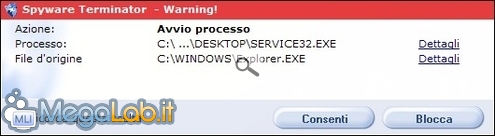

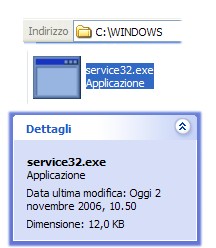

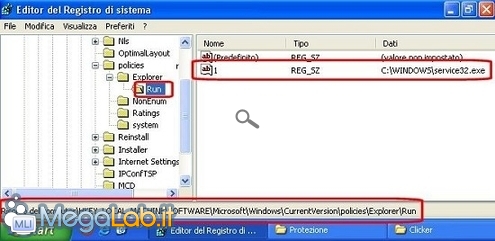

Nell'uso di un programma di diagnostica, come HijackThis, noteremo la presenza di una voce simile alla seguente, chiaro segnale dell'infezione: O2 - BHO: edit_html Class - {14D1A72D-8705-11D8-B120-0040F46CB696} - C:\Documents and Settings\client\Desktop\1121765.dll L'infezioneScarichiamo il file infetto dal sito indicatoci da Marco Giuliani (cui devo un sentito ringraziamento per avermi permesso di reperire il trojan): il file da cui si origina l'infezione si chiama service32.exe. Una volta avviato sul desktop, notiamo subito che la sua attività viene fermata dal modulo hips (Host Intrusion and Prevention System), che rimane in attesa di una nostra decisione. Ovviamente, permetto al virus di entrare e di infettare il PC. Avendo disattivato l'antivirus, non ricevo notifiche da esso: per quanto concerne l'analisi dei singoli file infetti, essa verrà espletata in seguito, grazie al servizio online offerto da Virustotal. Notiamo che il trojan si autocopia nella cartella C: \Windows, e modifica il registro in modo da permettere il suo avvio a ogni boot del sistema. Nello specifico crea la seguente chiave: "HKLM\Software\Microsoft\Windows\Current\Version\Policies\Explorer\Run" Ove inserisce tale valore: "1" = "C:\Windows\service32.exe".

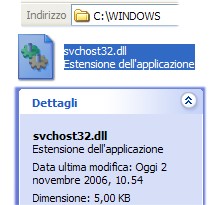

Con tali modifiche, come detto, il trojan si attiva ogni qualvolta avviamo il PC. Inoltre, esso crea e avvia, sempre in C: \Windows, una dll, il cui nome varia a seconda della variante dell'infezione. Al momento dell'uscita di questo articolo, i nomi usati da tale dll sono i seguenti:

Nel nostro caso, il nome della dll è svchost32.dll. Solitamente, è proprio questa dll a essere riconosciuta ed eliminata dalla maggior parte degli antivirus: il problema, però, consiste nel fatto che ad ogni riavvio di Windows il file service32.exe ricrea svchost32.dll, facendo riattivare l'antivirus ogni volta che accendiamo il PC.

L'attività del trojan non si esaurisce qui: esso crea un altro file dll, che, a seconda della variante, si posiziona sul desktop, in C: \ oppure nella cartella Documenti. Il nome di tale file è composto da una sequenza casuale di cifre.

Questo file viene registrato come BHO (Browser Helper Object), ed è causa della modifica dei risultati delle ricerche di Google nell'uso di Internet Explorer; i siti ai quali si viene reindirizzati sono i seguenti: Http://it-search.com/ Http://newsearch.it Http://nsnsn.org Http://www.LookSearch.com/ Http://ws1.2020search.com Http://www.upspiral.com Infine, per concludere l'analisi, service32.exe crea, sempre in C: \Windows, una copia di sé stesso. Quest'ultimo file ha un nome composto da una serie casuale di numeri, come a esempio: 12533479.exe. Nel nostro caso, il file non è stato generato, quindi non siamo stati in grado di farlo analizzare agli antivirus. NOTA BENE: a seconda delle varianti del clicker, potranno non essere presenti alcuni file. A esempio, le più recenti varianti non presentano alcuna dll registrata come BHO. Rimozione Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.28 sec.

- | Utenti conn.: 140

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.06