Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

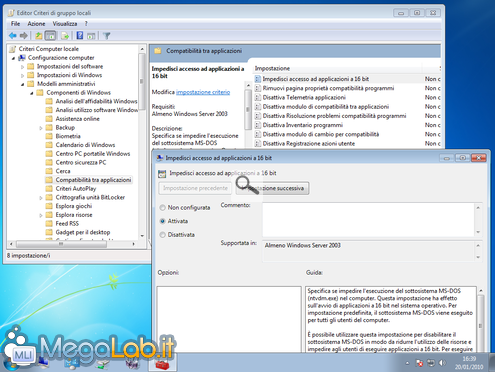

Per una storia di insicurezza che volge al termine, ecco delinearsi i contorni di una nuova vulnerabilità che potrebbe creare qualche grattacapo agli utenti Windows. Nell'advisory "Vulnerability in Windows Kernel Could Allow Elevation of Privilege", Microsoft mette in guardia gli utenti di tutte le versioni di Windows supportate (dalla "2000" fino a "7"): un problema nel modo in cui il kernel gestisce le applicazioni più datate potrebbe consentire ad un assalitore di accedere ad aree protette di memoria, modificando porzioni critiche del sistema operativo. Sono interessate dal difetto solamente le declinazioni a 32 bit dei sistemi operativi: coloro che utilizzassero una versione a 64 bit sono invece immuni. Il bug non appare particolarmente insidioso: prima di poter iniziare l'attacco, è indispensabile che il cracker disponga di credenziali d'accesso valide per un account già presente sul sistema che desidera aggredire. In tale circostanza, l'aggressore potrebbe far scattare un innalzamento di privilegi, eseguendo programmi a propria discrezione com utente di sistema. Va da se che le postazioni domestiche e dei piccoli uffici non sono particolarmente esposte. Il difetto potrebbe essere invece di rilievo per i punti informativi, gli Internet Cafè, i PC ad accesso pubblico come quelli installati presso le biblioteche o i laboratori scolastici e, più in generale, in tutte le circostanze in cui un calcolatore fosse accessibile tramite l'inserimento di nome utente e password per un account dai privilegi limitati. Il bollettino, pur sostenendo di non essere a conoscenza di alcun attacco perpetrato facendo leva sul bug in questione, non esclude la possibilità che Microsoft possa rilasciare un update straordinario prima dell'appuntamento mensile regolare di febbraio: tale eventualità, considerata la scarsa rilevanza del problema, è comunque ben poco probabile. Come tutelarsiFrattanto, gli amministratori che avvertissero la necessità di tutelare i propri calcolatori possono disabilitare temporaneamente il sottostistema NT Virtual DOS Mode (NTVDM), un componente la cui utilità si manifesta solamente in caso si cercasse di eseguire una applicazione a 16 bit (ormai scomparse pressoché del tutto). Per impostare tale limitazione, è necessario selezionare Start -> Esegui ("Ripristinare il comando "Esegui" in Windows Vista e Windows 7", se necessario), impartire il comando gpedit.msc, quindi portarsi in Configurazione computer -> Modelli amministrativi -> Componenti di Windows -> Compatibilità tra applicazioni. Da qui, modificare la policy Impedisci accesso ad applicazioni a 16 bit ed impostarne il valore ad Attiva Il componente difettoso sarà così disabilitato, ed il computer risulterà al sicuro. Una debolezza vecchia di 17 anniCome nota a margine, è interessante segnalare che Tavis Ormandy, lo scopritore del problema, ha rintracciato la debolezza sin dalla versione 3.1 di Windows NT, risalente addirittura al 1993. L'esperto, impiegato presso la filiale svizzera di Google, ha dichiarato di aver segnalato il problema a Microsoft già nel corso del 2009. Nonostante l'azienda avesse confermato di aver ricevuto la segnalazione, il difetto non è stato ancora corretto: per richiamare l'attenzione sul bug, Ormandy a scelto quindi di divulgare i dettagli della propria scoperta in maniera pubblica, allegando anche exploit funzionante. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.75 sec.

- | Utenti conn.: 117

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.14