Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

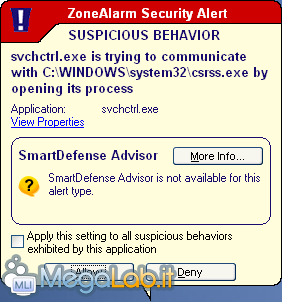

Oggi per utilizzare un computer, specialmente se basato su Windows e connesso ad Internet, è indispensabile installare e tenere aggiornato un nutrito numero di applicazioni come antivirus, firewall, antispyware ecc... o utilizzare, spesso con un pesante impatto sulle prestazioni, una suite di sicurezza. Non tutti sanno però che esiste una categoria di software potenzialmente in grado di proteggerci da tutti (o quasi) i software maligni senza l'ausilio di altri applicativi. Stiamo parlando degli HIPS. Un HIPS (Host-based Intrusion Prevention System, Sistema di prevenzione delle intrusioni basato sull'Host) è un software che si occupa di monitorare le azioni effettuate dai programmi in esecuzione sul computer e informare l'utente quando viene rilevato qualche comportamento potenzialmente pericoloso, permettendogli di consentire o bloccare l'operazione.

I migliori software di questo tipo monitorano tutti gli accessi dei programmi a file, registro di sistema, altri processi ecc... Purtroppo un HIPS non è in grado di distinguere tra l'attività sospetta effettuata da un malware e quella condotta da un software "lecito". Inoltre, poiché la operazioni potenzialmente pericolose sono numerose, il numero di avvisi che si ricevono da un HIPS è generalmente molto più elevato di quello di un antivirus "tradizionale", quindi anche il numero di "falsi positivi" è maggiore. Sebbene alcuni software HIPS abbiano integrato nel tempo delle funzionalità (basate sull'analisi euristica del file incriminato per determinarne la pericolosità, sulla consultazione di un database di applicazioni sicure/nocive o sulla verifica della presenza di una firma digitale valida) volta a ridurre il numero di avvisi e falsi positivi, la strada da fare è ancora molta e accade abbastanza spesso che, eseguendo un'applicazione su un computer dotato di HIPS, vengano sottoposte numerose richieste di conferma, sovente piuttosto criptiche per l'utente medio. Nelle prossime pagine vedremo quali sono i comportamenti monitorati dalla maggior parte degli HIPS e daremo qualche consiglio su come rispondere ai relativi avvisi. Per semplicità di trattazione ho diviso gli avvisi (e quindi i relativi comportamenti) in due categorie:

La guida è stata redatta prendendo come punto di riferimento il comportamento e gli avvisi mostrati da Kaspersky Internet Security 2010 e ZoneAlarm Antivirus 2010, che monitorano un numero piuttosto elevato di comportamenti sospetti, quindi ben rappresentano la categoria. Prima di cominciare vorrei fare una piccola nota relativa alla diffusione dei software HIPS: sebbene gli HIPS "puri" siano piuttosto pochi e la loro diffusione sia modesta, funzionalità analoghe sono integrate (sotto vari nomi: ad es. Difesa Proattiva, Defense+, OSFirewall, Controllo Programmi) in molti software antivirus e firewall. L'articolo si rivolge principalmente agli utilizzatori di quest'ultima categoria di software, in quanto notevolmente più diffusa della prima. Tenete inoltre presente che i consigli forniti di seguito sono indicazioni di massima e non applicabili a tutte le situazioni. Se non siete sicuri su come rispondere ad un particolare avviso ricordate che la scelta migliore è sempre bloccare l'operazione (che poi potete sempre autorizzare in un secondo tempo) e poi verificare se il programma in questione è effettivamente nocivo utilizzando un motore di ricerca o chiedendo il parere di un forum. Infatti negando un'operazione, nella peggiore delle ipotesi, si può avere un qualche malfunzionamento del computer; consentendo si rischia di aprire la porta a possibili intrusioni e problemi ben più gravi. Comportamenti solitamente pericolosi Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2024 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.21 sec.

- | Utenti conn.: 77

- | Revisione 2.0.1

- | Numero query: 37

- | Tempo totale query: 0.06