Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

informazioni (1)

, codifica (1)

.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

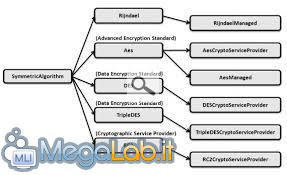

La codifica delle informazioni rappresenta il target primario della crittografia, infatti è necessario fare in modo che lo scambio delle comunicazioni avvenga all'interno di un protocollo il più possibile sicuro. Ricorriamo, per capire i concetti di questo articolo, ad un esempio classico molto praticato in ambiente crittografico, utilizzando dei nomi propri. Alice e Bob comunicano su un canale nel quale è in ascolto Eva, pertanto qualsiasi messaggio (m) inviato da Alice a Bob o viceversa, viene intercettato e carpito da Eva. Nel caso specifico è indispensabile proteggere i messaggi inoltrati da Alice e successivamente adottare la medesima strategia su quelli inviati da Bob. Per risolvere il problema Alice e Bob stabiliranno un accordo per la creazione di una chiave segreta (Ke) da realizzare tramite un canale di comunicazione inaccessibile ad Eva o, in subordine, ingannevole. Lo stratagemma verrà realizzato su del materiale cartaceo oppure ricorrendo ad un trasferimento verbale da consumarsi in un luogo idoneo con delle condizioni ideali: in crittografia tutto ciò che nasce e si sviluppa su base cartacea o verbale, preferibilmente da utilizzare una sola volta, costituisce una pratica alquanto intelligente. A questo punto, qualora Eva intenda inviare un messaggio (m), ricorrerà alla codifica del medesimo tramite la seguente funzione: E (Ke, m) Il risultato sarà un testo cifrato che indichiamo come c, mentre il messaggio primitivo (m) verrà definito Testo in chiaro. Alice invierà pertanto a Bob il messaggio cifrato: C: = E (Ke, m) Bob, nel ricevere il messaggio c potrà decifrarlo ricorrendo alla seguente funzione: D (Ke, c) Chiaramente, in un contesto del genere, Eva non sarà in grado di decodificare il messaggio cifrato c poiché non conosce la chiave segreta Ke. La procedura descritta è applicata in vari settori dello scambio inerente le informazioni, come ad esempio i messaggi di posta elettronica e la memorizzazione dei dati. La tutela delle informazioni può essere inglobata in una circostanza concettuale che contempla l'invio di un messaggio attraverso il tempo invece che nello spazio: in una simile condizione Alice e Bob potrebbero evolversi nella medesima entità e ciò non inficerebbe la soluzione prospettata. Gli algoritmi crittografici secondo Kerckhoffs Il nostro Bob deve ricorrere a due indispensabili elementi che gli consentano la decodifica del testo cifrato, cioè l'algoritmo di decodifica D e la chiave segreta Ke. Il concetto introduce una regola considerata di fondamentale importanza da tanti crittografi, cioè il principio Kerckhoffs che così recita: la sicurezza della procedura legata alla codifica è in logica ed assoluta dipendenza dalla chiave segreta, non dalla segretezza degli algoritmi utilizzati. Gli assunti di questa enunciazione parrebbero assennati, è infatti impresa ardua apportare delle modifiche agli algoritmi per via della realizzazione dei medesimi in soluzioni hardware e software difficilmente adeguabili: i medesimi algoritmi vengono utilizzati per lungo tempo, quindi se tutelare una chiave nella sua segretezza risulta estremamente complicato, per gli algoritmi lo è ancora di più, oltretutto il procedimento condurrebbe ad uno sforzo economico che non troverebbe giustificazioni. I sistemi crittografici vengono realizzati affinché possano beneficiarne milioni di utenti, di conseguenza verranno impiegati i medesimi algoritmi per parecchio tempo. Altro motivo che spinge verso la pubblicazione in chiaro dergli algoritmi è la possibilità che esistano al loro interno, seppure non voluti, possibili errori che possono renderli insicuri. Eventuali analisi dei medesimi, qualora pubblicate, possono facilitare segnalazione e correzione. I fautori di questa corrente di pensiero affermano che la segretezza di un algoritmo può incrementare solamente in minima parte la sicurezza del medesimo, mentre la riduzione diverrebbe spropositata. Recentemente i deprecabili episodi di spionaggio legati a NSA hanno inferto un durissimo colpo a queste teorie, dimostrando che nessun algoritmo pubblico o confidenziale è stato in grado di tutelare la sicurezza delle informazioni sottoposte agli attacchi che hanno poi portato alle rivelazioni di Snowden: le affermazioni di tanti guru mondiali della crittografia che per anni hanno fatto tendenza sono state impietosamente sbriciolate ed è parso alquanto ridicolo e tardivo (molti sapevano ma hanno taciuto, la posta in gioco era piuttosto elevata, reputazione in primis) il tentativo maldestro di giustificare un simile rovescio. Questa è la realtà dei fatti, durissima da accettare ma certificata ed incontrovertibilmente dimostrata dallo scandalo Datagate ed affini a rimorchio. Ciò non implica che la teoria di Kerckhoffs sia scorretta, rappresenta indubitabilmente la via maestra da seguire, però è necessario rivedere alcuni concetti e strategie che parevano essere "una pratica ingegneristica intelligente", capire cosa non ha funzionato e soprattutto come possa essere accaduto che procedure ritenute totalmente sicure si siano rivelate alla stregua di un setaccio. Nel caso specifico la riformulazione di Claude Shennon "Il nemico conosce il sistema", è da rivedere sotto un'ottica totalmente differente. NSA ha riportato con i piedi per terra moltissima gente, ridicolizzando le convinzioni assolutistiche ti taluni personaggi, e questo vale anche per i sacerdoti mondiali della crittografia, quelli che vendono prestazioni e libri a peso d'oro, per poi predicare il culto del libero e gratuito scambio di informazioni e idee. Mariano Ortu vi saluta dalla terra dei nuraghi. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.41 sec.

- | Utenti conn.: 174

- | Revisione 2.0.1

- | Numero query: 45

- | Tempo totale query: 0.07