Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

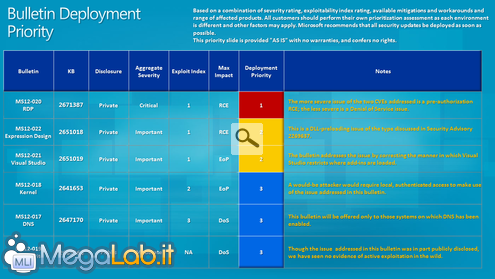

In questo mese Microsoft rilascia una sola patch definita Critical, quattro Important e una Moderate: la più critica riguarda un bug nel protocollo RDP, le quattro al livello inferiore riguardano vulnerabilità in software Microsoft e in driver in Kernel-Mode. Analizziamo le principali patch principali insieme. MS12-020 - Vulnerabilities in Remote Desktop Could Allow Remote Code ExecutionQuesto unico aggiornamento contrassegnato come Critical riguarda due vulnerabilità riportate privatamente a Microsoft per quanto riguarda il protocollo RDP, ovvero del Desktop Remoto: inviando pacchetti RDP appositamente creati è possibile provocare nel peggiore dei casi una Remote Code Execution. I sistemi che non hanno abilitato questa funzione (disattivata di default) non sono a rischio. Questa patch copre tutti i sistemi operativi, versioni server e client. L'aggiornamento si deve intendere di priorità massima. MS12-017 - Vulnerability in DNS Server Could Allow Denial of Service (2647170)Quest'altra vulnerabilità segnalata privatamente può consentire un attacco DoS (Denial of Service) tramite una query DNS appositamente predisposta. L'aggiornamento è da considerarsi importante per tutte le declinazioni server di Windows. MS12-018 e MS12-021 - Vulnerability in Windows Kernel-Mode Driver/Visual Studio Could Allow Elevation of PrivilegeQueste due patch riguardano rispettivamente driver in modalità kernel e il programma Visual Studio che possono essere sfruttati per avere maggiori privilegi tramite un applicazione predisposta (privilege escalation). Si applica a tutte le versioni di Windows. MS12-022 - Vulnerability in Expression Design Could Allow Remote Code ExecutionUn bug in Microsoft Expression Design può consentire l'esecuzione di codice in modalità remota tramite l'apertura di un file .xpr o .DESIGN in un percorso di rete che richiama una DLL (Dynamic Link Library) che consentirebbe l'esecuzione di codice arbitrario da remoto. Per più informazioni è possibile visionare questo video di Microsoft (in lingua inglese). Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.32 sec.

- | Utenti conn.: 96

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.07