Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

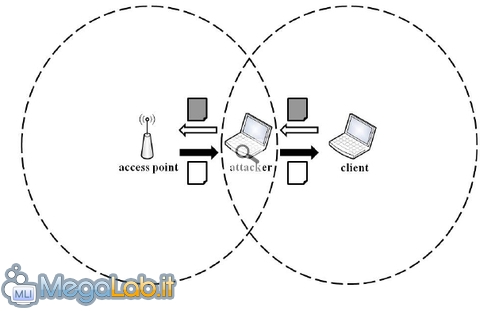

Sono tempi pericolosi per gli utenti di reti wireless. Solo pochi mesi addietro, è arrivato un programma in grado di violare i protocolli crittografici mediante un attacco a forza bruta: niente di particolarmente innovativo, non fosse che, sfruttando i muscoli dei processori grafici più recenti, il crack delle reti protette con password semplici è ora più rapido che mai. A rincarare la dose arriva un nuovo tipo di attacco. Presentato nello studio "A Practical Message Falsification Attack on WPA" (grossomodo "Attacco pratico di falsificazione del messaggio su WPA"), due universitari giapponesi hanno perfezionato una metodologia già nota come Becks-Tews. Banalizzando, la tecnica è di tipo man-in-the-middle: l'attaccante intercetta una comunicazione crittografata fra due nodi di rete, decodifica il messaggio, e quindi lo confeziona opportunamente prima di ritrasmetterlo al destinatario originale. Appare evidente che, in uno scenario del genere, è estremamente importante che il tempo di decodifica sia quanto più ridotto possibile. In caso contrario, potrebbe essere introdotto un ritardo nella comunicazione in grado di insospettire gli intercettati. La strategia Becks-Tews, con tempi di elaborazione compresi fra i 12 e i 15 minuti, era particolarmente esposta da questo punto di vista. Ecco quindi che i due ricercatori hanno lavorato per ridurre il numero di calcoli necessari, e sostengono di poter craccare e decodificare un messaggio crittografato tramite WPA-TKIP in meno di un minuto. È comunque da notare che, nonostante i perfezionamenti e la rimozione di alcuni limiti rispetto al lavoro originale, nemmeno il nuovo attacco porta allo sfacelo completo di WPA. Innanzitutto, è necessario che i due host siano sufficientemente lontani fra loro da non poter comunicare direttamente se non utilizzando l'attaccante come "ripetitore". Anche in caso l'attacco riuscisse comunque, l'aggressore sarà in grado di intercettare solamente taluni tipi di messaggio, senza poter risalire alla chiave crittografica stessa. Ciò nonostante, la novità dovrebbe essere uno stimolo per tutti gli utenti ed amministratori a migrare le proprie infrastrutture al il più efficiente WPA 2 che, grazie alla crittografia AES (Advanced Encryption Standard) impiegata, è, ad oggi, completamente immune anche alla nuova metodologia di aggressione. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.46 sec.

- | Utenti conn.: 251

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.15