Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

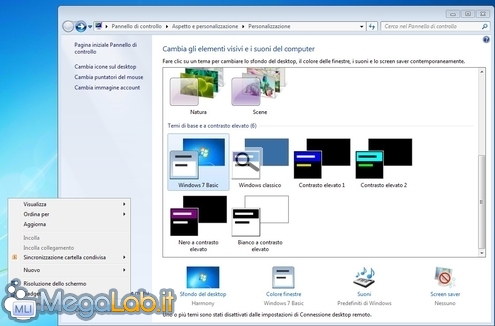

Durante la tarda serata di ieri, Microsoft ha pubblicato l'advisory di sicurezza 2028859 dal titolo "Vulnerability in Canonical Display Driver Could Allow Remote Code Execution", tramite il quale l'azienda ha messo in guardia tutti gli utenti di Windows 7 a developerwinme ha evidenziato nei commenti che il bollettino Microsoft si riferisce esclusivamente alle versioni a 64 bit. Quelle a 32 bit non sono interessate dal problema. Un baco nel file di sistema Canonical Display Driver (cdd.dll), impiegato per armonizzare le classiche funzioni Graphics Device Interface (GDI) con le potenti funzionalità di DirectX ed ottenere così la piacevole interfaccia Aero (finestre "di vetro", Flip 3D, Aero Peek, Aero Shake, Aero Snap e compagnia), potrebbe essere sfruttato da un utente ostile per effettuare accessi illegali alla memoria. Stando a quanto si legge nel comunicato, vi sono i presupposti affinché un cracker possa raggiungere l'esecuzione di codice da remoto (prendendo così pieno controllo via Internet del calcolatore aggredito), ma il rischio è mitigato dalla funzione di caricamento ad indirizzi casuali Address Space Layout Randomization (ASLR). Proprio grazie ad ASLR, il pericolo più immediato è ridimensionato ad un mero crash del calcolatore: certo un problema importante, ma di tutt'altra rilevanza. Per sfruttare la falla, l'assalitore dovrebbe semplicemente preparare un'immagine malformata ed indurre la vittima a visualizzarla con un programma che impieghi le API del sistema operativo per il rendering. Microsoft stessa segnala che potrebbe essere sufficiente innestare la grafica avvelenata all'interno dei una pagina web per far scattare la trappola in maniera pressoché immediata. Anche Windows Server 2008 R2 è potenzialmente esposto al problema: sulla piattaforma server però, il rischio è nettamente più contenuto. Aero non è infatti attivo di default, né l'installazione veicola i driver grafici necessari per ripristinarlo manualmente. Microsoft Security Response Center (MSRC) ha spiegato che gli sviluppatori sono già al lavoro per preparare un aggiornamento. L'update, con tutta probabilità, arriverà con il ciclo mensile di giugno, previsto per il secondo martedì del prossimo mese. Frattanto, gli utenti possono mettersi al riparo disattivando temporaneamente l'interfaccia grafica Aero (click con il pulsante destro del mouse in un punto qualsiasi del desktop -> Personalizza e selezionare da qui uno qualsiasi dei temi del gruppo Temi di base e a contrasto elevato) Il difetto non pare gravissimo, ma l'utenza farebbe bene a non sottovalutarlo. Sebbene non siano ancora stati segnalati usi perniciosi del difetto, tecniche avanzate come quella chiamata heap spray potrebbero consentire ai malfattori più esperti di bypassare del tutto la rete di sicurezza offerta da ASLR e compromettere seriamente i calcolatori vulnerabili. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.37 sec.

- | Utenti conn.: 147

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.06