Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

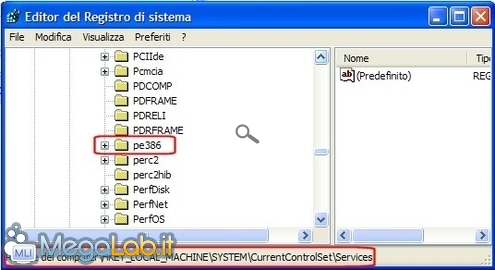

Senza dubbio, come d'altronde riportato da molte autorevoli fonti, questo è stato l'anno dei rootkit, che hanno infestato in particolare l'Italia. Ricordiamo soprattutto il Gromozon e il Trojan.Clicker (o DialCall), che hanno fatto penare molti utenti imploranti soccorso sui vari forum di informatica. Il Clicker è inoltre il responsabile, da poche settimane a questa parte, della recente ri-proliferazione del rootkit Rustock, nella sua variante B. Quindi, è consigliabile, a chi abbia la certezza di aver contratto uno dei due rootkit, di controllare l'eventuale presenza dell'altro. L'infezioneUna volta installato sul PC, il Rustock.B crea il file lzx32.sys, posizionandolo in %Windir%\system32 (ove %Windir% è la directory di Windows) ; è necessario però osservare un importante particolare: se il disco rigido in cui va ad installarsi è formattato in NTFS, il file viene inserito negli ADS (Alternate Data Stream). Il suo percorso è quindi C:\%Windir%\system32:lzx32.sys, e risulta nascosto e non visibile tradizionalmente, se non con strumenti antirootkit. Se invece il disco rigido è stato formattato con tecnologia FAT32 (meno performante e non in grado di supportare gli ADS), il file viene semplicemente collocato nella cartella C:\%Windir%\system32\lzx32.sys. Quindi, al fine di avviarsi a ogni boot del PC, esso modifica il registro, creando un nuovo servizio. Infine, aggiunge la chiave HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\pe386, relativa al precedente file C:\%Windir%\system32:lzx32.sys. Dal punto di vista tecnicio, il Rootkit Rustock.B è un trojan-backdoor. Tratto da Wikipedia Quindi, il trojan apre una porta di servizio che potrebbe permettere al suo creatore di fare ciò che vuole della macchina infetta. Ecco perché il trojan non presenta sintomi particolari: la sua attività è studiata appositamente per rendere il proprietario del PC infetto ignaro della cosa. Ciò è valido ovviamente finchè sulla macchina non sia presente un programma antivirus o antirootkit in grado di identificare la minaccia. IdentificazioneA esempio, usando uno specifico strumento antirootkit quale gmer., lo scan di un computer infetto porterebbe a un risultato molto simile a questo:

RimozioneIl Rustock.B non è di difficile eliminazione. Esistono dei tool gratuiti di rimozione del virus: PrevenzioneLe norme basilari per evitare l'infezione sono sempre le stesse:

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2024 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.21 sec.

- | Utenti conn.: 15

- | Revisione 2.0.1

- | Numero query: 39

- | Tempo totale query: 0.05