Canali

Ultime news

Ultimi articoli

Le ultime dal Forum

Le nostre guide |

Correlati

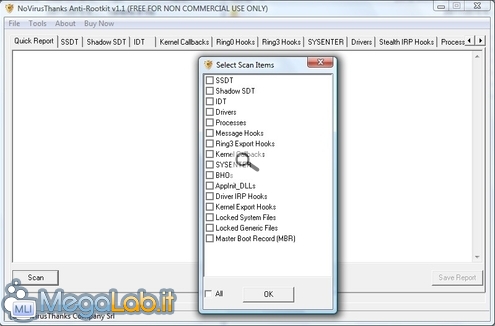

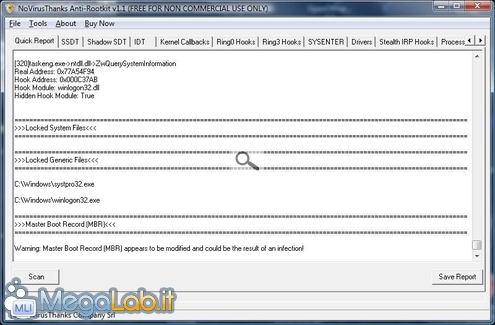

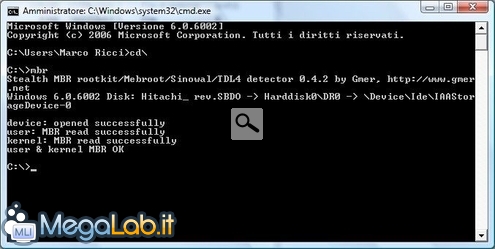

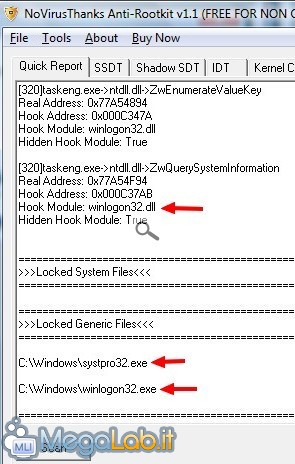

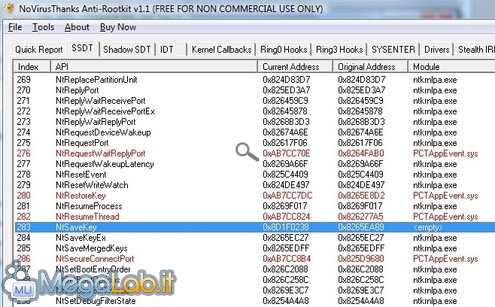

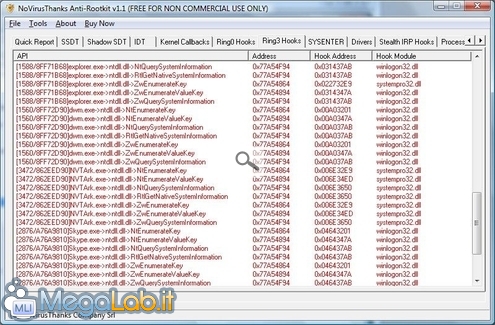

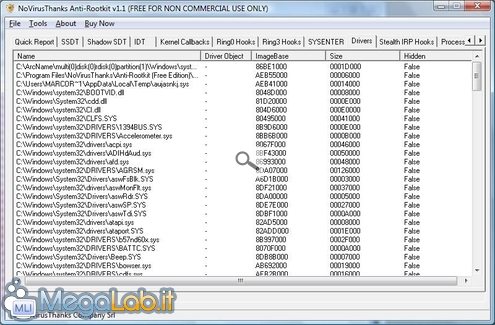

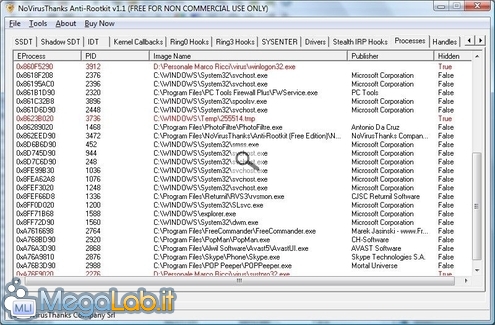

TagNoVirusThanks Anti-RootkitNoVirusThanks Anti-Rootkit è un prodotto piuttosto recente, sviluppato in due versioni: una freeware, solo per gli utenti privati, ed una a pagamento, con un maggior numero di funzioni ed utilizzabile anche in ambienti professionali. Il programma è in inglese e richiede di essere installato. È compatibile con i sistemi operativi Microsoft da Windows XP sino a Windows 7 solo per le versioni a 32 bit. L'installazione non presenta particolari richieste. Solo al termine propone un riavvio, necessario per eseguire un controllo più approfondito. Dopo il riavvio, possiamo iniziare con il Quick report, selezionando le sezioni che più ci interessa controllare, oppure scegliere All e verificarle tutte quante. Il controllo può richiedere qualche minuto e al termine, tramite il pulsante Save Report, potete salvare il risultato della scansione in formato testo per allegarlo nel MegaForum Sicurezza in modo da poterlo controllare. Qui in fondo al report trovo una prima cosa strana: il mio Master Boot Record (MBR) sembra essere modificato e questo potrebbe essere il risultato di una qualche infezione. Per sicurezza verifico subito con il tool mbr.exe, della stessa software house di Gmer, e mi conferma che è tutto a posto. Parlando con altre persone dello staff di MegaLab.it che hanno il PC in dual boot con Ubuntu, mi confermano anche loro di aver ricevuto lo stesso messaggio. Posso supporre che sia quindi dovuto al boot manager di Ubuntu e non ad una reale infezione. Controllando le varie rilevazioni proposte nel report si possono individuare le varie componenti rootkit, anche se in questa fase non sono poi così evidenti per i non addetti ai lavori. Nel tab SSDT troviamo la prima rilevazione "ingannevole" in rosso: in questo caso è parte di PC Tools Firewall e quindi assolutamente legittima. Lo sono molto meno le due dll, winlogon32.dll e systempro32.dll, che fanno parte dei rootkit con cui ho infettato il computer. Altro tab dove potreste trovare dati molto interessanti è quello dei Drivers: moltissimi rootkit usano proprio dei driver fasulli per infettare il PC e garantirsi l'avvio ad ogni accensione del computer. Non fate caso alla terza riga, piuttosto strana, che vedete nella scansione: è solo il driver utilizzato da Gmer per eseguire la sua scansione. Anche nel tab dei Process troviamo il resto delle componenti rootkit di due eseguibili, winlogon32.exe e systpro32.exe. C'è anche un file Tmp creato da un altro virus che avevo utilizzato. Cliccando, con il tasto destro del mouse, sui singoli processi è possibile forzarne la chiusura, anche se questo potrebbe generare qualche instabilità nel sistema. Ci sono forse anche troppi dati nel report, non amo leggere report troppo lunghi, però NoVirusThanks Anti-Rootkit è in grado di rilevare molto bene i "nemici nascosti" che potrebbero annidarsi nel nostro computer. RootRepeal Le alternative a Gmer tra i programmi anti-rootkit Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.71 sec.

- | Utenti conn.: 130

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.08