Come rimuovere i virus ransomware (o virus della polizia) e recuperare i dati criptati

Sono ormai molti mesi, per non dire anni, che uno dei principali tipi di virus che possiamo trovare in rete è del genere ransomware, cioè un tipo di virus che blocca, in qualche modo, il vostro computer e i vostri dati criptandoli, per chiedervi un riscatto per poterli "liberare".

Di questo tipo di virus ne esistono numerose varianti, andiamo da quella che si limita a bloccarvi il desktop con un avviso di dover telefonare a un qualche numero, sempre ad alto costo, per ottenere un codice di sblocco, a quelle più diffuse in Italia, dove minacciando azioni legali, per possesso di materiale illegale e coperto da copyright, da parte delle varie forze dell'ordine, o della SIAE, vi bloccano il computer e criptano i vostri dati, rendendoli illeggibili, per costringervi a pagare il riscatto, in genere di poche decine di euro.

Sono quindi "nati" i virus della polizia, della guardia di finanza, della SIAE, che con messaggi simili a quelli che vedete qui sotto, anche all'estero non sono immuni a questo malware, mettono in allarme gli utenti non troppo esperti e li spingono spesso a pagare.

Dove si prende questo virus

L'infezione viene trasmessa attraverso pagine Web, molto spesso di siti con contenuti per adulti, compromesse da qualche Exploit, che sfruttando dei computer non aggiornati, in particolare nei programmi Java, Adobe Reader e Flash Player, o poco protetti riescono a infettare il vostro sistema operativo senza praticamente che ve ne accorgiate in tempo.

Come rimuovere il virus

La rimozione del virus non è, in genere, troppo difficile. Se riuscite a capire di essere stati infettati, praticamente quando vedete sul desktop un'immagine strana e il computer non risponde più, staccate subito il collegamento Internet da quel computer, in modo che il virus non possa scaricare dal Web tutte le sue componenti malevole.

A questo punto provate ad avviare il computer in modalità provvisoria o, se l'avete, utilizzate un'utenza diversa da quella che ha contratto l'infezione, controllate la presenza di un file eseguibile nelle cartelle C:\Users\NomeAccount\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup, per Windows Vista/7/8, e in C:\Documents and Settings\NomeAccount\Menu Avvio\Programmi\Esecuzione automatica per Windows XP.

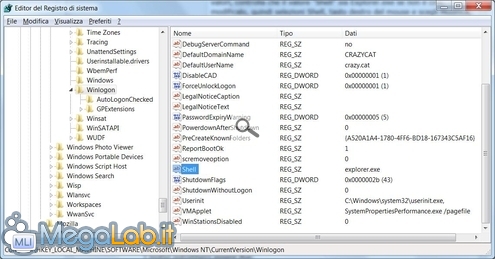

Oppure verificate la presenza di qualche altro file, oltre a explorer.exe, nella chiave di registro della shell di explorer. Avviate il registro di configurazione, tramite il comando regedit e portatevi a questa chiave di registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\

Nella finestra a destra, alla voce Shell dovete trovare solo "explorer.exe", se è presente qualche altro file, avete trovato almeno una parte del vostro virus. Potete quindi modificare la chiave di registro togliendo il file di troppo e andando poi a eliminarlo dal computer. Se avete problemi a cancellare il file potete usare Unlocker.

A questo punto, al riavvio del computer dovreste essere riusciti a recuperarne il controllo, eseguite in ogni caso una scansione completa del vostro computer, magari con Kaspersky virus removal tool.

Tutto questo vale se siamo nelle prime fasi dell'infezione e riusciamo ancora ad accedere alla modalità provvisoria, o avviare il computer con un'utenza diversa da quella che stavamo usando quando siamo stati infettati, se riusciamo a utilizzare ComboFix, scaricandolo da un altro computer, potrebbe bastare anche una sua scansione.

Computer bloccato e inaccessibile

Passiamo al caso peggiore, il virus ha preso completamente possesso del vostro computer e reso impossibile accedervi, anche in modalità provvisoria.

In questo caso il consiglio migliore è di eseguire una scansione da Live CD con antivirus incorporato, tra i migliori abbiamo quelli di Kaspersky, G Data, BitDefender o Avira. Molti di questi antivirus sono trasferibili anche su una pendrive per usarli nei computer privi di lettore CD.

Avviando il computer con uno di questi supporti potete eseguire un controllo completo del vostro computer in maniera indipendente dal vostro sistema operativo, ormai bloccato dal virus. Essendo dei Live CD basati su una qualche distro Linux, il rischio è che possano non essere compatibili con il vostro computer e quindi non avviarsi.

Se proprio non riuscite a trovare un Live CD adatto al vostro computer, direi che non rimane altro che smontare il vostro hard disk e collegarlo a un altro computer, magari tramite un box esterno USB, per poterlo controllare e ripulire.

Soluzione che non mi piace molto perché, non alla portata di tutti (bisogna saper smontare il disco fisso e avere un secondo computer per il controllo), in caso fossero presenti altre infezioni in quell'hard disk, quelle che si trasmettono tramite gli autorun.inf o nei settori di boot del disco, potrebbero infettare il disco primario del computer che state utilizzando.

Se si è arrivati a questo punto dell'infezione, potrebbero essere anche state disabilitate alcune funzioni di Windows come l'avvio in modalità provvisoria, il cambio dell'immagine di sfondo del desktop o magari il Task Manager.

Le istruzioni che vi ho dato, valgono per i casi in cui ho avuto a che fare con questo tipo di virus personalmente, o nel forum. Esistendo numerose varianti del virus e mutando spesso nelle metodologie infettive, potreste non riuscire a risolvere con quanto vi ho detto. In questo caso aprite una discussione nella sezione Sicurezza del forum e proveremo a darvi una mano.

Recupero dei dati criptati

Veniamo all'ultima fase, il recupero dei dati criptati dal virus.

Non è detto che questa fase vi riguardi sempre, se avete subito questo tipo d'infezione, ho trovato dei computer in cui il virus aveva bloccato tutto, ma non aveva ancora criptato i dati.

Se però, vi trovate con tutti i vostri documenti e le immagini con l'estensione cambiata e non più apribili da nessun programma, non provate a rinominarli o tentare di leggerli e modificarli con metodi strani, non servirebbe a niente. I documenti sono criptati e bisogna trovare il modo di scoprire la chiave giusta per poterli rendere nuovamente leggibili.

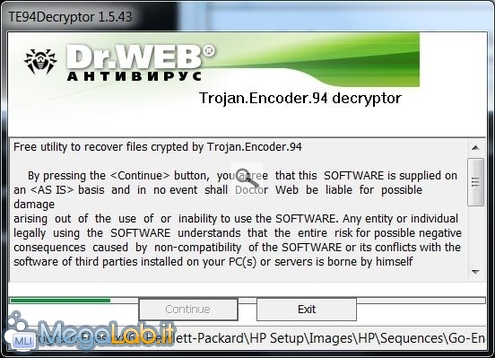

Dr. Web, produttore russo del noto antivirus, offre un servizio gratuito che analizza i file criptati e tramite un tool, scaricabile da questo indirizzo (la versione potrebbe però cambiare al modificarsi del virus), permette di decriptare un file che gli avete inviato e di scoprire la giusta chiave per farlo.

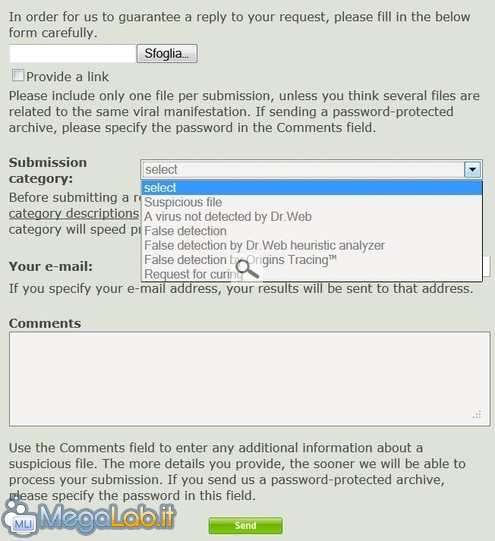

Collegatevi a questa pagina e tramite Sfoglia selezionate uno dei file criptati, nella Submission category scegliete Request for curing, inserite poi un indirizzo e-mail valido in cui ricevere la risposta. Visti i tempi di risposta, non utilizzate indirizzi e-mail temporanei. Per completare l'operazione premete Send.

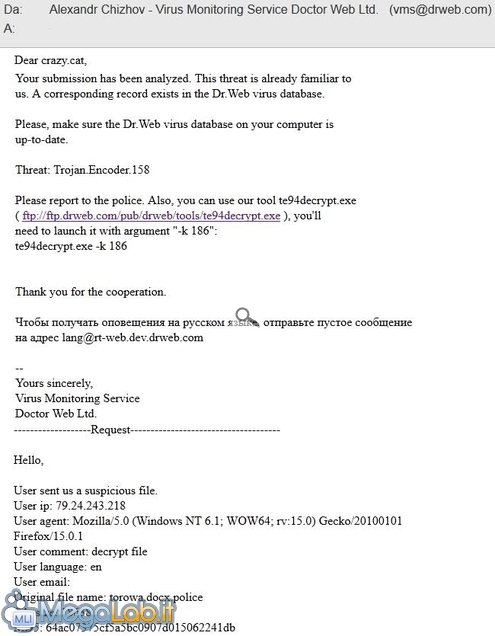

Deve arrivarvi una prima mail di risposta che il file è stato ricevuto e che lo stanno analizzando per trovare la cura. Dopo qualche tempo vi deve arrivare una mail, come quella che vedete qui sotto, con il link per scaricare il tool di decriptazione e l'opzione giusta con cui avviarlo.

Se non ricevete la prima mail, dopo pochi minuti, provate a cambiare indirizzo di posta e rispedire il file, il primo gestore di posta che avevo utilizzato non mi aveva consegnato nessuna mail, in quanto ai tempi di risposta delle mail con la "cura" sono piuttosto variabili, se il metodo di criptazione è già conosciuto, ho letto di tempi di risposta intorno ai 30 minuti, se invece si tratta di una nuova variante, bisogna solo attendere e aspettare che scoprano la metodologia usata.

Io avevo provato, di sabato, a spedirgli un campione di file criptato che avevo trovato in rete e la risposta mi è arrivata lunedì mattina, quindi posso supporre che il sabato e la domenica non lavorino.

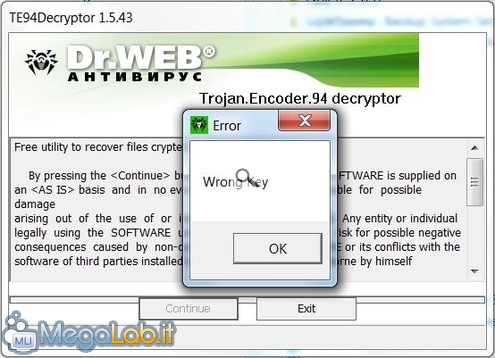

Il tool funziona da riga di comando, se tentate di avviarlo direttamente, senza fornirgli la giusta chiave, otterrete un messaggio come quello che vedete qui sotto.

Aprite quindi un prompt dei comandi (Start - Esegui - Cmd) e spostatevi nella cartella dove avete copiato il tool di decriptazione, scrivete ora il comando che avete ricevuto nella mail e premete invio.

Dopo che avete premuto Continue si avvierà una veloce scansione di tutte le partizioni del vostro disco fisso per cercare i file criptati.

Aspettate solo il messaggio conclusivo.

Altri tool

Esistono anche alcuni altri tool per la decriptazione, uno di Panda e il RannohDecryptor di Kaspersky, però non sono sempre in grado di aprire i file criptati, con quello che avevo io non ci sono riusciti, e richiedono una copia originale di almeno uno dei file criptati per poter aprire poi anche gli altri.

Non tutti hanno però una copia di backup dei loro file.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati