Guida operativa a HxD, il bisturi per la rimozione definitiva dei rootkit

Rimuovere le infezioni da rootkit non è semplice poiché, nella maggior parte dei casi e nonostante l'uso di tutti i possibili tool, il codice virale rimane intatto ed in stato latente nei settori esterni al filesystem, pronto a riattivarsi ed a riprendere indisturbato il controllo della macchina.

I normali tool di rimozione raggiungono solo quanto si insedia all'interno del sistema operativo e ci possono aiutare per eliminare i file infetti. Pur rimanendo dei preziosi strumenti a nostra disposizione, di fronte a questo genere di infezioni si dimostrano però insufficienti. Anche eseguire una formattazione si rivela un'azione inutile, poiché sovrascriverà solo i settori raggiungibili dal sistema operativo lasciando intatte le aree in cui si annida il codice malevolo.

In questi casi lo zero-filling ci consente di azzerare tutti i settori del disco in modo da iniziare completamente da zero, ma se si vuole evitare questo espediente, perché con questa azione vengono cancellati definitivamente tutti i dati, la strada alternativa è intervenire sovrascrivendo i settori infetti mediante un disk editor esadecimale. HxD è uno dei tanti disponibili, e l'impiego di questa tecnica ci permette di risparmiare tanto tempo e fatica.

C'è da sottolineare che la riscrittura di determinati settori di un hard disk è un processo molto delicato, e chi utilizza questo programma DEVE ASSOLUTAMENTE ESSERE CONSAPEVOLE DELLE PROPRIE AZIONI, e che in caso di errore non si può tornare indietro in alcun modo. Quindi, in primis, eseguire il backup di sicurezza dei dati è obbligatorio. Inoltre, né l'autore né MegaLab.it sono da ritenersi responsabili dei vostri eventuali errori.

Prima di procedere, è doveroso sapere che è preferibile eseguire il backup di sicurezza utilizzando una distibuzione live GNU/Linux e un supporto esterno sicuramente non infetto. Clonare l'hard disk con strumenti come Acronis True Image può essere una soluzione più immediata, ma può rivelarsi rischiosa se non ci si accerta di aver rimosso il file o i file che veicolano l'infezione; in più, se proprio volete clonare il disco, NON eseguite la clonazione settore per settore, poiché in questa modalità verrebbero clonati anche i settori infetti, ma eseguite la clonazione delle sole partizioni. Il backup tramite la distribuzione live permette di trasferire i dati in tutta sicurezza, poiché i sistemi GNU/Linux sono immuni ai rootkit progettati per infettare Windows.

Inoltre, è fondamentale sapere come è strutturato il settore 0 (è fortemente raccomandata la lettura) e che informazioni contiene, sia per prendere coscienza della sua importanza che per capire quali informazioni dovremo utilizzare per estrapolare gli estremi della partizione e poter poi pulire i settori infetti. Dal momento che ogni disco ha una sua tabella di partizione, riporteremo alcuni esempi pratici per avere alcuni riferimenti. Ciononostante, il processo di editing manuale non è un metodo univoco per risolvere tutti i casi, al contrario è necessario ragionarci sopra caso per caso, meglio ancora se affiancati dal parere di un esperto.

Il motivo che fa ricadere la scelta su HxD è la sua capacità di accedere, oltre ai file, anche direttamente in lettura e scrittura alla memoria RAM e ai dischi rigidi. Questa particolarità è fondamentale per poter procedere con la rimozione delle infezioni da rootkit, in più è completamente gratuito ed è disponibile in Italiano (link per il download), anche in versione portable.

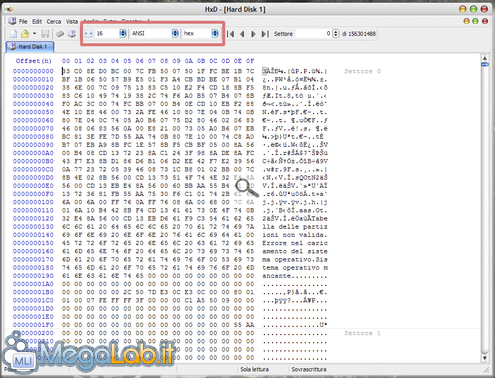

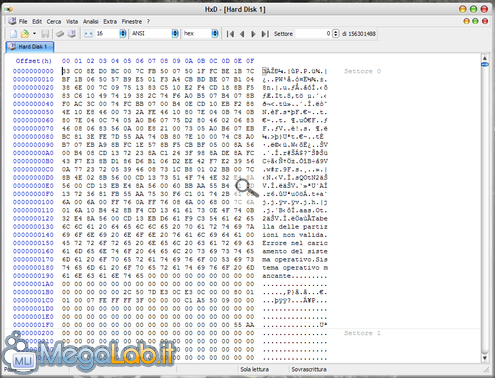

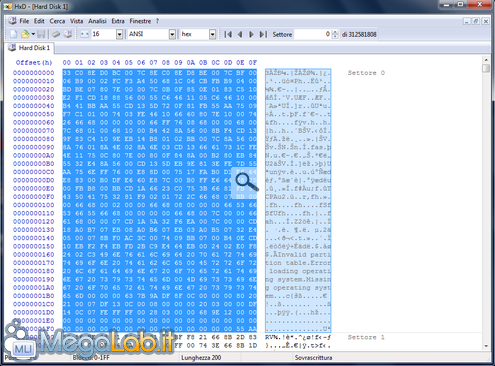

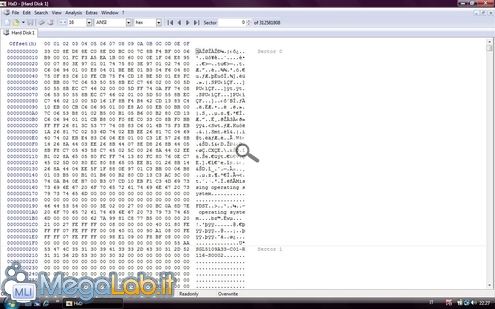

Una volta installato e avviato, il programma si presenterà con questa finestra.

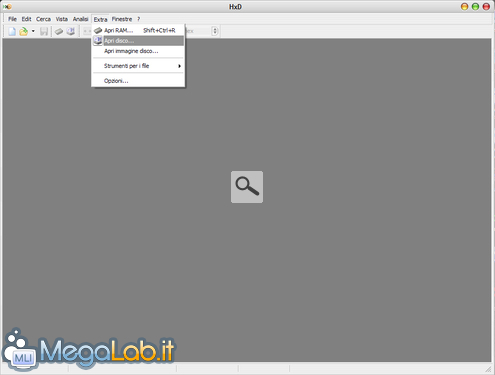

Andiamo a selezionare la voce Extra, poi la voce Apri disco

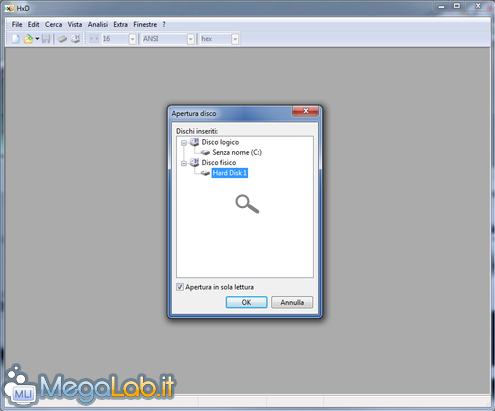

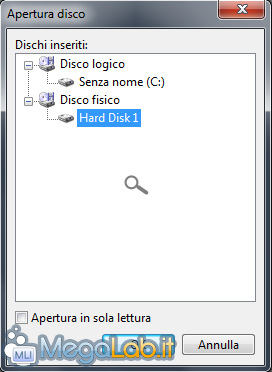

Si aprirà una finestra dove ci chiederà quale disco aprire. Noi dovremo aprire, per il momento in modalità di sola lettura, il disco fisico (Hard Disk)...

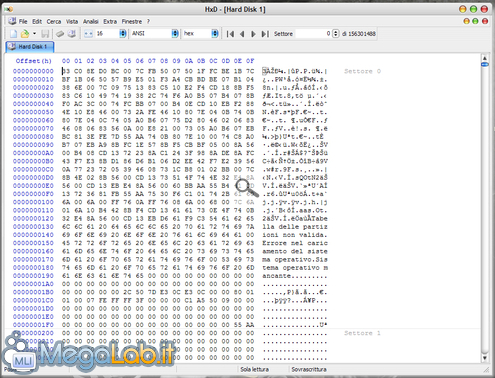

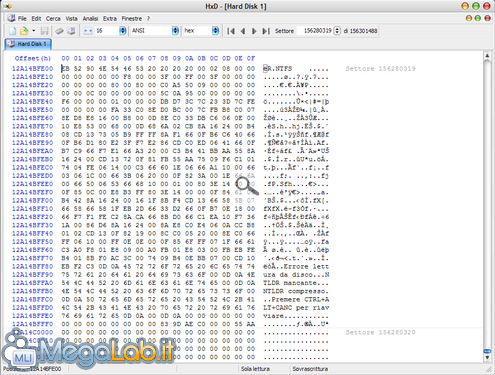

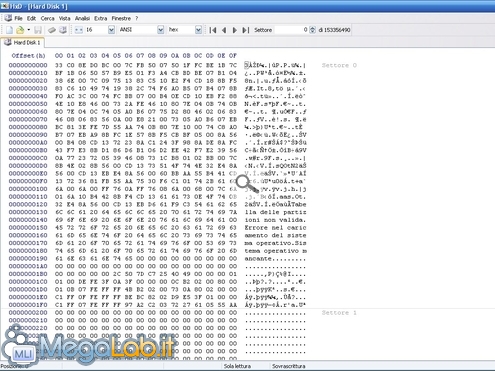

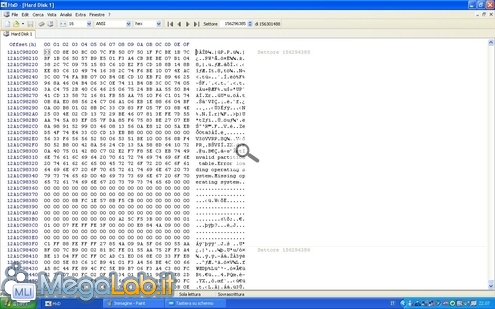

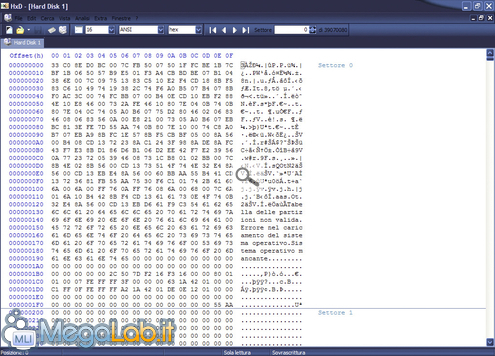

... per visualizzare il settore 0 del disco, come nell'immagine.

Soffermiamoci un momento sui pulsanti disponibili nella barra degli strumenti: a parte le icone riguardanti l'apertura di nuovi file e salvataggio, i pulsanti per l'apertura di RAM e dischi, abbiamo tre menu a tendina dove viene indicata la suddivisione in colonne (di default è 16), la codifica dei caratteri (di default è ANSI) e la notazione numerica (di default in notazione esadecimale). Lasciamo tutto com'è.

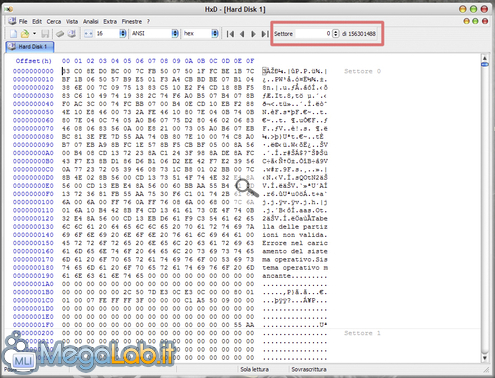

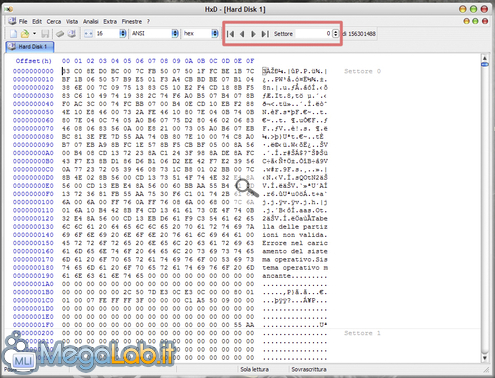

Alla voce Settore possiamo scorrere i settori che c'interessano, inserendo semplicemente il numero di quello che vogliamo visualizzare

I pulsanti invece ci permettono di andare avanti settore per settore oppure di saltare direttamente all'ultimo o al primo.

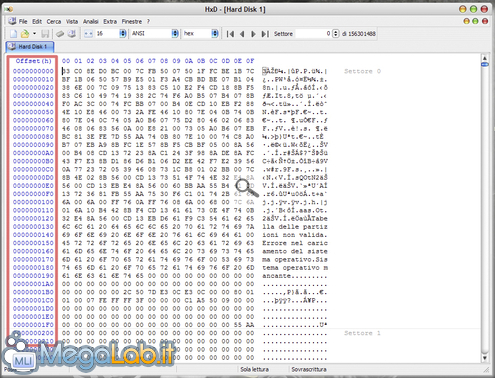

Gli Offset sono valori in formato esadecimale che dovremo utilizzare più avanti e ci serviranno per determinare i limiti di scrittura dei settori: in ogni riga ci sono rappresentate 16 coppie di bytes, il cui valore è definito dal numero della colonna, di conseguenza l'offset completo non è il valore numerico che leggiamo nel lato sinistro della finestra, ma va aggiunto alla colonna interessata; ad esempio, le signature del disco sono nell'offset 01FE (bytes 55, riga 01F0, colonna 0E) e nell'offset 01FF (bytes AA riga 01F0, colonna 0F).

Questo è quanto inizialmente necessario per familiarizzare con HxD, in seguito vedremo come editare i settori e comprendere se sono presenti delle infezioni o meno.

C'è da sottolineare che HxD è da utilizzare solo in caso di reale necessità e sempre dopo aver rilevato delle anomalie e/o problemi nel sistema operativo mediante tool specifici come lo Stealth Rootkit Detector o simili.

Inoltre, per scongiurare il ripresentarsi del problema, è caldamente consigliato effettuare, prima di procedere con l'editing manuale dei settori, una scansione con un qualsiasi rescue disk al fine di rilevare l'eventuale file che ha inoculato l'infezione.

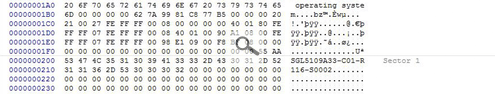

Ora che abbiamo chiara l'importanza del settore 0, soffermiamoci ad estrapolare gli estremi di partizione, fondamentali per capire dove andare a cercare eventuali infezioni da rootkit. Prendiamo in esame questo disco da circa 80GB (156301488x512= 80026361856 bytes)

E guardiamo la tabella di partizione

Avremo tutte le informazioni riguardanti il tipo di partizione, la suddivisione delle partizioni in primarie e/o estese, gli estremi di partizione e la dimensione complessiva della stessa. Quanto ci interessa sono i valori scritti in questa porzione di riga, o comunque nelle righe comprese tra gli offset 1C0 e 1F0

In quell'intervallo sono infatti indicati i valori degli estremi della partizione rappresentati in notazione esadecimale little-endian, come ampiamente descritto qui (si raccomanda la lettura approfondita di questa parte). Altri esempi li riporteremo più avanti nella casistica che andremo ad esaminare.

Quindi:

- 3F 00 00 00 lo leggeremo 00 00 00 3F e rappresenta la distanza dal settore 0;

- C1 A5 50 09 lo leggeremo 09 50 A5 C1 e rappresenta la dimensione della partizione in settori;

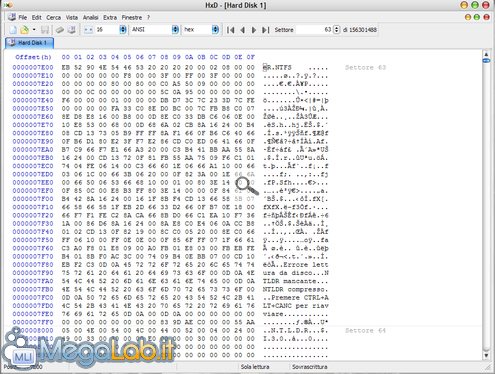

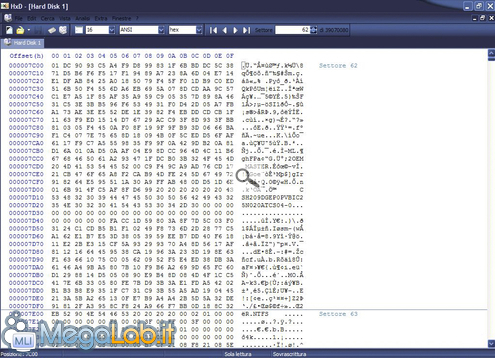

Ora, se 3F in sostanza rappresenta il primo estremo della partizione, quale sarà il secondo estremo? Per ottenerlo dobbiamo sommare i valori, quindi avremo 3F+09 50 A5 C1=950A600 ovvero l'altro settore dove risiede l'estremo della partizione. La notazione è esadecimale, per cui è sufficiente convertire il valore in decimale per ottenere il numero del settore, in questo caso 156280320. Il numero di settore ottenuto indica il primo settore esterno alla partizione, di conseguenza tenete presente che il settore dove risiedono le istruzioni che delimitano la partizione sono nel settore precedente al calcolato. Per maggiore sicurezza dei calcoli effettuati, accertatevi che nei settori indicati ci sia l'istruzione ëR.NTFS (con filesystem NTFS); nel calcolo di esempio dobbiamo andare a guardare il settore 63 (3F esadecimale corrisponde a 63 decimale) e il settore precedente al 156280320, ovvero il 156280319 e noteremo che sono identici

Questi calcoli, sebbene siano semplici addizioni, è bene eseguirli con estrema calma e attenzione poiché è fondamentale, per il passo successivo, ottenere i valori giusti. Prima di procedere con la pulizia, è assolutamente importante sapere che i rootkit:

- si insediano nei settori compresi all'esterno del filesystem per rimanere irraggiungibili agli antivirus; quindi dovremo controllare i settori che vanno dal MBR (settore 0) al primo estremo di partizione (in questo caso il settore 63) e dal secondo estremo di partizione (in questo caso il settore 156280320) fino all'ultimo settore disponibile del disco;

- sovrascrivono l'MBR, in genere con una lingua differente dal quella di installazione: se noi abbiamo partizionato il disco con un sistema operativo in lingua italiana e ci troviamo con un MBR con diciture in inglese, c'è una discreta probabilità di avere un'infezione da rootkit; tuttavia, ci sono alcune eccezioni che vedremo più avanti che potrebbero ingannare l'utente, e se non si è sicuri è sempre meglio chiedere ad esperti;

- eseguono una copia di backup del MBR sano in un settore casuale, ma sempre all'esterno del filesystem; questo espediente consente al rootkit di agire indisturbato e di rimanere invisibile alle suite di sicurezza poiché impedisce di leggere il vero settore 0 ma invia le informazioni del settore di backup; questa copia può essere utilizzata per sovrascrivere il settore 0 infetto;

- in alcuni casi si possono facilmente trasferire da un disco all'altro, semplicemente collegandolo al proprio PC, per cui è necessario controllare ogni supporto utilizzato e/o collegato alla macchina infetta;

Tenendo conto di questi aspetti, procediamo con la pulizia dei settori.

Prima di procedere con la pulizia dei settori infetti, è bene assicurarsi di avere rimosso la sorgente dell'infezione; per fare ciò, possiamo utilizzare direttamente le suite di sicurezza che abbiamo installato nei nostri PC, oppure, nel caso di mancato rilevamento, tool specifici come ComboFix e i rescue disk. Una volta rimosso il file sorgente, ci resta da eliminare il codice installato nei settori esterni al filesystem, il quale consente al rootkit di rimanere in stato latente e di riattivarsi a suo piacimento.

Poiché la questione è molto, molto, molto delicata, le raccomandazioni da prendere in seria considerazione prima di avviare la procedura sono le seguenti:

- eseguite un backup di sicurezza dei dati da qualche parte (oppure eseguite una clonazione del disco);

- le strutture degli MBR non sono identiche, per cui è importantissimo aver compreso a fondo come leggere le tabelle di partizione, in modo da poter scrivere gli offset corretti;

- nei settori occupati da una partizione può comparire il messaggio Accesso Negato, è un campanello d'allarme per avvisarci che non possiamo scrivere in un settore già mappato dal kernel: vien da sé che modifiche in questi settori possono anche rendere inutilizzabile il sistema operativo;

- fino a quando non diremo a HxD di salvare le modifiche il programma non modificherà nessun byte del disco;

- una volta salvate le modifiche, non si può tornare indietro, per cui se non siete sicuri di volerlo fare, non lo fate;

- queste non sono operazioni di routine, ma del tutto eccezionali e da eseguire solo in caso di reale necessità;

Considerato che il codice rootkit si insedia nei settori esterni al filesystem, ci sarà sufficiente localizzarlo, azzerare i settori dove si è installato e ripristinare il settore 0. Per eseguire tutto questo, dobbiamo aprire il disco fisico in scrittura, quindi nella fase di apertura del disco dovremo rimuovere la spunta da Apertura in sola lettura e poi dare conferma con Ok.

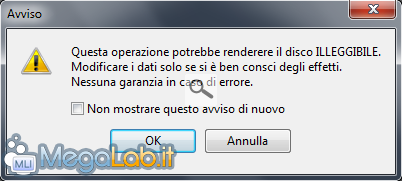

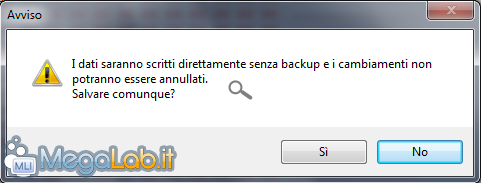

Fate clic su OK e date la conferma all'apertura in scrittura. Alla finestra di avviso diamo Ok e continuiamo.

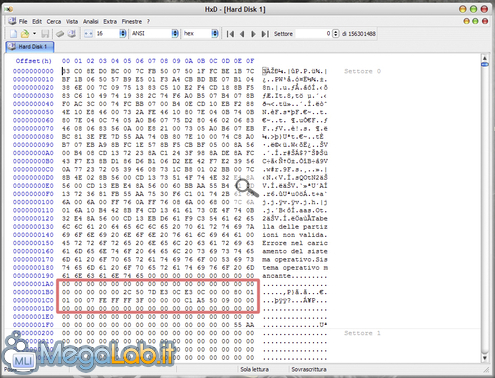

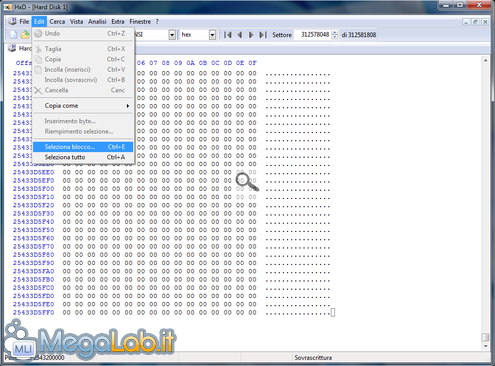

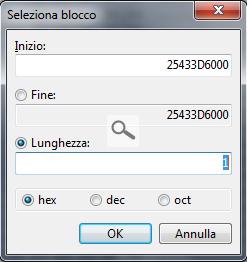

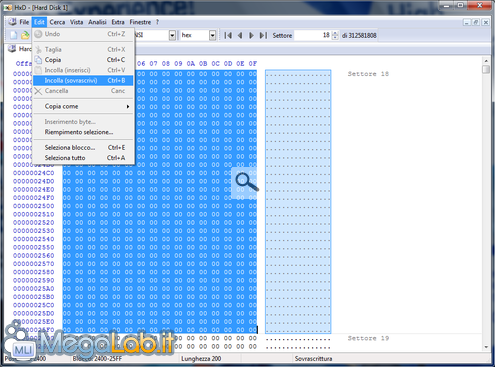

Se notate adesso nella barra di stato non è più presente la dicitura Sola Lettura. Ora, quello che dobbiamo fare è selezionare il blocco da azzerare. Andate su edit e selezionate la voce Seleziona blocco

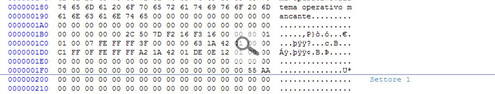

E inseriamo gli offset di inizio e fine. A titolo di esempio, consideriamo la tabella di partizione dell'hard disk da 80 GB, dove dovremo selezionare i primi 62 settori, dall'estremo del settore 0 all'estremo del settore 63. Nella finestra di selezione blocco...

... inseriamo nel campo Inizio l'offset 200 (ovvero il byte numero 512), nel campo Fine l'offset 7DFF (riga 7DF0, colonna 0F). Nel campo Lunghezza dovrebbe comparire il numero 7C00. La finestra è a titolo di esempio e gli offset variano a seconda del settore che visualizziamo, ma i numeri sono questi: vanno esattamente dal byte successivo alla fine del settore 0, al byte immediatamente precedente all'inizio del settore 63, ovvero dove inizia il filesystem. Prima di andare avanti, controllate che ci sia l'istruzione ëR.NTFS tra i primi bytes del vostro estremo di partizione; la fine del MBR invece è contrassegnata dai bytes 55AA (le signature DOS dell'hard disk). In caso di errori, controllate gli offset con calma e ripetete i passaggi, oppure chiedete il parere di un esperto.

Dopo il controllo, e se non sono presenti errori, Premete su OK, comparirà una selezione nell'ambiente di HxD.

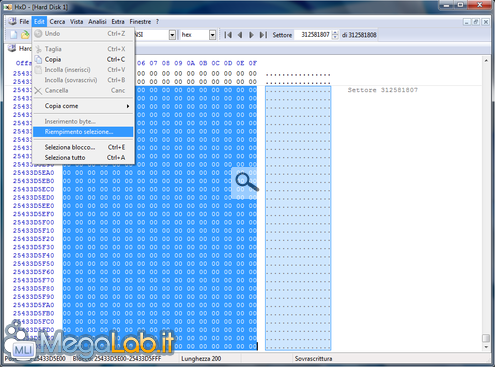

Adesso selezionate Edit -> Riempimento selezione

È sufficiente un click su Azzera byte e confermare con OK.

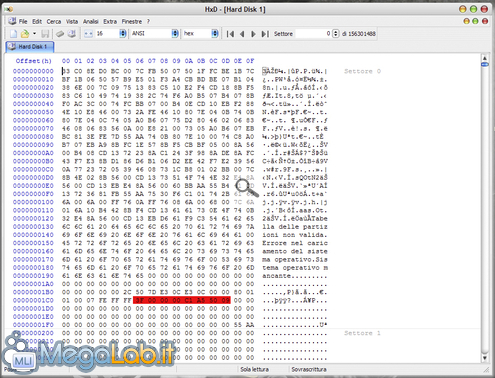

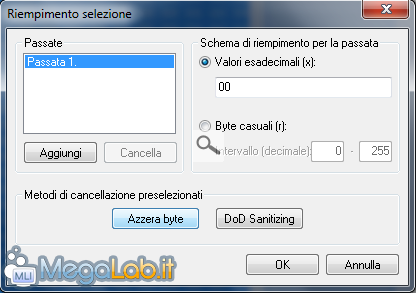

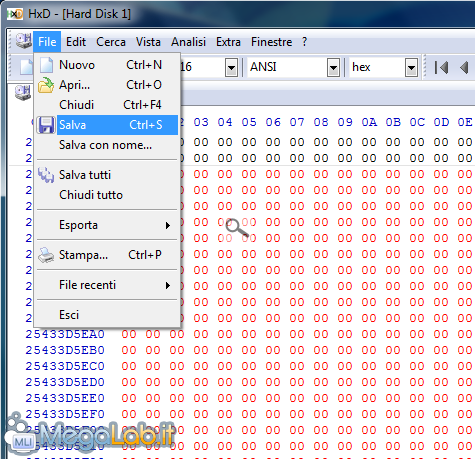

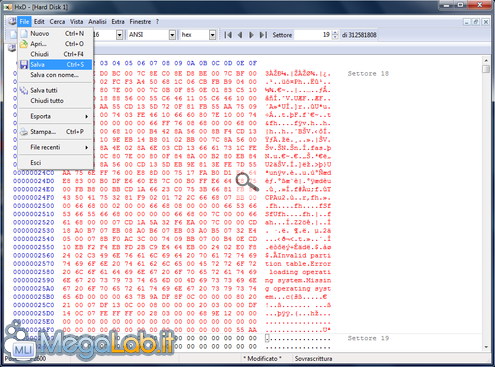

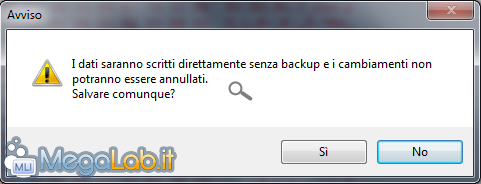

I bytes modificati saranno colorati di rosso. A questo punto andiamo su File -> Salva (o CTRL+S) e comparirà la Finestra Di Non Ritorno.

In seguito al vostro "Si" non sarà possibile tornare indietro, quindi se volete potete sempre annullare selezionando No e ripensarci. Selezionando Si le modifiche saranno rese permanenti.

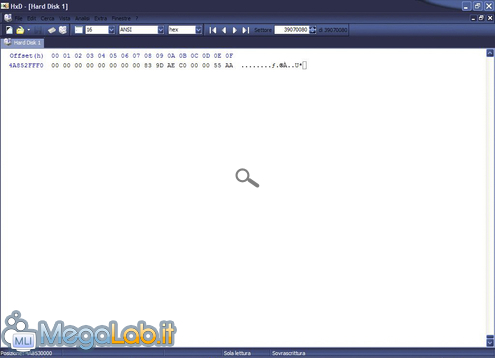

Per quanto riguarda i settori finali il modus operandi è identico, variano gli offset naturalmente: nel nostro primo disco da 80 GB, il secondo estremo di partizione risiede nel settore 156280319, di conseguenza l'offset che dovremo inserire nel campo inizio è il primo byte del settore 156280320, ovvero 12A14C0000, mentre l'offset da inserire nel campo fine è l'ultimo byte del settore 156301488, ovvero 12A1F15FFF (riga 12A1F15FF0, colonna 0F).

Come già sottolineato più volte, per il completo successo di questa procedura è importante che si legga correttamente la tabella di partizione, in quanto la posta in gioco è tutto il contenuto del disco.

Per quanto riguarda il ripristino del settore 0 è sufficiente ripristinare il MBR dalla console di ripristino di Windows, oppure avvalersi di ottimi programmi come test disk o super grub disk. Nel caso non desideriate fare troppi giri e non vogliate avere sorprese al riavvio del PC, prima di azzerare i settori infetti è bene cercare l'eventuale copia del MBR originale da usare per sovrascrivere il settore 0.

Prima di procedere con l'azzeramento dei settori, è possibile ripristinare il MBR originale senza dover ricorrere alla console di ripristino, naturalmente se nel disco è presente una copia dello stesso.

In genere tool come lo Stealth Rootkit Detector identificano senza problemi le copie sane del MBR, nel caso dovessero esserci problemi è necessario eseguire una ricerca con lo strumento offerto da HxD.

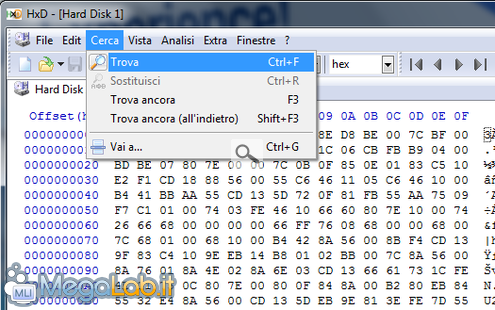

Andiamo in Cerca e selezioniamo Trova

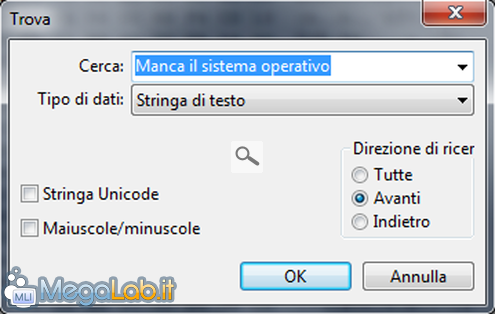

Si aprirà una finestra dove dovremo inserire le voci da cercare

Nella barra inseriamo la voce da cercare, quello che ci interessa è che trovi tutto quello relativo a Manca il sistema operativo o Missing operating system. La ricerca deve essere fatta nei settori esterni alla partizione, quindi nel nostro esempio tra i settori 1 e 62 e tra i settori 156280320 e 156301488.

Una volta scomparsa la barra di attesa, verrà trovato il settore che ci interessa. Nel caso le ricerche non producano risultati, si dovrà prendere in considerazione la possibilità che non esista una copia dell'MBR. Ma poniamo il caso che nel nostro esempio si trovi una copia nel settore 156280325, e vogliamo ripristinarla nel settore 0 prima di azzerare i settori, come procedere?

Con il disco aperto in modalità di scrittura, dobbiamo procedere con la copia del settore che ci interessa, quindi scriviamo il numero del settore, nel nostro esempio, il settore 156280325. Selezioniamo con il cursore tutti i bytes, da quello in alto a sinistra a quello in basso a destra, come riportato in esempio.

Possiamo sempre selezionare il settore utilizzando il comando seleziona blocco ed inserire gli offset che ci interessano, nel nostro caso inseriremo nel campo inizio 12A14C0A00 e nel campo fine 12A14C0BFF (riga 12A14C0BF0 colonna 0F).

Prestate attenzione al campo lunghezza, quando selezioniamo un solo settore il valore deve essere di 200, a conferma della corretta selezione: infatti ogni settore ha una dimensione di 200 in esadecimale, corrispondente a 512 bytes, e di conseguenza qualsiasi altro valore, inferiore o superiore, non è corretto.

Una volta selezionato, il risultato sarà come in esempio

Andate in Edit e selezionate Copia (oppure utilizzate l'imput da tastiera CTRL+C) e lasciamo così; a questo punto andiamo al settore 0, digitando il numero del settore nel campo Settore, per ripristinare l'mbr originale.

Ripetiamo il procedimento di selezione, con il mouse oppure selezionando il blocco, verificando sempre che la lunghezza abbia il valore di 200, poi andiamo a selezionare da Edit la voce Incolla (sovrascrivi).

I dati sovrascritti appariranno in colore rosso

A questo punto non ci resta che salvare le modifiche e confermare nella finestra di non ritorno. Una volta confermate le modifiche i dati verranno colorati di nero e avremo definitivamente ripristinato il MBR.

Una volta ripristinato il MBR originale, possiamo passare ad azzerare i settori infetti e risolvere il problema alla radice.

Nella procedura indicata per l'azzeramento dei settori si è preso ad esempio un hard disk con una singola partizione, senza la presenza di partizioni nascoste e/o suddivisioni in ulteriori partizioni del disco. Poiché i dischi non sono tutti uguali, e i rootkit si insediano in settori esterni alle partizioni in maniera del tutto casuale, riporto una serie di esempi dove estrapoleremo gli estremi di partizione e vedremo cosa azzerare.

Gli esempi riportati sono tutti casi sottoposti nella sezione "sicurezza", e portati a soluzione senza problemi, ed in questo primo esempio abbiamo un disco dove è presente il dual boot Windows 7/ Windows XP, in cui sono presenti 4 partizioni, di cui due nascoste.

Le informazioni necessarie le estrapoliamo dalla tabella di partizione, per cui ci soffermiamo su queste cinque righe (offset 1B0-1FD)

- dall'offset 1C6 all'offset 1CD troviamo la distanza in settori della prima partizione nascosta;

- dall'offset 1D6 all'offset 1DD troviamo la distanza in settori della prima partizione di sistema;

- dall'offset 1E6 all'offset 1ED troviamo la distanza in settori di una partizione estesa;

- dall'offset 1F6 all'offset 1FD troviamo la distanza in settori della seconda partizione di sistema;

Il primo estremo è estremamente facile ottenerlo: infatti, il valore 3F presente nell'offset 1C6 corrisponde al settore 63, ossia il primo estremo del filesystem. Ricavarsi il secondo estremo, invece, non è così immediato, ma non così complicato.

Guardiamo gli offset che vanno da 1F6 a 1FD: i valori compresi dall'offset 1F6 all'offset 1F9 rappresentano la somma delle distanze in settori delle altre partizioni presenti, mentre i valori compresi dall'offset 1FA all'offset 1FD è la distanza in settori dell'ultima partizione.

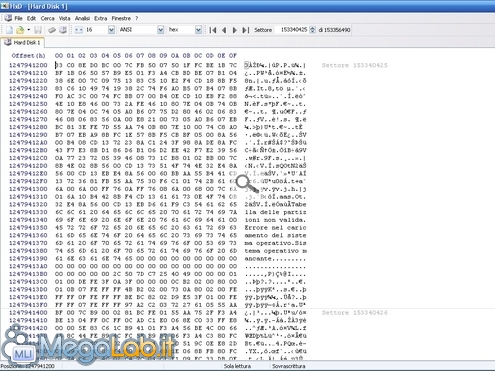

Ricordo che i valori rappresentati negli offset sono rappresentati in notazione little-endian, per cui i valori compresi dall'offset 1F6 all'offset 1F9 non vanno letti come 97 A2 C2 03 ma 03 C2 A2 97 e i valori compresi dall'offset 1FA all'offset 1FD non vanno letti come 72 27 61 05 ma 05 61 27 72; la somma di questi valori ci fa ottenere il valore 09 23 CA 09 ovvero il settore 153340425, cioè il primo settore adiacente all'altro estremo del filesystem, come da figura

In questo settore è stata eseguita la copia del MBR sano per cui questo settore può essere utilizzato per ripristinare il settore 0 e per azzerare i settori successivamente. A questo punto, per l'azzeramento dei settori esterni al filesystem dobbiamo tenere conto dei seguenti offset:

- settori 1-62 offset iniziale 200, finale 7DFF;

- settori 153340425- 153356490 offset iniziale 1247941200, finale 12481195FF;

Prima di procedere con il controllo con HxD è stato eseguito un controllo con lo Stealth Rootkit Detector che ha generato il seguente log:

Nel log non si evince la copia del MBR sano, molto probabilmente questa variante di rootkit è stato progettato per occultarne la copia. Tuttavia, con HxD non può sfuggirci nulla: a conferma di quanto vediamo con l'editor, troviamo l'inizio del codice virale nel settore 153340428, e la coda del codice nel settore 153340450.

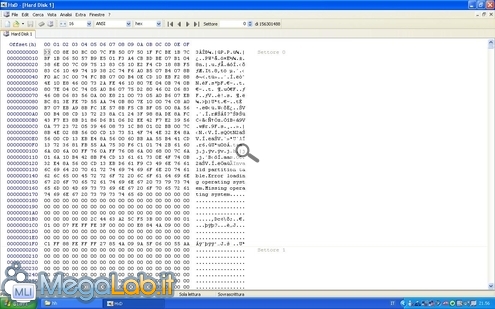

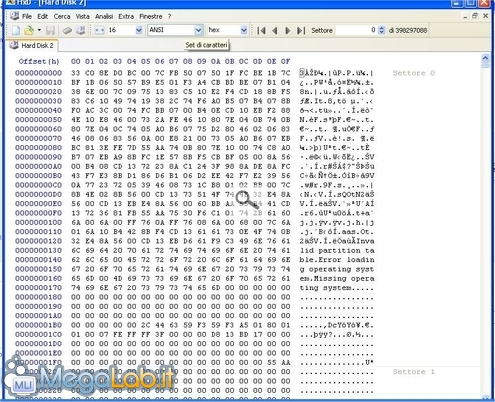

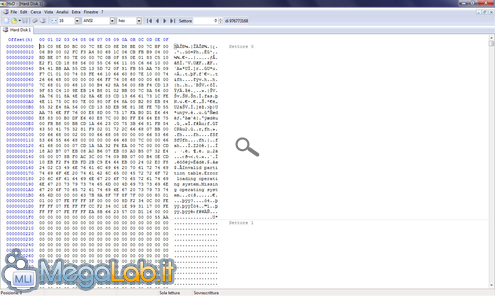

Esaminiamo un secondo disco infetto da rootkit, in questo caso abbiamo un disco con una singola partizione di sistema; notiamo, oltre alla lingua inglese, la modifica della tabella di partizione.

Nel disco è installato Windows XP in lingua italiana.

Controlliamo le righe presenti dall'offset 1C0 all'offset 1F0

E procediamo con l'estrapolazione degli estremi del filesystem: anche in questo caso il primo estremo corrisponde al valore 3F, ovvero al settore 63, mentre l'altro estremo corrisponde al valore scritto negli offset 1F6-1F9, ovvero al valore 09 4A 85 27, settore 155878695. Ma non lasciamoci ingannare, negli offset 1FA-1FD è segnato il settore dove è insediato il codice malevolo, per cui dobbiamo tenerne conto e considerare gli offset a partire da dove rileviamo l'infezione (quindi al valore 09 4A 84 27 aggiungiamo il valore 00 06 5F 9A per ottenere il valore 09 50 E4 C1, settore 156296385).

Nei settori compresi dal MBR al primo estremo del filesystem, notiamo tracce di codice che in un disco sano non sono presenti

E andando a verificare l'altro estremo troveremo una copia del MBR e le altre parti del codice virale nei settori successivi.

In questo caso quindi gli offset utilizzati per editare i settori sono stati i seguenti:

- settori 1-62, offset iniziale 200, finale 7DFF;

- settori 156296385-156301488, offset iniziale 12A1C98200, finale 12A1F15FFF;

Anche qui prima di procedere è stato eseguito un controllo con lo Stealth Rootkit Detector, il quale aveva generato il seguente log:

Dove ci indica che sono state rilevate due copie del MBR, l'inizio e la coda del codice virale. In questo caso, le copie del MBR non sembravano copie di backup, per cui si è preferito eseguire il ripristino del MBR tramite il comando fixmbr e fixboot.

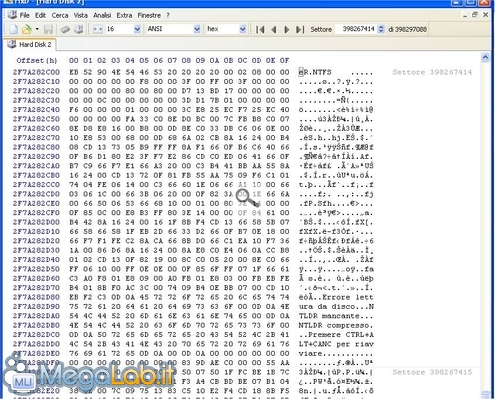

In questo caso il codice virale si è limitato a modificare il settore 0 e posizionare il MBR originale in qualche settore esterno al filesystem, questa volta però in maniera più discreta, poiché non rilascia nessuna informazione a riguardo. Anche qui è installato Windows XP in lingua italiana.

Ad ogni modo, verifichiamo gli estremi del filesystem

E troviamo il primo estremo che corrisponde al valore 3F, ovvero al settore 63, mentre il secondo estremo sarà la somma del valore del primo estremo con il valore presente negli offset 1CA-1CD (17 BD 13 D8) e avremo il settore adiacente al secondo estremo, ovvero 17 BD 14 17 settore 398267415. Il secondo estremo corrisponde quindi al settore 398267414.

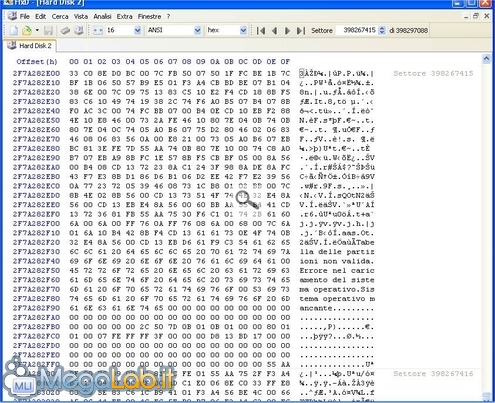

Il settore 398267415 ci servirà per ripristinare il MBR nel settore 0, per cui prima di azzerare è stato eseguita la copia di questo settore e la sovrascrittura nel settore 0; nei settori 1-62 non era presente nessuna parte di codice, per cui è stato sufficiente azzerare i settori liberi dopo il secondo estremo del filesystem.

In questo caso quindi gli offset inseriti sono stati i seguenti:

- settori 398267415-398297088, offset iniziale 2F7A282E00, finale 2F7B0FFFFF;

In questo esempio abbiamo un disco di un laptop, dove non sembrano esserci modifiche al MBR.

Il sistema operativo è sempre Windows XP in lingua italiana.

Tuttavia, nei settori adiacenti al primo estremo del filesystem si nota che il settore 63 risulta popolato da dati

In condizioni normali invece questi settori sono vuoti. A questo punto andiamo alla ricerca dell'altro estremo del filesystem, eseguendo alcuni calcoli e leggendo la tabella di partizione:

Ci è sufficiente sommare i valori presenti negli offset 1D6-1D9 ai valori presenti negli offset 1DA-1DD per ottenere il settore che ci interessa, ovvero il settore 39070080. Noterete le signature del disco 55AA. Nel settore precedente c'è il settore che delimita il partizionamento del disco, e coincide con l'ultimo settore del disco in questo caso.

Per questo caso è stato sufficiente editare i primi 62 settori, utilizzando i seguenti offset

- offset iniziale 200, finale 7DFF;

Dopo l'azzeramento dei settori è stato dato il comando fixmbr e fixboot dalla console di ripristino di Windows XP.

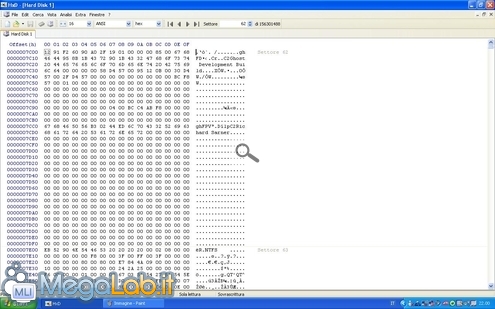

Come ultimo caso, prendiamo in considerazione il disco di un portatile con Windows Vista in lingua italiana.

Nella lettura della tabella di partizione, notiamo che è presente una partizione nascosta, utilizzata dal sistema operativo per le operazioni di recovery, la partizione del sistema operativo e la partizione dati. In più, facciamo attenzione alle prime righe del settore 1: noterete una sigla nel lato destro che corrisponde al seriale del portatile. Soffermiamoci sempre sulla tabella di partizione per stabilire quali sono gli estremi del filesystem:

- negli offset 1C6-1C9 è presente il valore 00 00 08 00, corrispondente al settore 2048 ed è il primo estremo di partizione;

- negli offset 1D6-1D9 è rappresentata la distanza dal settore 0 della partizione nascosta;

- negli offset 1E6-1E9 è rappresentata la distanza dal settore 0 della partizione di sistema;

- negli offset 1EA-1ED è rappresentata la distanza in settori della partizione dati dalla partizione di sistema;

Per calcolarci il secondo estremo del filesystem dobbiamo quindi considerare i valori presenti negli offset 1E6-1ED, ovvero 09 E1 98 00 (offset 1E6-1E9) e 08 BF F8 00 (offset 1EA-1ED) ed avremo il valore 12A19000, ovvero il settore 312578048.

Gli offset utilizzati sono stati i seguenti:

- settori 2-2047, offset iniziale 400, finale FFFFF;

- settori 312578048-312581808, offset iniziale 2543200000, finale 25433D61FF;

In questo caso il rootkit non ha modificato il settore 0, per cui non è stato necessario dare i comandi dalla console di ripristino.

Dopo aver editato i settori, non ci resta che riavviare il nostro PC. Se è stato fatto tutto in maniera corretta, al riavvio il passo successivo sarà quello di eseguire un controllo con il nostro antivirus e con i tool antirootkit per confermare la salute del MBR.

In genere è relativamente semplice accorgersi se nel disco è presente un rootkit o meno perché dobbiamo semplicemente verificare l'eventuale presenza di codice all'esterno del filesystem: altri campanelli di allarme sono la presenza di una lingua differente da quella scelta per l'installazione del sistema operativo, gli eccessivi spazi tra il bootloader e la tabella di partizione.

In tutti i casi, prima di analizzare il disco con HxD, la presenza di un'infezione viene segnalata da vistosi malfunzionamenti come crash improvvisi, blocchi, rallentamenti oltre ad eventuali segnalazioni delle suite di sicurezza.

In più, non tutti i dischi che presentano un linguaggio differente da quello scelto per l'installazione del vostro sistema operativo sono infetti, come in questo caso:

Infatti il disco è stato partizionato con altri programmi per il partizionamento dei dischi e la lingua di questo programma è quella inglese, di conseguenza anche il codice scritto nel MBR e negli estremi del filesystem è stato scritto nella lingua inglese. Ovviamente è stato eseguito un controllo accurato per verificare ed escludere l'eventuale presenza di infezioni.

Per concludere, ogni disco è un caso a sé, per cui non esiste un modo univoco di procedere, e solo se si è certi di avere un'infezione da rootkit è consigliato utilizzare questo programma, dopo aver eseguito il backup dei dati e solo se si è certi di aver letto bene la tabella di partizione. In caso di dubbi, non esitate a scrivere nella sezione sicurezza del forum.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati