Si presenta come uno sniffer di rete, ma muovendosi nel menu ci si accorge subito che con questo software si può sfruttare praticamente ogni tecnica realizzabile nell'ambiente TCP/IP.

IPTOOLS offre un centinaio di funzioni, tra strumenti, utility per TCP, UDP, e tutti gli altri protocolli, hacking e tutto ciò che ruota attorno alla rete.

Prima di iniziare

Scarichiamo il file allegato all'articolo. L'archivio conterrà il software (portable): estraiamo quindi il suo contenuto in una cartella.

Prima di lanciare IPTOOLS è necessario installare Winpcap (incluso nell'archivio), situato nella cartella winpcap; questi sono i drivers per la cattura dei pacchetti, necessari al corretto funzionamento del software.

La procedura di installazione di Winpcap è comunque interattiva e appena installato possiamo avviare IPTOOLS.

Iniziamo dunque la nostra avventura all'intero di questa grande suite dalla tecnica che ci salta subito all'occhio...

Sniffing di rete

Lo Sniffing è la tecnica utilizzata per intercettare i dati che viaggiano in rete.

Uno sniffer di rete è il programma che permette di effettuare tale tecnica. Utilizzando delle librerie dedicate, è capace di mettersi in ascolto dalla scheda di rete e leggere tutti i pacchetti (dati) che vi transitano.

Questo strumento è ampiamente personalizzabile mediante dei filtri, attraverso i quali potremmo decidere cosa intercettare (pacchetti destinati a determinati indirizzi IP o pacchetti destinati a determinate porte ecc...), insomma potremo visualizzare l'intero traffico di dati tra il nostro PC e la rete.

Apriamo quindi IPTOOLS. Il programma si mostrerà così:

Nella TextBox in alto ci sarà il nostro indirizzo IP locale, oppure il controller di rete (questo dipende se per lo sniffing vorremmo usare la libreria Winpcap o il sottosistema IP di Windows). Comunque per ora resta irrilevante al nostro scopo.

Apriamo il menu Capture e dirigiamoci su Filters. Qui potremmo impostare i filtri per decidere cosa sniffare:

Nel campo Application possiamo direttamente indicare quale protocollo applicativo voler sniffare (ad esempio, possiamo intercettare tutto il traffico HTTP, oppure FTP ecc..), senza ulteriori settaggi.

Sotto invece vi è la sezione IP.

Nel campo IP Protocol, possiamo specificare se abbiamo qualche preferenza riguardo al protocollo da sniffare (ad esempio, solo il traffico TCP, solo il traffico UDP... ecc....): normalmente possiamo impostare *, ossia intercettarli tutti.

Nel campo IP Source scriveremo l'indirizzo IP sorgente, in maniera tale da sniffare tutti i pacchetti che hanno tale IP come indirizzo di origine; stesso discorso per IP Destination.

Passiamo ora alla sezione TCP/UDP.

Nel campo Port Source scriveremo la porta di origine, così diremmo allo sniffer di intercettarci tutti i pacchetti che hanno tale porta come porta di origine. Anche qui lo stesso discorso è per la Port Destination.

Esempi

Sniffa tutti i pacchetti che partono da 192.168.1.2 diretti verso 87.24.62.122:

- IP Source: 192.168.1.2

- IP Destination: 87.24.62.122

Sniffa tutti i pacchetti destinati alla porta 48 di 87.24.62.122

- IP Destination: 87.24.62.122

- Port Destination: 48

Inoltre, se vogliamo cercare solo un pacchetto contenente uno specifico dato, nel campo Text possiamo inserire il testo che vogliamo sniffare.

Via alla cattura

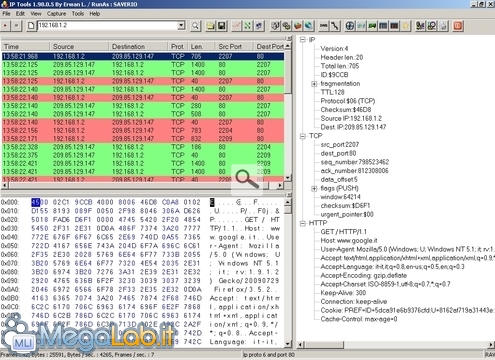

Iniziamo il nostro sniffing premendo il pulsante Start (in alto a sinistra)

In alto vengono mostrati tutti i pacchetti sniffati: in rosso quelli spediti, in verde quelli ricevuti.

Prima di vedere il contenuto dei pacchetti bisogna stoppare lo sniffing.

Per ogni pacchetto quindi, viene elencato l'IP di origine e di destinazione, la porta di origine e di destinazione e la lunghezza del pacchetto.

Nel riquadro a destra viene mostrato il contenuto del pacchetto selezionato: innanzitutto l'header IP, poi l'header TCP (o UDP), infine il messaggio vero e proprio (il dato); in questo caso, trattandosi di una connessione ad una una pagina web, vengono mostrati i parametri della richiesta HTTP.

Anche in basso viene mostrato il contenuto del pacchetto selezionato, ma in esadecimale.

Process Hooking

IPTOOLS permette inoltre di sniffare il traffico di dati di uno specifico processo, configurandosi automaticamente. Vediamo come:

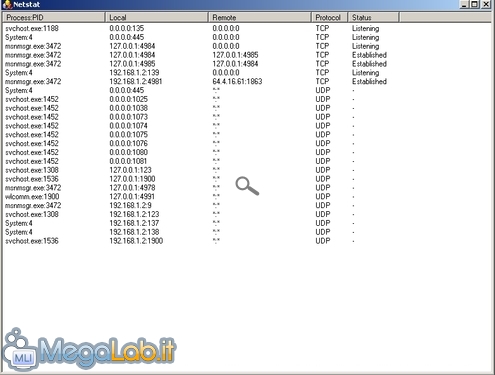

Clicchiamo nel menu Tools, spostiamoci su Connections e clicchiamo su Netstat. Comparirà una finestra che ci mostrerà tutti i processi in esecuzione che stanno utilizzando la rete, l'indirizzo IP a cui sono connessi e lo stato della connessione.

Clicchiamo con il pulsante destro sul processo che vogliamo sniffare e comparirà un piccolo menu.

Cliccando su Kill Entry si può addirittura terminare la connessione del programma, ma ciò che interessa a noi è intercettare il suo traffico. Clicchiamo quindi su Add capture filter: un messaggio ci informerà che lo sniffer è stato configurato per sniffare tale processo.

Chiudiamo la finestra di Netstat e clicchiamo sul pulsante Start per avviare lo sniffing. Verrà effettuato lo sniffing solamente del traffico relativo al quel processo.

Non ci limiteremo solamente allo sniffing, perché per quanto riguarda l'Hooking, IPTOOLS ci permette di fare di più.

Clicchiamo su Tools e scegliamo Winsock Hook. Comparirà questa finestra:

Clicchiamo ancora sul pulsante … e si aprirà una finestra dove verranno mostrati tutti i processi in esecuzione (simile alla precedente); facendo click con il pulsante destro su di un processo si aprirà un piccolo menu.

Scegliendo View process in memory, ci verrà mostrato il contenuto del programma in esadecimale (proprio come in un hex editor).

Se siete programmatori vi interesserà anche la voce Imported Function, che vi mosterà tutte le funzioni e le relative librerie caricate dal programma.

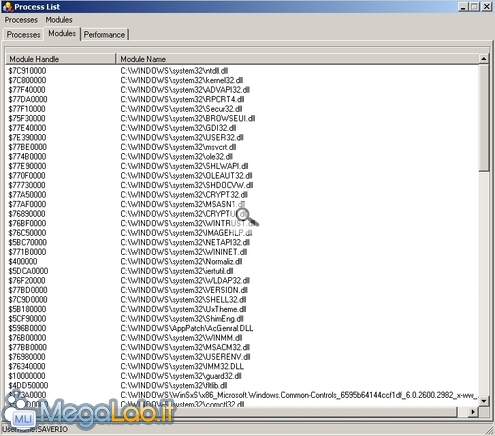

Selezionando un processo e spostandoci nella scheda Modules, verranno elencate tutte le librerie caricate dal processo:

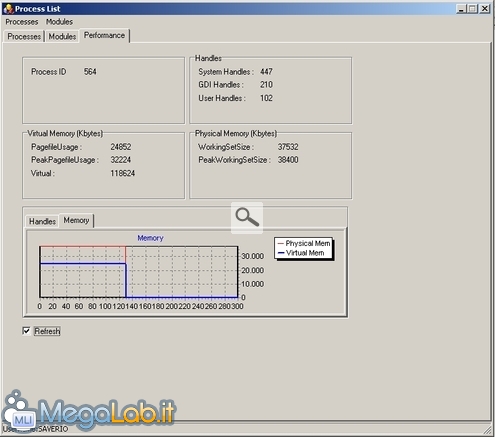

Spostiamoci ora nella scheda Performance e possiamo vedere sia in maniera analitica, sia tramite un grafico, la memoria fisica (RAM) e la memoria virtuale occupata dal processo:

In questo modo abbiamo quindi visto tutte le funzioni legate al Process Hooking.

Voltiamo pagina e vediamo cosa ha da offrirci IPTOOLS se volessimo tuffarci nei meandri del protocollo ARP.

Address Resolution Protocol? IPTOOLS si apre a voi...

Come ben sapete, il protocollo ARP (Address Resolution Protocol) si occupa dell'associazione degli indirizzi MAC agli indirizzi IP.

Gli indirizzi MAC sono indirizzi fisici che contraddistinguono ogni dispositivo nel mondo. In particolare, essi hanno un ruolo importante nel livello OSI data-link; invece gli indirizzi IP lavorano ad un livello superiore ed introducono il concetto di "networking" vero e proprio: un indirizzo IP identifica infatti un computer nella rete propriamente detta.

Visualizzare gli indirizzi MAC di tutti i PC della rete

Come precedentemente accennato, questa è la funzione principale del protocollo ARP.

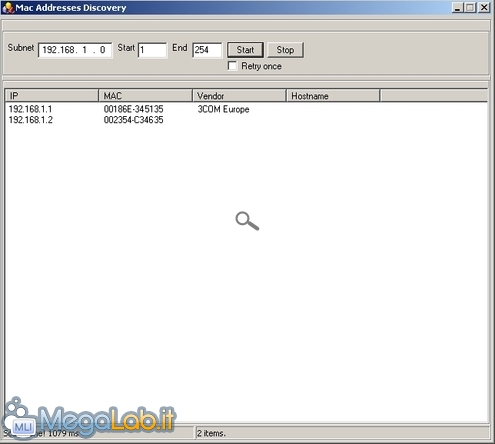

Clicchiamo sul menu Tools, spostiamoci nella voce ARP e andiamo su ARP Scan / Mac to IP; scegliamo il range di indirizzi IP nella nostra rete (dovrebbe essere già impostato) e clicchiamo su Start. Sotto comparirà la lista dei PC collegati in rete, il loro indirizzo IP e il relativo indirizzo MAC.

Scoprire l'indirizzo MAC a partire dall'indirizzo IP

Se vogliamo sapere l'indirizzo MAC di un preciso PC, andiamo sempre nel menu Tools, spostiamoci su ARP ma questa volta clicchiamo su IP to MAC.

Non resta che inserire quindi l'IP del PC interessato e cliccare su Send.

Accendiamo un altro PC della rete dalla nostra postazione

Attraverso il protocollo ARP possiamo utilizzare (se supportata dalle schede di rete) la funzione Wake on LAN; IPTOOLS infatti ci consente di inviare quel famoso Magic Packet che permette di accendere un altro PC all'interno della nostra rete.

Andiamo nel menu Tools, spostiamoci sempre nella sezione ARP e clicchiamo su Wake Up Call. Comparirà una finestra dove inserire l'indirizzo MAC del PC che vogliamo accendere.

Affinché la tecnica funzioni, è necessario però che il sistema remoto sia opportuntamente configurato: per maggiori dettagli, si veda la guida "Accendere un PC via rete utilizzando "Wake-on-LAN" (oppure "Wake-on-Internet")".

Modificare il proprio Indirizzo MAC

Benché sia un operazione inopportuna, è possibile cambiare il nostro indirizzo MAC semplicemente andando nel menu Tools, aprendo l'utility Change MAC Address e digitando il nuovo indirizzo.

Una volta confermato, per rendere effettiva la modificazione, è necessario disattivare e riattivare la scheda di rete.

Abbiamo parlato più in dettaglio di questa tecnica nell'articolo "Come modificare il MAC address della propria scheda di rete".

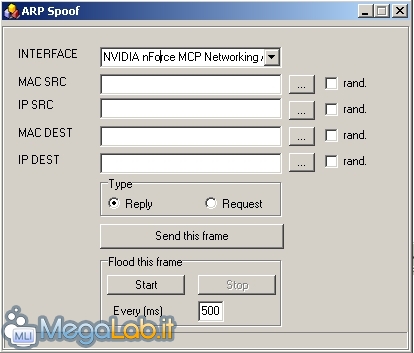

Sniffing su di un altro PC (ARP-spoofing)

All'inizio avevamo visto come sniffare il traffico in entrata ed in uscita sul nostro PC. Ora vedremo come spiare anche il traffico di rete di un altro PC.

Per effettuare ciò, bisogna far passare dal nostro calcolatore il traffico di rete del nostro PC da spiare; questo è fattibile inviando all'altro PC una risposta ARP falsa. In particolare, se noi fingessimo di essere il router, il PC vittima, invierà anche a noi tutti i dati destinati al router; in questo modo, azionando lo sniffer, possiamo leggere tutti i pacchetti della vittima diretti verso Internet.

Per effettuare l'ARP-spoofing è necessario utilizzare la libreria Winpcap, quindi selezioniamola aprendo il menu Capture, spostandoci su Mode e cliccando su Winpcap. Fatto ciò andiamo nel menu Tools e clicchiamo su ARP Spoof

Su Interface selezioniamo la nostra interfaccia di rete, su MAC SRC digitiamo il nostro indirizzo MAC.

Invece su IP SRC digiteremo l'indirizzo IP del router (in questo modo ci fingeremo di essere il router); per finire su MAC DEST e su IP DEST inseriremo rispettivamente l'Indirizzo MAC e l'indirizzo IP del PC da spiare. Fatto questo selezioniamo Reply e iniziamo l'attacco cliccando su Start.

Ora la cache ARP del PC da spiare verrà avvelenata e tutto il suo traffico passerà anche per la nostra scheda di rete, non ci resta quindi che azionare lo sniffer... noteremo dall'IP sorgente che verranno sniffati i pacchetti relativi all'altro PC.

In caso non funzionasse, ricordate di verificare che il PC che volete spiare non sia dotato di firewall: anche il solo Windows Firewall (incluso e attivo di default in tutte le versioni del sistema operativo a partire Windows XP SP2 e Windows Server 2003 SP1) non sia attivo. Tale strumento potrebbe infatti essere sufficiente a mettere al riparo dall'attacco.

Difendersi dall'ARP-spoofing grazie ad ArpWatch

IPTOOLS mette a disposizione un utility per controllare la tabella ARP. Questo strumento è ArpWatch e permette di controllare in tempo reale l'associazione tra IP e MAC. È possibile inoltre impostare ArpWatch in modo tale da inviarci un email ad ogni nuova associazione.

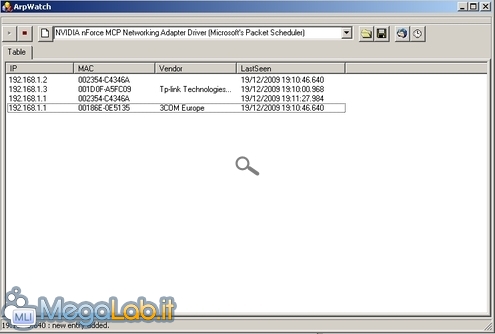

Clicchiamo sul menu Tools, spostiamoci su ARP e apriamo ArpWatch: lo strumento verrà aperto.

Clicchiamo sul pulsante Start per avviare il controllo:

La monitorizzazione verrà avviata. Viene quindi mostrata la tabella delle associazioni con tanto di data e ora riferite all'ultima volta che è stata riscontrata una nuova associazione.

In questo caso notiamo che è in atto un attacco ARP-spoofing, infatti l'indirizzo IP del router (192.168.1.1) presenta due associazioni (una verso il suo indirizzo MAC vero, l'altra verso l'indirizzo MAC del computer che sta effettuando l'attacco).

Molti Firewall comunque, permettono di proteggere la propria ARP cache.

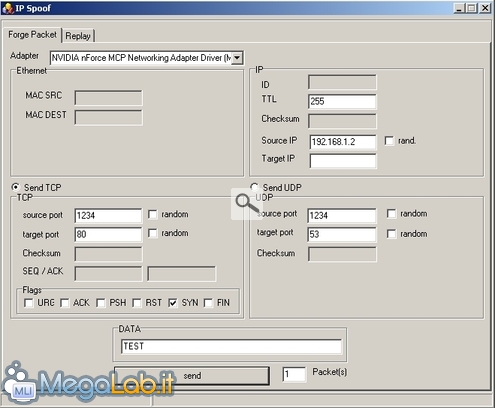

IP Forge

Si tratta di un tool utilissimo per gli amministratori e i network security tester; è considerata un'applicazione di IP spoofing e permette la creazione di un pacchetto TCP o UDP personalizzato, dove è possibile quindi modificare l'indirizzo e porta di partenza, l'indirizzo e porta di destinazione, i Flags e il messaggio.

Dopo aver impostato la modalità Winpcap (andando sul menu Capture, quindi Mode), vediamo come funziona questo tool.

Apriamo l'utility dirigendoci sul menu Tools, spostandoci su IP spoof e cliccando su TCP/UDP.

Comparirà una corposa finestra:

Appena avviato, controlliamo innanzitutto che l'Adapter selezionato sia quello giusto; dopodiché spostiamo gli occhi sulla destra e vediamo la sezione IP; su Source IP scriveremo l'indirizzo che vogliamo far risultare come mittente (anche falso), mentre su Target IP digiteremo l'indirizzo al quale verrà inviato il pacchetto.

Mettiamo dunque il caso di voler inviare un pacchetto TCP: clicchiamo su Send TCP.

Appena sotto, nel campo source port, scriveremo la porta che vorremmo far risultare come sorgente (anche qui possiamo falsificare), mentre su target port digiteremo la porta del PC remoto dove verrà inviato il pacchetto.

Nei Flags possiamo selezionare quali attivare e quali disattivare, ma sempre nel pieno rispetto del protocollo TCP (pena la mancata interpretazione del pacchetto).

Infine nel campo DATA inseriamo il messaggio vero e proprio che vogliamo inviare e su Packets il numero di pacchetti da inviare. Per procedere all'invio clicchiamo su Send.

Questa utility è senza dubbio molto potente e come si è potuto notare permette una completa personalizzazione del pacchetto: è un tool che torna molto utile per il test delle applicazioni di rete.

Esploriamo ora cosa ci offre IPTOOLS salendo di livello OSI.

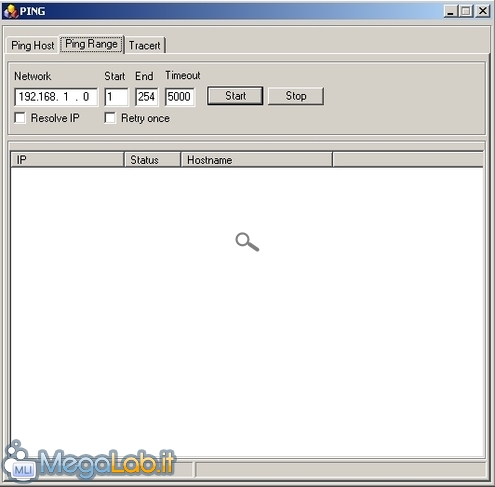

Lo strumento di Ping

Come il modello OSI descrive, prima di addentrarci nel TCP diamo uno sguardo ad ICMP e, in particolare, all'utility Ping.

Si tratta appunto di uno strumento che consente l'invio di un semplice pacchetto di tipo ICMP ad un altro computer della rete, allo scopo di sapere se quest'ultimo è raggiungibile dalla nostra postazione. Se raggiungibile, avremo la sua risposta, che ci confermerà la sua presenza in rete.

Andiamo nel menu Tools, sposiamoci su ICMP Tools e clicchiamo su Ping: l'utility di Ping verrà aperta.

Su Network digiteremo il segmento di rete da scansionare (dovrebbe essere già impostato), mentre su Start e su End sceglieremo rispettivamente l'host iniziale e finale.

Cliccando su Start vengono inviati ping su tutti i PC del range impostato; IPTOOLS ci mosterà evidenziati in verde i computer raggiungibili (connessi), e in rosso quelli offline.

Nella scheda Ping Host è invece possibile pingare uno specifico PC.

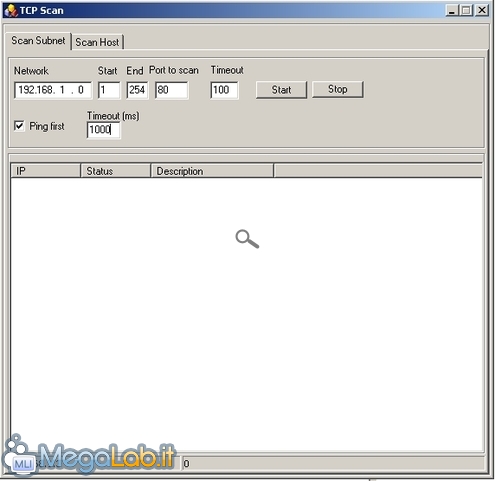

Portscan

Non poteva mancare uno dei principali strumenti per lo scanning di rete; IPTOOLS infatti mette a disposizione ben tre utility di scansionamento porte: il primo che andremo a vedere è il Port Scanning mediante connessione completa.

Il nome viene dal fatto che per scoprire l'eventuale porta aperta, lo strumento effettua una connessione completa a tale host aspettando da esso la conferma di avvenuta connessione TCP.

Andiamo nel menu Tools, spostiamoci su TCP Tools e spostiamoci ancora una volta su Scan, infine clicchiamo su TCP Scan (complete), l'utility si presenta così:

Ci troveremo nella scheda Scan Subnet, qui è possibile scoprire su quali PC della nostra rete è aperta una determinata porta.

I campi Start e End definiscono il range degli indirizzi IP da scansionare mentre nel campo Port to scan inseriremo la porta da osservare. Per il Timeout va bene il valore preimpostato. Cliccando su Start partirà la scansione.

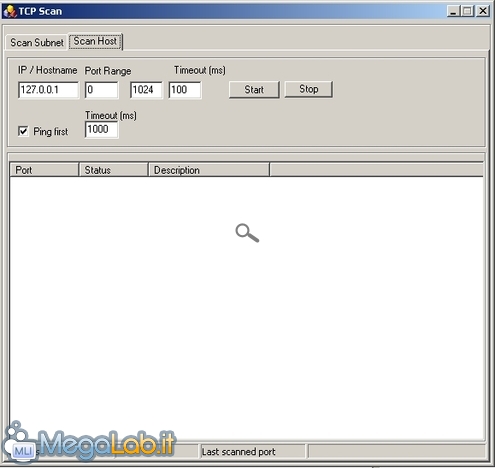

Spostandoci invece nella scheda Scan Host, è possibile scoprire tutte le porte aperte di un PC.

Nel campo IP / Hostname digiteremo l'indirizzo del PC da scansionare e nei campi Port Range digiteremo rispettivamente la porta iniziale e finale. Sotto verranno quindi progressivamente mostrate le porte aperte.

Il secondo metodo di scansionamento porte è il Port Scanning mediante connessione parziale. Al contrario del primo metodo, in questo caso non viene effettuata una connessione completa ma viene solamente inizializzata: l'operazione risulta meno invasiva e più veloce, per il resto, il discorso resta analogo al Port Scanning completo.

L'utility è situata nello stesso percorso della precedente (Tools – TCP Tools – Scan) ed è figurata con il nome di TCP Scan (Half Connect).

L'ultimo metodo viene chiamato Ping over TCP ed è simile allo Scanning mediante connessione parziale.

Apriamo l'utility situata sempre in Tools – TCP Tools – Scan e clicchiamo su TCP Ping (Half connect).

L'interfaccia ormai la conosciamo: nel campo Host inseriamo l'indirizzo IP del computer remoto, nel campo Port inseriamo la porta da scansionare e avviamo l'operazione cliccando su Ping. Volendo possiamo anche selezionare il Flag da utilizzare.

Analogamente alle due utility di scansione precedenti, è presente anche la scheda Ping Subnet, dove è possibile scansionare l'intero segmento di rete per controllare lo stato di una determinata porta.

Analogamente alle due utility di scansione precedenti, è presente anche la scheda, dalla quale è possibile scansionare l'intero segmento di rete per controllare lo stato di una determinata porta.

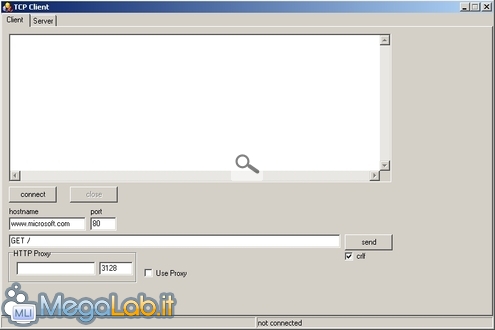

Client TCP

Possiamo fare le veci di Telnet o PuTTY, potendo quindi instaurare una connessione verso un server remoto.

Sempre nel menu Tools, spostiamoci in TCP Tools, Server, infine clicchiamo su TCP Client \ Server.

Si configura come qualsiasi altro terminale TCP: nel campo hostname si inserisce il server remoto a cui connettersi, nel campo Port scriveremo la porta, quindi si clicca su connect per instaurare la connessione; fatto ciò nella textbox sotto si inserisce il dato da inviare e si clicca su send per spedirlo; nell'ampio box in alto si vedono quindi le risposte. Supporta inoltre la connessione mediante Proxy

Un tool utile e pratico, ma abbastanza minimale.

Lookup

Per Lookup si intende una richiesta DNS al fine di scoprire un indirizzo IP a partire dall'hostname e viceversa.

Troviamo questa utility nel menu Tools – DNS – Local Revolver.

L'utility è di immediata comprensione: ci sono due schede e possiamo quindi scegliere se digitare l'hostname ricavando dunque il suo IP, o viceversa.

Ma IPTOOLS permette di fare anche molto altro, tra cui predisporre interi server: ne parliamo alla prossima pagina.

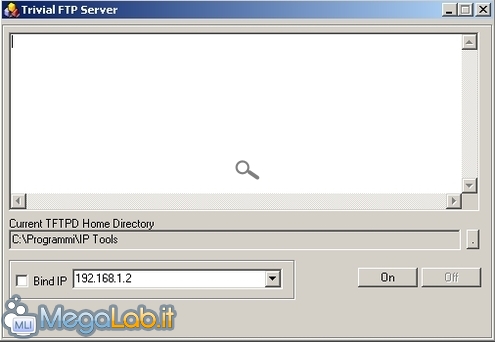

Creazione di un server TFTP

Il protocollo TFTP può essere considerato come una versione ridotta dell'FTP. Viene utilizzato per trasferire file di piccole dimensioni (max 32MB); opera sul protocollo UDP e non necessita di autorizzazione per gli accessi.

IPTOOLS può fungere anche da server: vediamo quindi ora come implementarlo.

Apriamo come sempre il menu Tools, spostiamoci su UDP Tools dopodiché spostiamoci ancora una volta su Server, infine clicchiamo su TFTP Server.

La configurazione è semplice e immediata: cliccando sul pulsante . si sceglie la cartella condivisa nella quale saranno a disposizione i file. Sempre in questa cartella verranno depositati i file scaricati.

Clicchiamo sul pulsante On ed il server verrà avviato.

Per informazioni circa l'utilizzo del protocollo TFTP vi rimando a questo articolo.

Creazione di un server HTTP

Possiamo anche trasformare il nostro PC in un semplicissimo server web.

Nel menu Tools spostiamoci su TCP Tools e clicchiamo su HTTP Server; si aprirà una finestra simile a quella vista nel TFTP, la procedura infatti è pressoché identica: dopo aver scelto la cartella pubblica cliccando sul pulsante ., avviamo il server con il pulsante On; tale cartella diverrà quindi raggiungibile via web.

Il server HTTP predisposto in questo modo è funzionale, ma anche molto essenziale. Chi avesse necessità maggiori, può invece consultare "Trasformare il PC in un server HTTP con Apache, PHP, MySQL e Perl".

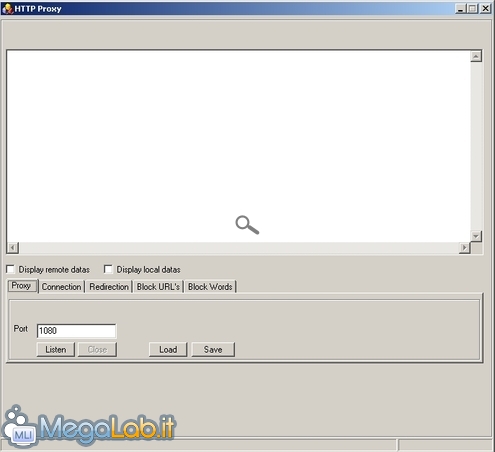

Creazione di un server Proxy

Si dice server Proxy un PC incaricato di effettuare fisicamente la connessione a Internet per conto di altri PC: i client si connettono solamente al server Proxy, ed è quest'ultimo che si occupa di recuperare i dati da Internet e passarli al client richiedente.

Clicchiamo su Tools, dirigiamoci su TCP Tools, spostiamoci su Proxy \ Bounce e apriamo HTTP Proxy.

Nel campo Port scriviamo la porta in cui il server resta in ascolto dei client.

Notiamo anche le opzioni Display remote datas e Display local datas, che permettono lo sniffing dei dati in transito. Spostiamoci nella scheda Block URL’s dove potremmo inserire i siti che verranno bloccati.

Discorso analogo nella scheda Block Word, dove inserire le parole chiave da bloccare: i siti contenenti tali parole verranno negati.

Per accendere il server torniamo nella scheda Proxy e clicchiamo su Listen.

Affinché i client utilizzino il nostro server Proxy è necessario configurare il loro browser in maniera tale da farli connettere ad Internet attraverso il nostro server Proxy, sulla porta da noi impostata.

Dopo aver visto come trasformare il PC in un vero e proprio server, vediamo un'altra cosa che ci calza a pennello...

Creazione di un Firewall

Avete capito bene: nei meandri di IPTOOLS c'è anche la possibilità di implementare un piccolo Firewall network layer.

Apriamo il menu Tools, spostiamoci in System e clicchiamo su Firewall.

Nel campo Direction sceglieremo se bloccare il traffico uscente o entrante; nel campo Protocol, qualora avessimo preferenze, possiamo specificare un preciso protocollo IP; infine nel campo IP e Port imposteremo rispettivamente l'indirizzo IP e la porta da bloccare.

Fatto ciò clicchiamo su Add Filter e successivamente su Apply Filters: la nostra regola diventerà subito operativa.

Esempio: Bloccare l'accesso al sito www.google.com

- Direction: out

- Protocol: any

- IP: 209.85.129.103

- Port: 80

Chiudiamo il discorso sulla creazione dei server e la loro protezione con il firewall, ma restiamo nel livello applicazione: vediamo cosa ci offre IPTOOLS in merito alle email.

Invio di Fake mail

Con IPTOOLS possiamo gestire anche le email. Il programma è capace di dialogare sia con i server SMTP per la posta uscente, sia con i server POP3 per il recupero dei messaggi in arrivo.

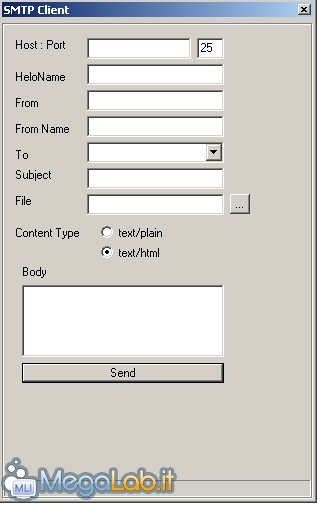

Ora capiremo come inviare un messaggio di posta senza perdere tempo a impartire sequenzialmente i comandi al demone SMTP: infatti IPTOOLS automatizza tale operazione mediante un utility, raggiungibile aprendo il menu Tools, spostandosi in Mail e cliccando su SMTP Client.

L'utility si presenta piuttosto amichevole; nel campo Host inseriremo il server SMTP (ad esempio mail.tin.it) e la porta resterà sempre la 25.

Scendendo giù vi è il campo HeloName, qui digitiamo un nome a caso.

Nel campo From inseriremo l'indirizzo email che risulterà come mittente del messaggio. Se volete potete inserire il vostro, altrimenti potete inventarvelo (è comunque necessario che rispetti la normale forma nome@dominio.xx).

Nel campo To, ovviamente, inseriremo l'indirizzo email del destinatario, mentre nel campo Subject va digitato l'oggetto del messaggio.

Se volete allegare un file potete farlo cliccando sul pulsate … e selezionarlo dal vostro PC.

Clicchiamo ora su text/html affinché l'eventuale allegato possa essere supportato, dopodichè iniziamo a scrivere nel campo Body il testo della nostra email. Completato il tutto, clicchiamo su Send per inviarla.

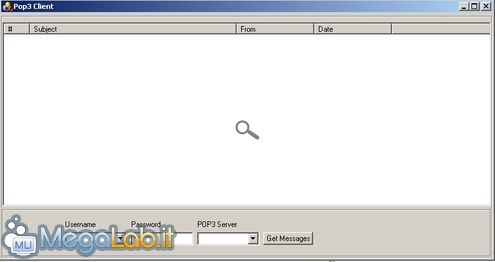

Apertura email ricevute

Vediamo dunque, come IPTOOLS ci permette di recuperare i messaggi di posta ricevuti dialogando con il server POP3.

Premetto che durante le mie prove questa utility non sempre ha funzionato a dovere (in particolare sui server POP3 di Hotmail e Inwind): non ne posso garantire quindi l'efficienza.

Nel menu Tools, dirigiamoci sempre in Mail e apriamo POP3 Client.

Anche qui il tutto è molto intuitivo: nell'Username inseriremo il nostro identificativo, nel campo Password la nostra password e nel campo POP3 Server inseriremo il server POP3 del nostro gestore. Facciamo quindi click su Get Messages per (provare a) ricevere i nostri messaggi di posta.

Scopriamo ora cosa ci permette di fare IPTOOLS nell'ambiente operativo: metteremo quindi in pratica diverse tecniche da usare all'interno di una rete Windows, ovviamente da utilizzarsi nel pieno rispetto delle regole e della privacy.

Vediamo ora una interessante funzione di IPTOOLS che consente di tenere d'occhio una cartella di Windows, scrivendo un log (ma anche notificando l'utente con avvisi in tempo reale) sugli eventi che accadono al suo interno.

Directory Monitor

Questo tool permette di monitorare le azioni che vengono svolte all'interno di una cartella.

Andiamo subito ad aprirlo: clicchiamo sul menu Tools, spostiamoci in System, dopodichè selezioniamo Monitor, infine clicchiamo su Directory Monitor.

Nel campo Directory to monitor sceglieremo la cartella da monitorare. Appena sotto sono presenti due opzioni: nella prima possiamo decidere se verranno monitorate anche le sottocartelle, la seconda se abilitata ci permette di ricevere un avviso tramite il balloon tip ogni qual volta si verifica un evento.

Ancora più sotto sono presenti le opzioni relative agli eventi che vorremmo monitorare.

Clicchiamo quindi su Start per avviare il monitor.

E così ogni volta che verranno compiute azioni all'interno della suddetta cartella, il programma registrerà l'evento.

Process Monitor

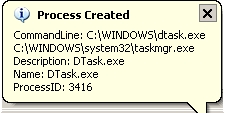

Analogamente alle cartelle, è presente anche un utility che monitora i processi; la troviamo sempre in Tools - System - Monitor e il suo nome è Process Monitor.

Una volta avviata l'utility, assicuriamoci che l'opzione Balloon Tips sia abilitata e clicchiamo quindi su Start.

Ogni volta che verrà creato o terminato un processo, un Balloon Tips ci avviserà in tempo reale:

Restiamo in ambiente Windows e scopriamo le verità sui collegamenti ai file...

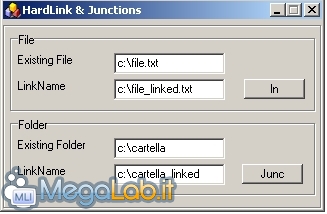

Hard Link e Junction

Chi ha letto questo articolo sa che in Windows è possibile realizzare, oltre ai normali collegamenti .lnk, un altro tipo di collegamento, denominato Hard Link, che permette di richiamare un oggetto da posizioni diverse.

Per collegare le cartelle invece, viene utilizzato il Junction.

Cliccando su ln si effettua il collegamento del file specificato nel campo Existing File; Cliccando su Junc invece, viene effettuato lo stesso tipo di collegamento, ma della cartella specificata in Existing Folder.

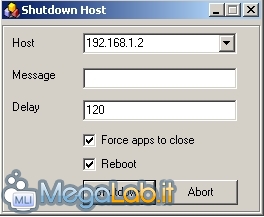

Shutdown Host

È possibile spegnere un PC della rete grazie ad una piccola utility situata in Tools - MS Networks - Shutdown Windows.

Nel campo Host inseriremo l'indirizzo IP dell'host da spegnere, nel campo Message inseriremo l'eventuale messaggio da mostrare durante il conto alla rovescia, infine su Delay imposteremo i secondi del timer per lo spegnimento.

Abilitiamo Force apps to close se vogliamo forzare la chiusura dei programmi avviati e abilitiamo Reboot se vogliamo che il PC in questione si riavvii.

Clicchiamo quindi su Shutdown per avviare la procedura. Qualora volessimo annullare lo spegnimento, cliccheremo su Abort.

Vediamo ora un paio di utility che IPTOOLS ci mette a disposizione per ottenere molte informazioni di un altro PC nella rete.

Recupero informazioni di un host Windows tramite NETAPI

IPTOOLS offre un tool che sfrutta la libreria "netapi" per ottenere informazioni di un host Windows. Vediamo come funziona.

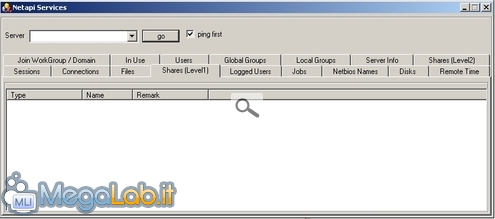

Innanzitutto apriamo l'utility dirigendoci nel menu Tools, spostandoci su MS Networks e cliccando su Netapi Services

Dopo aver inserito l'indirizzo IP dell'host nel campo Server, spostiamoci nella scheda relativa a ciò che desideriamo vedere e clicchiamo su Go.

Nella scheda Sessions verranno mostrate le sessioni di rete aperte nell'host, il relativo utente e il suo indirizzo IP.

Nella scheda Connections verranno mostrate le connessioni alle condivisioni dell'host, il relativo utente e il suo indirizzo IP.

Nella scheda Logged Users verranno mostrati gli utenti che al momento sono loggati nell'host remoto.

Nella scheda Shared (Level 2) verranno mostrate le condivisioni del'host.

Nella scheda Server Info possiamo vedere alcune impostazioni di protezione dell'host in questione.

Nella scheda Users verranno invece mostrati tutti gli accounts degli utenti nell'host remoto.

È bene non dimenticare comunque che la presenza di un firewall sul sistema remoto potrebbe impedire il corretto funzionamento di questa utilità.

Recupero informazioni di un altro host Windows tramite il servizio Registro Remoto

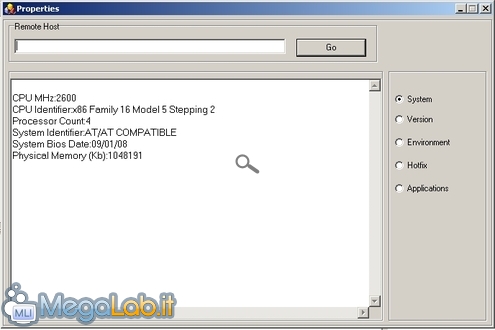

Prima avevamo visto come recuperare informazioni di un PC in rete grazie alla libreria NETAPI, ora vedremo come estrapolare informazioni grazie al servizio di registro remoto.

Con questa utility IPTOOLS permette di recuperare informazioni circa le applicazioni installate e gli aggiornamenti installati di un PC in rete; avviamo l'utility aprendo il menu Tools, spostandoci in MS Networks e cliccando su Remote Windows Properties

Nel campo Remote Host digitiamo l'indirizzo IP del PC remoto, clicchiamo quindi su Go per avviare l'operazione.

Nella destra potremmo selezionare il tipo di informazioni che vogliamo visualizzare.

Anche in questo caso, è bene ricordare che, in caso il PC remoto fosse dotato di un firewall, questo strumento potrebbe non funzionare come sperato.

Vediamo ora un altro strumento interessante che IPTOOLS ha da offrirci: quello che consente di gestire i servizi di Windows di un altro PC.

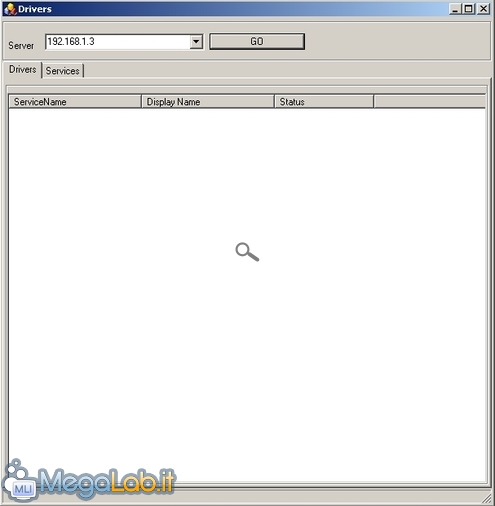

Gestire driver e servizi di un altro PC

IPTOOL permette di accedere anche ai driver e ai servizi di Windows, visualizzandone lo stato e la modalità di esecuzione; offre inoltre la possibilità di avviarli o di arrestarli.

Apriamo come sempre il menu Tools e spostiamoci in MS Networks, clicchiamo quindi su Drivers / Services.

Inserendo l'indirizzo IP del PC remoto e cliccando su Go verranno elencati i Drivers (o se siete nella scheda Services, i servizi) di Windows.

In rosso verranno mostrati i driver/servizi fermi, in verde quelli attivi. Cliccando con il destro su un elemento, si aprirà un piccolo menu con diverse opzioni: Start consentirà di avviare il driver/servizio selezionato mentre l'opzione Stop lo interromperà.

Un'altra opzione comune sia ai servizi che ai driver è Query Config, che mostrerà il percorso fisico dell'oggetto in questione, le sue proprietà e il tipo di avvio impostato.

Solo per i servizi invece, è presente l'opzione riguardante la modalità di avvio, che ricordiamo può essere:

- Auto (il servizio parte all'avvio di Windows)

- Manual (il servizio parte solo quando richiesto)

- Disabled (il servizio non partirà mai)

La precisazione inerente il firewall rimane valida anche in questo caso.

Giunti a questo punto, l'utente medio si potrebbe chiedere: Si vabbè, IPTOOLS fa un sacco di cose ok, ma metti caso che smarrisco una password memorizzata nel mio PC... IPTOOLS che ha da offrirmi in merito??

Allora io rispondo: Ha da offrirti un utility di recupero password!

Scoprire le password memorizzate

Non poteva mancare l'ormai stra-conosciuta utility di recupero password. Essa permette di recuperare ogni password salvata in chiaro nel PC (Password di rete, MSN... ecc)

La troviamo in Tools - Decrypt, il suo nome è Dump Credential

Aperta l'utility, clicchiamo nell'unico pulsante presente (Dump) e compariranno tutte le credenziali memorizzate...

Giunti quasi alla fine, divertiamoci ora con una simpatica utility che ci permette di fare lo spoof di Net Send, allo scopo di poter inviare messaggi anonimi ad un altro host della rete.

Inviare messaggi anonimi ad un altro PC

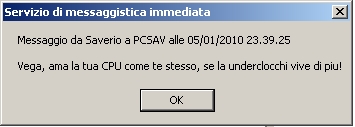

Net Send è un comando di Windows che permette l'invio di un messaggio ad un altro host della nostra rete. Tale messaggio comparirà al ricevente subito ed in primo piano:

IPTOOLS offre un utility capace di falsificare il nome del mittente, quindi il destinatario riceverà il messaggio ma non saprà l'utente che lo ha inviato.

L'utility è presente in Tools - MS Networks - Spoof Net Send

Il funzionamento è di immediata comprensione: Nel campo Sender inseriremo il nome utente che vorremmo far comparire come mittente, nel campo Receiver inseriremo il nome del PC destinatario (non l'IP) e su Message digiteremo il messaggio. Clicchiamo su Send per inviare.

È importante notare che qualsiasi firewall, compreso Windows Firewall, blocca la porta tale servizio, poiché in passato è stato abusato per inviare spam. Inoltre, a partire da Windows XP SP2, il servzio "messenger" responsabile di gestire la ricezione di questi messaggi, è disabilitato per impostazione predefinita.

Altre funzioni di IPTOOLS

Tutto quello che abbiamo visto in questo articolo in realtà è solo una minima parte di quanto IPTOOLS è in grado di offrire: ci sono altri tool che non abbiamo esplorato (alcuni perfino assenti nell'Help del programma), tra utility, inutiliy, semplici e avanzati strumenti di rete ecc....

Tra essi nominiamo: Wi-Fi Stumbler; Print Route; Daytime Client e Server; DNS Server; DHCP Server; Hash Calculator, MSSQL Processes e moltissimi altri

IPTOOLS ci lascia un regalo!

Come se non bastasse, IPTOOLS ci fa un regalo. Si tratta di una OCX per la gestione degli Access Control List: si trova nella cartella del programma con il nome di SetAcl.ocx

La cosa vi interessa solo se siete programmatori, infatti questa OCX permette di modificare da codice i permessi agli oggetti e molto altro.

E se non sono un programmatore? Tranquillo, IPTOOLS ha fatto un regalo anche per te!

Lo trovi aprendo IPTOOLS, cliccando nel menu Tools, dirigendoti in Decrypt Tools e aprendo Know Default Password.

Quello che compare è una lista di tutte le password di fabbrica dei vari dispositivi di rete (Router, Modem ecc...), divisi per produttore e modello.

Finisce dunque l'avventura all'interno di questa grande suite. l'autore di IPTOOLS è Erwan e tra le sue altre opere ricordiamo anche Aircap.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati