Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

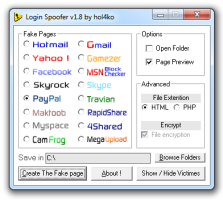

Che non ci sia più onore fra i ladri sembra essere ormai confermato anche nel modo dei cyber-criminali, leggendo la notizia pubblicata da alcuni giorni da The H Security. Il sito segnala infatti che un nuovo tool, in circolazione nei vari forum dedicati a cracker e truffatori, nasconde una sorpresa ben poco piacevole per tutti coloro che lo sfruttassero con l'intento di derubare gli incauti utenti. Login Spoofer 2010 è un programma gratuito e semplicissimo da usare che consente ai truffatori di creare pagine di log-in fasulle di vari servizi web in pochissimi click. Una volta in possesso di tale elemento, il ladro non deve fare altro che indurre le vittime a visitare la pagina ed immettere credenziali d'accesso valide. Il falso sito generato dal software si dovrebbe occupare poi di inviare all'autore della trappola tali credenziali. Il problema però risiede proprio in quest'ultima fase: le pagine generate da Login Spoofer 2010 inviano infatti solamente una minima parte delle credenziali raccolte al cracker. La quota più importante del bottino viene invece spedita all'autore del software stesso, che riesce così a truffare la vittima pur senza doversi preoccupare di approntare tutta l'infrastruttura (hosting, spam eccetera) necessaria all'azione di phising. Ad essere circuiti, in questo caso, non sono quindi solo gli utenti finali, ma anche gli intermediari... Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.72 sec.

- | Utenti conn.: 112

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.19