Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

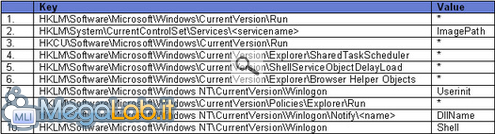

F-Secure, premiata società produttrice di antivirus di stanza nella fredda penisola scandinava, ha nei giorni scorsi messo on-line una lista delle chiavi del registro maggiormente prese di mira da worm, trojan, backdoor e virus per garantirsi l'esecuzione ad ogni avvio del sistema. Archivio nevralgico di informazioni permanenti e dati temporanei per programmi e sistema, il Registro di Configurazione degli OS della famiglia Windows è ovviamente anche l'obiettivo privilegiato del malware, che infetta sistematicamente specifiche chiavi presenti al suo interno per prendere possesso della macchina. Alcune di queste chiavi di avvio sono più note e comuni di altre, e vengono di conseguenza bersagliate da un maggior numero di codici malevoli. Con l'obiettivo dichiarato di stilare una lista dei "punti di lancio" preferiti dai virus writer, i labs di F-Secure hanno estrapolato le chiavi di registro usate da "migliaia di esemplari di malware". Il risultato è la classifica che è possibile leggere sul weblog della società e che qui riporto: con un più che notevole 39,8% vince la "cara, vecchia" chiave "Run" presente nell'hive di registro (file fisico su HD che rappresenta una delle radici logiche del Registro di Configurazione attualmente caricato in memoria) "Local Machine", seguita dal 17,3% della chiave usata dai processi che vanno in esecuzione come servizi e dal 9,9% della chiave Run nell'hive dell'utente attualmente loggato sul sistema. Seguono a distanza le zone di avvio meno note del cuore del sistema operativo, incluse le operazioni pianificate condivise, la micidiale BHO - croce e delizia di ogni utente di Windows - e via di questo passo. Naturalmente, la semplice assenza di valori o puntatori sospetti nelle suddette chiavi di registro non implica l'automatica classificazione del sistema come "non infetto", ed è sempre opportuno, dopo aver dato un'occhiata ai launchpoint più abusati, fare una scansione antivirale approfondita per assicurarsi di non avere, senza saperlo, ospiti indesiderati in "casa". Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.74 sec.

- | Utenti conn.: 86

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.24