Una delle prime operazioni da svolgere durante la predisposizione di un sistema accessibile tramite Desktop Remoto è la scelta di una password robusta per gli account abilitati all'accesso. Se infatti un cracker riuscisse a carpire le credenziali di un utente autorizzato ad utilizzare il PC via Internet, potrebbe prenderne pieno e completo controllo a distanza

Vi sono alcuni programmi gratuiti in circolazione da tempo che permettono di tentare un attacco in maniera semi-automatica, finalizzato ad accedere "a tentativi": nel corso di questo articolo, segnalerò i più quotati riportando anche qualche indicazione utile per usarli in maniera diretta.

Per craccare i PROPRI computer!

Quanto andremo a proporre di seguito può essere utilizzato anche per scopi illegali. L'obbiettivo di questo articolo non è quello di fornirvi gli strumenti per accedere ad un computer altrui ma, piuttosto, offrirvi la metodologia giusta per valutare in prima persona il livello di sicurezza del vostro PC o di quello di un amico che vi abbia esplicitamente autorizzato.

In caso l'etica non fosse il vostro forte, vi ricordo che le conseguenze legali che si prospettano per coloro che fossero "pizzicati" a commettere violazioni di questo tipo sono tutt'altro che trascurabili: ne abbiamo parlato ne "I delitti contro la riservatezza informatica e telematica".

E non pensate di poter scaricare barile: come sempre, MegaLab.it declina ogni responsabilità.

Detto questo, possiamo iniziare con la presentazione dei programmi.

Individuare l'obbiettivo

Poiché state assaltando un vostro PC, ne conoscete chiaramente il nome a dominio o l'indirizzo IP. Non pensate però che un cracker non sia in grado di rintracciare questa informazione.

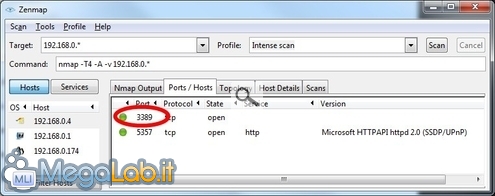

Per impostazione predefinita, Desktop Remoto si pone in attesa di connessioni in ingresso sulla porta TCP numero 3389: utilizzando un programma di port scanning come Nmap, risulta quindi molto facile individuare tutti i calcolatori di rete che espongano il servizio

Esistono anche altri due programmi esplicitamente studiati per individuare i calcolatori pronti ad accettare connessioni Desktop Remoto: ProbeTS e TSEnum sono due nomi celebri fra gli esperti.

Questi applicativi però, non sembrano funzionare correttamente sulle versioni recenti di Windows. La raccomandazione è quindi quella di appoggiarsi all'ottimo Nmap: per gli obbiettivi del presente articolo è più che sufficiente (ed anche notevolmente più veloce).

Attaccare con TSgrinder (Windows XP SP2 / Windows 2000)

Gli utenti Windows hanno a disposizione uno strumento chiamato TSgrinder mediante il quale tentare un assalto. Il programma è però molto datato e, come confermatomi dall'autore, non verrà aggiornato.

Per farlo funzionare è indispensabile utilizzare una postazione equipaggiata con client Desktop Remoto versione 5.1: tale build è esattamente l'ultima rilasciata per Windows 2000 (potete scaricarla dalla scheda Connessione desktop remoto allegata a questo articolo) ed è fornita in dotazione a Windows XP Service Pack 2 (SP3 veicola l'edizione successiva, 6.1, incompatibile).

Per sincerarvi di avere in uso la versione compatibile, lanciate il programma da Start -> Accessori -> Connessione desktop remoto (controllate anche nel sotto-gruppo Comunicazioni, se non lo trovate) ed osservate la grafica presente alla sommità: se si propone con uno stile "cartoon" (come la prima immagine proposta di seguito) avete la versione giusta, mentre se il disegno è più "realistico" (seconda immagine)... state adoperando una build troppo recente

Nel primo caso, siete pronti a lavorare. Se invece il client è troppo recente, potete ricorrere alla virtualizzazione per predisporre un ambiente di lavoro appropriato (suggerisco di preferire Windows 2000). Vi risparmio la fatica: no, Windows XP Mode ha già SP3 integrato, e non è quindi adatto.

Limitata è anche la lista di sistemi operativi che potete assaltare: si parla di Windows 2000 Server, Windows Server 2003 e Windows XP (compreso SP3).

Windows Vista e Windows 7, Windows Server 2008 e Windows Server 2008 R2 sono invece immuni: in caso fosse stata richiesta l'autenticazione a livello di rete, si tratta proprio di un incompatibilità intrinseca e totale, ma il programma non sembra in grado di violare nemmeno quelle postazioni configurate per consentire anche l'autenticazione "classica"

Una volta soddisfatti tutti i requisiti, scaricate TSgrinder e scompattatelo in una cartella a piacere (la chiameremo c:\tsgrinder).

Notate che l'antivirus potrebbe "scattare", segnalandovi che si tratta di un HackTool: in tal caso, aggiungete l'eseguibile alla lista delle eccezioni e non vi preoccupate: il programma è del tutto innocuo

Scaricate ora l'archivio Dizionario italiano allegato a questo articolo (trovate il link alla sommità della colonna di destra) ed estraete il file MegaLab.it.dic contenutovi nella stessa cartella di TSgrinder.

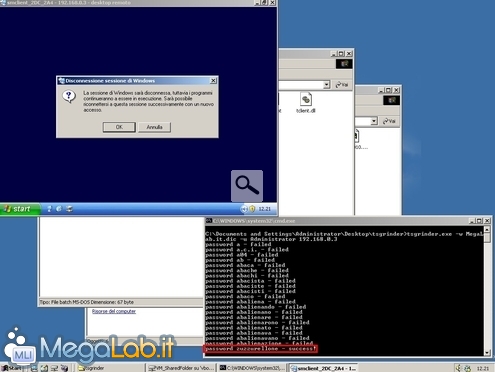

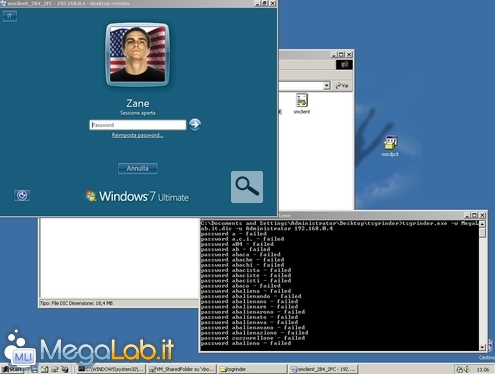

Aprite un prompt di comando, spostatevi nella directory nella quale avete estratto TSgrinder (cd c:\tsgrinder, se avete seguito l'esempio) ed impartite un comando simile a tsgrinder.exe -u NomeUtenteRemoto -w FileCheContieneLePassword IndirizzoIPVittima.

In particolare:

- -u NomeUtenteRemoto: sostituite a NomeUtenteRemoto il nome dell'account che desiderate utilizzare: administrator, root, Zane eccetera..

- -w FileCheContieneLePassword: indicate qui il file che contiene le password da provare. Per leggere dal file scaricato poco fa, immettete semplicemente -w MegaLab.it.dic

- IndirizzoIPVittima: indicate qui l'indirizzo associato al PC che desiderate assaltare. In rete locale si tratterà di qualcosa simile a 192.168.0.2 oppure 192.168.1.2. Se invece state lavorando su un computer remoto attraverso Internet, sarà probabilmente un nome a dominio come miopc.no-ip.org

A titolo di esempio, andrete a lanciare qualcosa del genere: tsgrinder.exe -u Administrator -w MegaLab.it.dic miopc.no-ip.org.

Il programma dovrebbe iniziare a testare tutte le password contenute nel file. In caso riuscisse ad individuare quella giusta, verrà segnalata all'interno del prompt di comando

Preparatevi a tempi di esecuzione estremamente lunghi: TSgrinder prova infatti una password ogni 5-10 secondi circa: per provare le 2 milioni di stringhe circa che compongono il dizionario fornito, sono necessari approssimativamente... 4 mesi.

Alcuni testi suggeriscono di aggiungere il parametro -n 2 al comando di avvio, di modo da velocizzare le cose tramite l'impiego di due thread paralleli. Consiglio però di non farlo, poiché in questo modo il programma non si arresta al momento opportuno, e potrebbe quindi trovare la password senza segnalarvelo chiaramente.

Attaccare con rdesktop patchato (Linux)

Una delle soluzioni più quotate per il crack di Desktop Remoto prevede l'uso di una versione opportunamente modifica di rdesktop, un client (segnalato anche nel corso della guida) utilizzabile per connettersi a sistemi Windows remoti anche da workstation governate da Linux

In verità, la prova ha dato risultati ben poco preoccupanti: pur testando la procedura contro tre diversi obbiettivi (Windows XP SP3, Windows Vista SP2, Windows 7) e utilizzando diverse configurazioni (BackTrack 4 e Ubuntu 10.4 su un notebook e una macchina virtuale) l'esecuzione del programma si è sempre interrotta senza successo, mostrando solamente un messaggio d'errore generico.

Ad appannaggio di chi fosse interessato a testare il tutto sul proprio calcolatore, riassumo brevemente i passaggi da svolgere (all'interno dell'ambiente Linux) per lavorare con questo strumento:

- Disinstallare l'attuale versione di rdesktop (da terminale: sudo apt-get remove rdesktop premendo S quando richiesto)

- Scaricare l'archivio rdesktop 1.5.0 e scompattarlo in una cartella a piacimento (diciamo ~/rdesktop, ovvero una sotto-cartella della vostra directory "home")

- Salvare all'interno della stessa cartella ~/rdesktop il codice sorgente della patch in grado di abilitare "la modalità offensiva

- Estrarre il file MegaLab.it.dic che trovate nell'archivio Dizionario Italiano (scaricabile dalla sommità della colonna di destra di questo articolo) in una cartella a piacere (~/MegaLab.it.dic, nel prosieguo)

- Aprire una finestra di terminale e spostarsi all'interno della directory in questione (cd ~/rdesktop)

- Applicare la patch tramite il comando patch -p1 -i rdp-brute-force-r805.diff (in caso restituisse un errore di comando inesistente, è necessario ottenere il programma tramite sudo apt-get install patch e quindi riprovare)

- Impartire ./configure (in caso fallisse con un errore relativo ad OpenSSL, impartire sudo apt-get install libssl-dev openssl e riprovare)

- Compilare il tutto con make (sudo apt-get install xorg-dev build-essential, in caso l'esecuzione si interrompesse con una serie di errori relativi a seamless_window, quindi riprovare)

- Completare l'installazione con sudo make install

- Eliminare la cartella con i sorgenti, non più necessaria

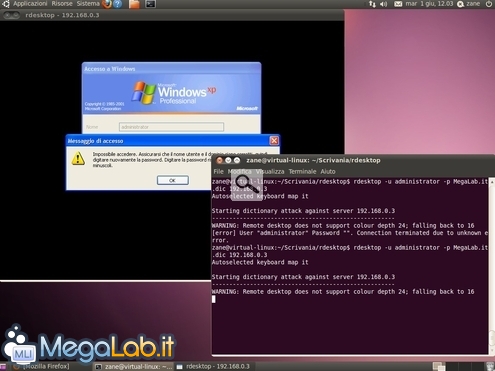

A questo punto, il programma è pronto all'uso: potete tentare di iniziare l'attacco impartendo un comando simile a rdesktop -u NomeUtenteRemoto -p FileCheContieneLePassword IndirizzoIPVittima.

In particolare:

- -u NomeUtenteRemoto: sostituite a NomeUtenteRemoto il nome dell'account remoto che desiderate utilizzare: administrator, root, Zane eccetera..

- -p FileCheContieneLePassword: indicate qui il file che contiene le password da provare. Per utilizzare il file scaricato poco fa, immettete -p ~/MegaLab.it.dic

- IndirizzoIPVittima: indicate qui l'indirizzo associato al PC che desiderate testare. In rete locale si tratterà di qualcosa simile a 192.168.0.2 oppure 192.168.1.2, mentre se state lavorando su un computer remoto attraverso Internet sarà un nome a dominio come miopc.no-ip.org.

A titolo di esempio, andrete ad impartire qualcosa del genere: rdesktop -u Administrator -p ~/MegaLab.it.dic miopc.no-ip.org.

Se avete svolto tutto correttamente, il terminale mostra il messaggio Starting dictionary attack against server e l'attacco ha inizio.

Arrivati a questo punto però, durante le mie prove l'esecuzione si è sempre interrotta con un ben poco amichevole [error] User "administrator" Password "". Connection terminated due to unknown error..

Ho provato a contattare l'autore della patch per richiedere chiarimenti: il gentilissimo Joe mi ha spiegato che lo strumento è abbastanza schizzinoso, e tende a funzionare solamente con le versioni in inglese di Windows. Va da sé che non dovrebbe essere troppo difficile adattare il tutto per funzionare anche con i sistemi operativi in italiano: se qualcuno dei lettori scegliesse di adoperarsi in tal direzione, non esiti a condividere il risultato tramite i commenti.

Conclusioni e misure di sicurezza preventive

La situazione attuale è piuttostoto tranquilla per tutti coloro che avessero scelto Desktop Remoto. Gli strumenti oggi in circolazione sono obsoleti, e non sono risultati particolarmente efficaci nel portare attacchi mirati.

Ciò premesso, è importante non sottovalutare il pericolo potenziale, ed attivarsi preventivamente con tre semplicissime misure di sicurezza:

- Scegliete una password robusta per tutti gli utenti abilitati all'accesso da remoto, e cercate di non comunicarla tramite canali insicuri o farvela rubare semplicemente perché è scritta su quel post-it che avete affisso al lato dello schermo

- Mantenete sempre ben aggiornato il sistema operativo: eviterete così che un'eventuale debolezza non ancora scoperta possa semplificare la vita agli aggressori

- Se il PC da utilizzarsi via rete impiega Windows Vista o Windows 7, attivate Desktop Remoto di modo da accettare connessioni solamente dai sistemi che impieghino Autenticazione a livello di rete: limiterete la compatibilità ai soli client con Windows XP SP3, Windows Vista e Windows 7, ma renderete anche del tutto inefficaci gli strumenti di assedio dell'attuale generazione

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati