L'informatica forense è la scienza che studia l'individuazione, la conservazione, la protezione, l'estrazione, la documentazione e ogni altra forma di trattamento del dato informatico al fine di essere valutato in un processo giuridico.

Con queste tre righe, Wikipedia presenta la branca dell'informatica che si occupa dell'investigazione di supporti informatici volta a scandagliare dischi fissi e ogni tipo di memoria allo scopo di estrapolare quanti più dati possibili al fine di utilizzarli in un processo giuridico.

Casi eclatanti nei quali si ricorre alle tecniche di analisi forense sono quelli in cui squadre di investigatori specializzati setacciano i PC allo scopo di trovare qualche traccia in grado di comprovare la colpevolezza degli imputati.

Ma non stiamo parlando di fantascienza o di argomenti "intrattabili": direttamente dal mondo open source infatti, ci viene in aiuto un kit che permette proprio di navigare tra i cluster e i metadati del nostro filesystem in maniera del tutto simile a quanto farebbe un esperto.

The Sleuth Kit - Autopsy

Autopsy è l'interfaccia grafica della suite TSK (The Sleuth Kit), la quale, mediante la predisposizione automatica di un server web nel nostro PC, ci spalanca la porta verso il filesystem, il quale diviene così accessibile con un comune browser web.

L'intero lavoro si svolge in Linux: eseguiamo quindi il boot del PC da analizzare tramite il Live CD di Ubuntu (se ancora non ne avete una copia, potete ottenerla da qui).

Installiamo quindi Autopsy utilizzando uno dei vari metodi disponibili (in questo caso, impartire sudo apt-get install autopsy da terminale è sicuramente il più rapido) e siamo pronti a lavorare.

Prima di iniziare però, è necessario sapere che Autopsy può lavorare in due maniere: mediante un'immagine del disco/partizione da analizzare (che abbiamo preventivamente creato magari con il comando dd) oppure in modalità live, ossia analizzando il il disco/partizione in maniera diretta.

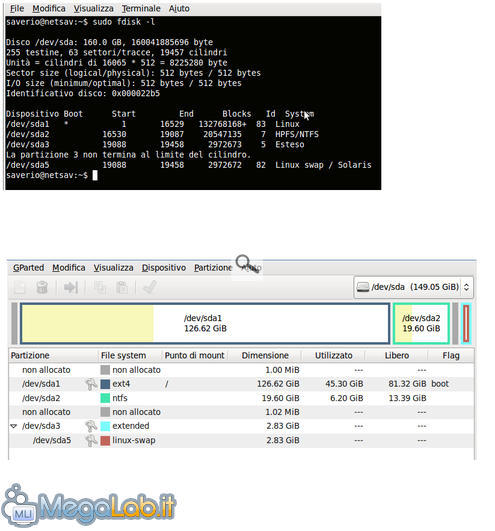

Percorreremo la prima strada: in ogni caso, dobbiamo prima sapere il nome del device da analizzare: possiamo scoprirlo osservando la lista delle partizioni con il comando sudo fdisk -l oppure attraverso un tool grafico come Gparted o simili...

Come si vede, nel mio caso ho un hard disk diviso in due partizioni: quella in cui sto lavorando è formattata in EXT4 (sda1) e l'altra in NTFS (sda2).

Dunque vogliamo analizzare la partizione NTFS nominata sda2, quindi creiamo la sua immagine mediante il comando sudo dd if=/dev/sda2 of=/home/saverio/Scrivania/immagine.dd.

Dove il parametro if specifica il file-device sorgente e il parametro of specifica il file di destinazione dove verrà copiato il tutto.

Dopo aver lanciato il comando, attendiamo la fine del processo e ci ritroveremo quindi tutta la partizione NTFS (sda2) nel file immagine.dd.

Voltiamo pagina e iniziamo l'investigazione con Autopsy...

Creazione di un nuovo caso

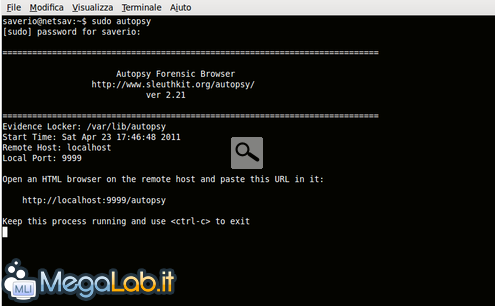

Lanciamo dunque Autopsy da terminale con il comando sudo autopsy e noteremo una risposta del genere:

Il messaggio ci informa che Autopsy ha avviato un server web, il quale cola porta di accesso al filesystem da analizzare. In questo modo, possiamo addentrarci nell'esplorazione mediante un browser web.

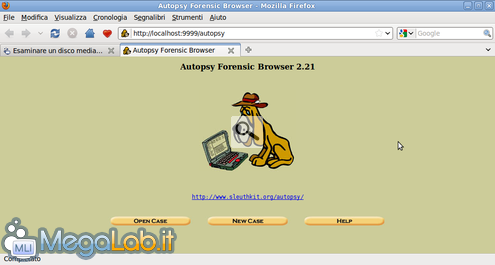

Colleghiamoci quindi all'indirizzo indicato con il nostro normale browser. Ci risponderà la veste web di Autopsy...

... chiedendoci se vogliamo creare un nuovo caso di investigazione, o aprirne uno esistente. Clicchiamo su New Case

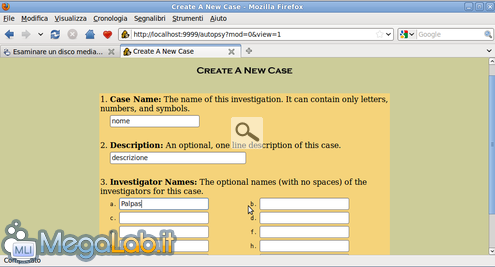

Qui inseriremo il nome e la descrizione che vogliamo dare al caso e i nomi degli investigatori... Appena fatto clicchiamo su New Case.

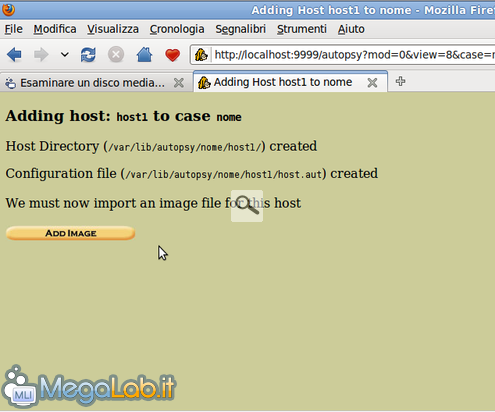

Nel passaggio successivo scegliamo il nostro nome e clicchiamo su Add Host. Dopodichè verrà aperta un'altra pagina di configurazione del caso dove potremo inserire una serie di parametri opzionali, alla fine clicchiamo ancora una volta su Add Host.

Ora che abbiamo definito le informazioni generale del caso, Autopsy ci chiederà di inserire l'immagine da analizzare:

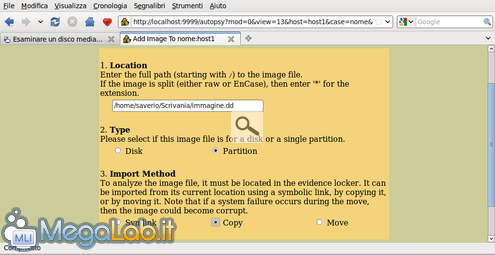

Clicchiamo su Add Image e successivamente su Add Image file. Ora dovremo specificare l'immagine che abbiamo creato prima con dd

Digiteremo quindi il percorso del nostro file immagine e specificheremo (in questo caso) che si tratta di una partizione.

Per quanto riguarda il metodo di importazione consiglio il collegamento simbolico (Symlink). Per confermare clicchiamo su Next.

Ora Autopsy ci indicherà automaticamente di che filesystem si tratta. Procediamo cliccando su Add e l'immagine verrà testata. Appena finito, clicchiamo su OK.

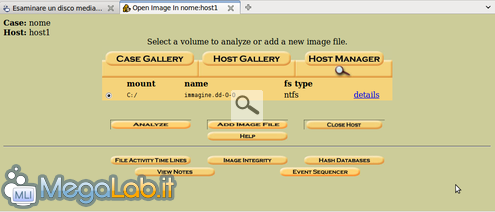

La configurazione è conclusa: ci ritroveremo quindi nella home del caso appena creato:

Voltiamo pagina ed iniziamo l'esplorazione...

NTFS è un robusto e flessibile filesystem (ovvero l'intero sistema di organizzazione di dati all'interno della partizione).

NTFS basa questo meccanismo sulla MFT (Master File Table), una tabella nella quale sono memorizzati i metadati, gli attributi dei file e quindi le loro posizioni fisiche all'interno del disco.

Un record della MFT è sostanzialmente diviso in due parti: la prima contiene i metadati del file, la seconda gli attributi dello stesso e la sua posizioni fisica nei cluster della partizione.

Volendo semplificare al massimo, per cluster si intendono i vari spazi di memorizzazione all'interno del disco.

Dunque avevamo appena terminato di creare un nuovo caso di investigazione: ora nella home corrispondente al nostro caso, clicchiamo sul pulsante Analyze...

Nella pagina in cui ci troveremo potremo quindi scegliere che tipo di analisi intraprendere.

File Browsing Mode

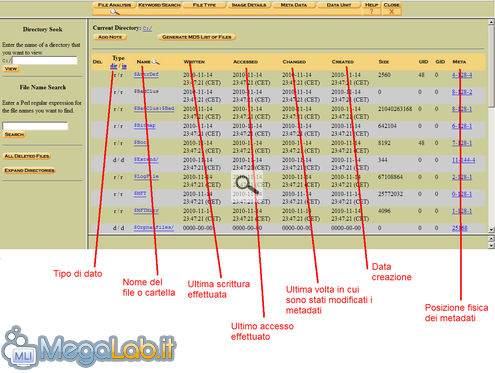

Cliccando sul pulsante File Analyze ci accingeremo ad usare il modo File Browsing, ossia una modalità che ci consente la completa esplorazione dei file, dei suoi attributi e dei rispettivi metadati all'interno della partizione. Comprendiamo meglio la situazione con questa immagine:

Dunque possiamo navigare tranquillamente nel filesystem della nostra partizione in analisi. A colpo d'occhio possiamo vedere la varie date di creazione, modifica e accesso.

Se clicchiamo sul nome di un file, in basso comparirà il suo contenuto, visualizzabile ed esportabile sia in ASCII che in HEX (questo sarà utile dopo).

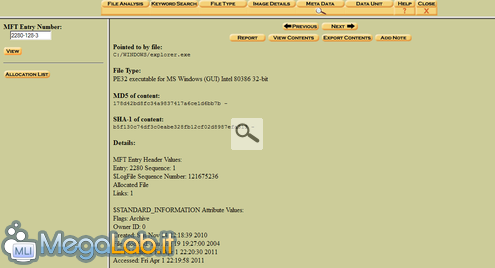

Ma poniamo l'attenzione all'ultima colonna, quella dei metadati. Per ogni record è presente un link: cliccandolo saremo condotti nella locazione fisica dove risiedono i metadati del file in questione:

In questa pagina vediamo tutte le voci tipiche dei metadati. La prima (Pointed by file) indica che il file in questione è explorer.exe, più in basso è indicato il tipo di file e i vari metadati.

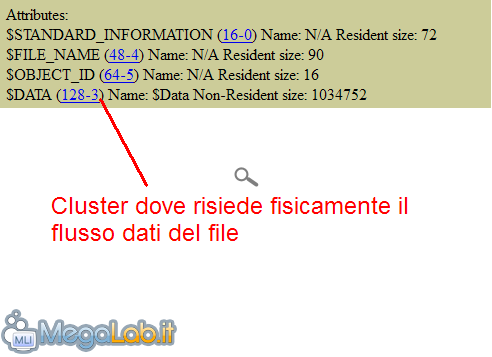

Se scorriamo ancora verso il basso possiamo identificare gli attributi che ci indicano dove sono posizionati fisicamente i dati del file (cluster):

Cliccando su tale link, visualizzeremo ancora una volta il contenuto del file con la possibilità di salvarlo semplicemente cliccando su Export.

Recupero dei file cancellati

Torniamo al menu principale della modalità File Browsing (dove c'era la tabella dei file) e noteremo che sulla sinistra è presente il pulsante All deleted files. Cliccandoci, verranno automaticamente listati tutti i file eliminati. Si può tentare di ripristinarli semplicemente facendo click su di essi e, una volta mostrato il relativo contenuto, concludendo con Export.

Ricerca keyword

Cliccando nel pulsante Keyword Searh ci si presenta un'altra metodologia di analisi, basata su una stringa che digiteremo, la quale verrà cercata in tutto il filesystem.

Questa tecnica è molto comoda ma la ricerca richiede, comprensibilmente, parecchio tempo.

Quando terminata verrà mostrato il riepilogo dei risultati per la ricerca sia come ASCII sia come Unicode:

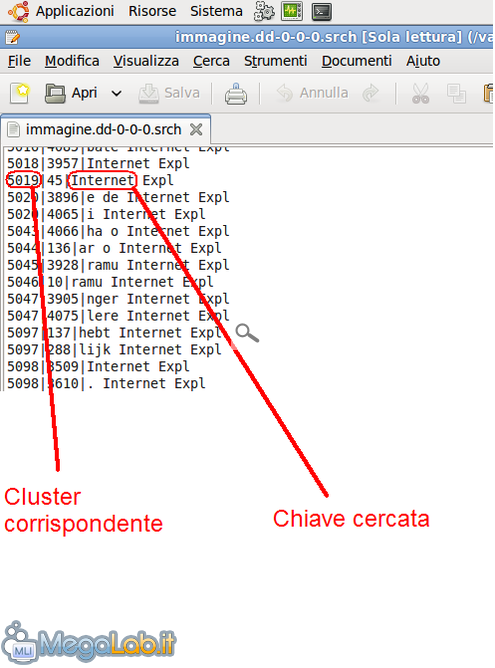

(La parola chiave cercata nell'esempio è Internet).

In questo caso veniamo informati della grande quantità di risultati trovati e che essi sono visibili nel file /var/lib/autopsy/nome/host1/output/immagine.dd-0-0-0.srch (risultati ASCII) e in /var/lib/autopsy/nome/host1/output/immagine.dd-0-0-1.srch (risultati Unicode).

Apriamo un file indicato e vedremo l'elenco dei risultati, ossia tutti i cluster in cui è situata la parola chiave cercata:

Ricerca manuale all'interno del filesystem

Anche se all'atto pratico non risulta il metodo più pratico, è possibile visitare uno ad uno i cluster dell'intera partizione.

Per farlo, è presente l'apposito pulsante Data Unit, cliccando il quale ci verrà chiesto di inserire l'indirizzo del cluster su cui vogliamo dirigerci.

Discorso analogo per esplorare la MFT: la sezione in questione è Meta Data, dove è possibile far visita ai vari record della MFT. Se clicchiamo su Allocation List, possiamo scorrerli perfino uno ad uno.

Recupero dati cancellati con foremost

Come abbiamo visto, Autopsy ci permette di scandagliare per bene il nostro disco/partizione. Tuttavia spostandoci in scenari più quotidiani, il risultato maggiormente desiderato è il recupero dei dati eliminati per errore.

Con Autopsy abbiamo notato che è possibile farlo, anche se non è il suo preciso scopo. Vi è invece un programma di facile utilizzo realizzato proprio con l'obiettivo di ripristinare (ove possibile) tutti i file eliminati.

Scarichiamo quindi foremost dal gestore pacchetti.

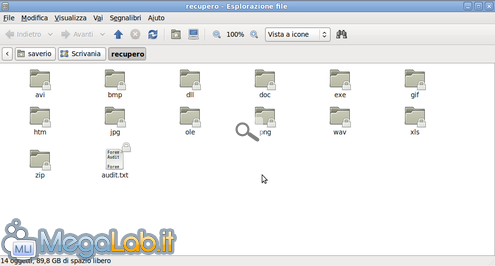

Il programma lavora da terminale, ma il suo utilizzo è immediato: basta infatti digitare un comando come sudo foremost -i /dev/sda2 -o /home/cartella_file_recuperati per tentare il recupero di tutti i file presenti nella partizione /dev/sda2 salvandoli in cartella_file_recuperati.

Il processo di recupero è abbastanza lungo, ma il bottino è piuttosto ricco. Molto comoda anche l'auto-creazione di cartelle per ogni tipo di formato dei file recuperati:

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati