I bootkit sono una nuova classe di malware che, nascondendosi ai tradizionali antivirus e memorizzando il proprio codice in aree esterne al file system, risulta particolarmente ostica da rimuovere.

Nel corso di questo articolo vedremo come procedere.

I sintomi

Un PC infetto da questa tipologia virale può presentare vari problemi, tra cui la disabilitazione dell'audio di Windows, la creazione di istanze multiple di iexplorer.exe (si tratta di istanze fantasma, ovvero vengono create ma effettivamente il programma non è attivo), aperture improvvise di pagine Internet pubblicitarie, rallentamenti generali, blocchi improvvisi e crash di sistema.

Il problema maggiore riguarda la quasi completa invisibilità agli antivirus o ai tool specifici per la rimozione di infezioni aggressive e resistenti: la prima analisi di HijackThis non rileva nulla di particolare se non le istanze multiple di Internet Explorer, ma c'è da considerare che questi processi potrebbero essere legittimi;

La scansione con Malwarebytes Anti-Malware con molta probabilità rileva delle infezioni minori, ma non risolve la situazione;

Nemmeno una scansione con ComboFix mostra risultati apprezzabili, e quindi molto probabilmente il log che verrà generato sarà pulito, ma non ci saranno miglioramenti.

L'unico antivirus che è stato capace di rilevare qualcosa è stato NOD32, che ha classificato l'infezione come trojan.mebroot, quindi, a quanto pare sembra un MBR rootkit.

Il controllo con mbr.exe genera un log poco confortante, in quanto questo tool rileva un errore nella lettura del MBR ma non riesce ad identificare dove risieda l'infezione;

In generale l'errore della lettura dell'MBR fa intuire la presenza di un'infezione nell'MBR stesso causato dalla componente rootkit del virus. A questo punto, al fine di evitare il diffondersi dell'infezione, si raccomanda fortemente di:

- Scollegare eventuali dischi aggiuntivi (se già infetti sarà necessaria una differente procedura di pulizia).

- Non collegare nessun altro dispositivo di archiviazione (pendrive, hard disk) in un sistema operativo Windows infetto, in quanto a questo virus è sufficiente il solo collegamento dei supporti removibili per diffondersi.

La rimozione dal disco di boot

Tutti i programmi impiegati per analisi e/o tentativi di rimozione si sono rivelati del tutto inefficaci, quindi bisogna procedere per altre vie.

Poiché questa tipologia virale sfrutta anche le tecniche rootkit, la formattazione classica risulterebbe un tentativo inutile, in quanto il codice del bootkit si installa in settori del disco non raggiungibili dal file system e dal sistema operativo.

Una soluzione possibile è eseguire una formattazione a basso livello o uno zerofilling del disco sotto una distribuzione Gnu/Linux, pena la perdita definitiva dei dati senza la possibilità alcuna di un possibile recupero. Quindi, prima di procedere con qualsiasi tentativo di rimozione, è meglio sempre eseguire una copia di backup dei dati sensibili.

ATTENZIONE: non eseguite il backup dei dati della macchina infetta sotto Windows, in quanto non fareste altro che veicolare l'infezione in altri dischi. Infatti, una delle caratteristiche dei malware è quella di replicarsi immediatamente da un disco all'altro con il semplice collegamento alla macchina infetta. Quindi per eseguire un backup dei dati del tutto sicuro scaricate una distribuzione live di Gnu/Linux ed eseguite il trasferimento.

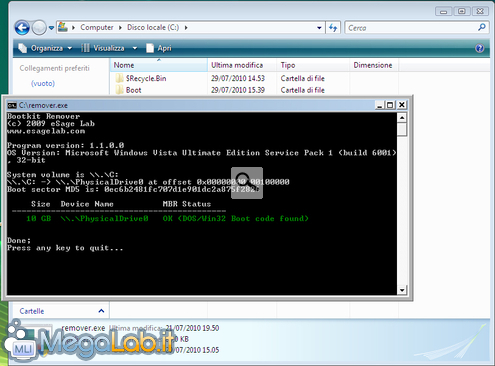

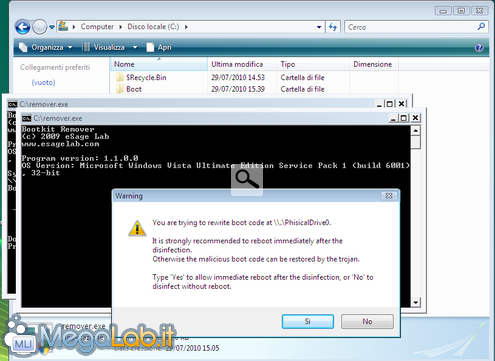

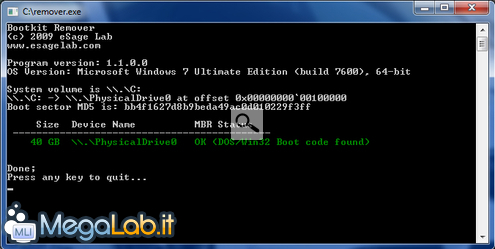

Una volta eseguito il backup di sicurezza, scollegate il disco di backup, e riavviate Windows. Scaricate il bootkit remover, salvatelo in C:\ ed eseguitelo; si aprirà una finestra di terminale dove verranno indicate le istruzioni per eseguire il programma.

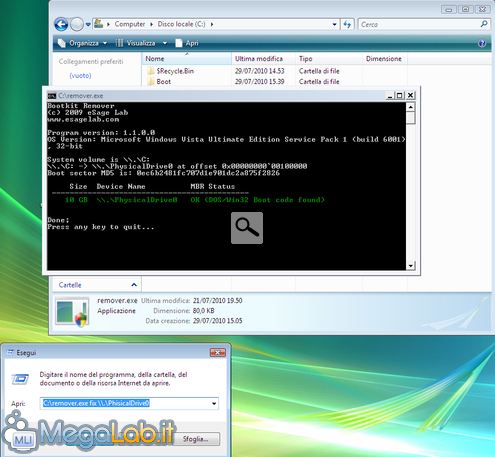

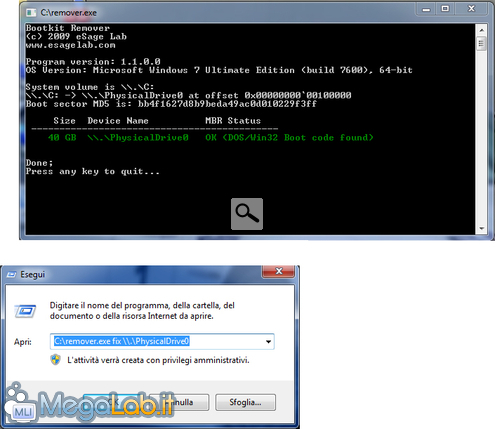

A questo punto selezionate Start -> Esegui (si veda l'articolo "Ripristinare il comando "Esegui" in Windows Vista e Windows 7" in caso tale voce non fosse visualizzata) e quindi impartite C:\remover.exe fix \\.\PhisicalDrive0.

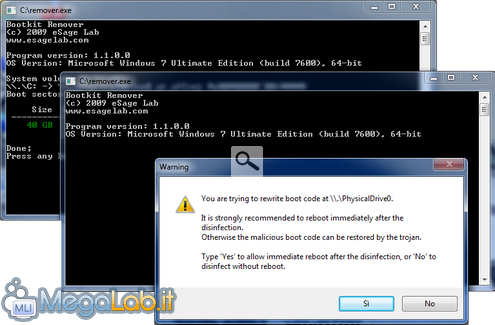

Verrà chiesto di riavviare il sistema con un messaggio: selezioniamo SI. A seconda dell'infezione, verrà chiesto di riavviare più di una volta, e una volta terminate le richieste del programma, il PC sarà completamente pulito.

AVVERTENZE: questa procedura comporta la riscrittura del bootsector, quindi potrebbe verificarsi il problema del mancato caricamento del sistema operativo. È una normale conseguenza della riscrittura del bootsector che si risolve in pochi passaggi.

A fronte di ciò, la procedura è stata testata sui recenti sistemi operativi, Windows XP, Windows Vista e Windows 7. Vediamo in dettaglio come procedere su ogni piattaforma.

Se siete privi del supporto DVD per l'installazione, e quindi non siete in grado di ripristinare il boot tramite i normali strumenti offerti da Windows, potete provare ad utilizzare Super Grub Disk o Testdisk che sono in grado di riscrivere i settori di boot del vostro hard disk.

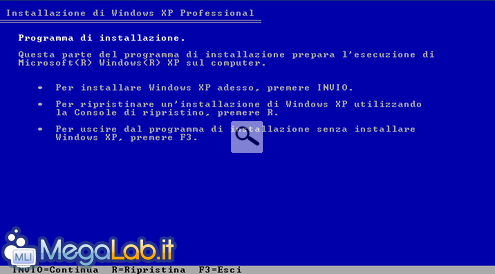

Rimozione in Windows XP

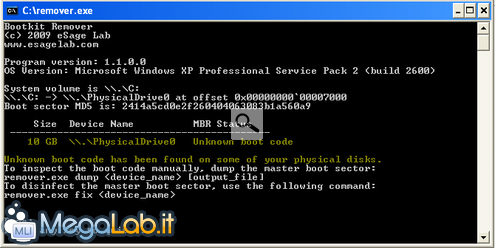

Salviamo il bootkit remover in C:\ ed eseguiamolo. Si aprirà questa finestra:

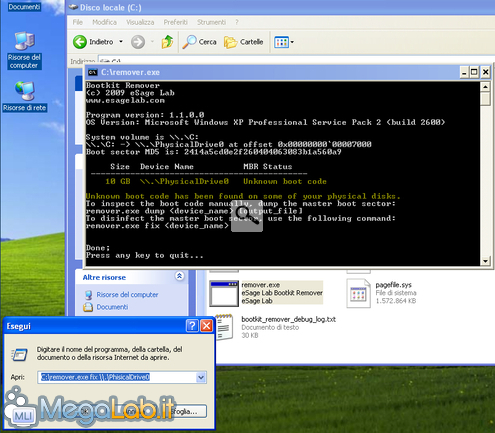

A questo punto andiamo in Start - Esegui e digitiamo C:\remover.exe fix \\.\PhisicalDrive0 confermiamo con OK.

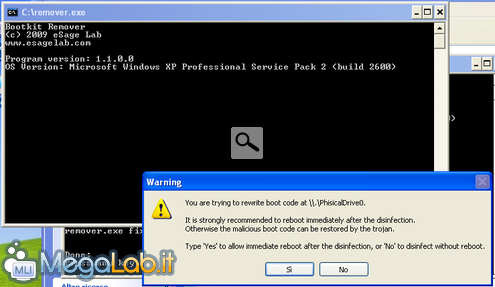

Si aprirà una finestra dove viene chiesto il riavvio del computer. Rispondete di Sì.

In Windows XP, la pulizia del bootsector non dovrebbe comportare problemi al successivo riavvio, a meno di non incontrare infezioni molto radicate che ne compromettano il corretto caricamento; per ripristinarlo, sarà necessario eseguire dalla console di ripristino i comandi fixmbr e fixboot.

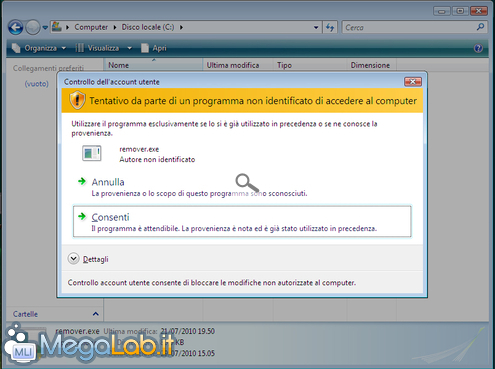

Rimozione in Windows Vista

Una volta salvato il file in C:\ eseguiamolo, e selezioniamo, se abbiamo attivo Controllo Account Utente (UAC), Consenti per l'avvio del programma.

Si aprirà la finestra del programma

Selezionate Start -> Esegui (si veda l'articolo "Ripristinare il comando "Esegui" in Windows Vista e Windows 7" in caso tale voce non fosse visualizzata) e digitiamo sempre C:\remover.exe fix \\.\PhisicalDrive0

Diamo OK e si aprirà la finestra che chiederà il riavvio del sistema. Selezioniamo Sì.

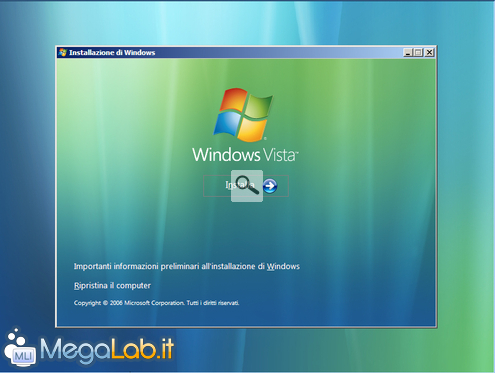

Il sistema si riavvierà una o più volte a seconda di quanto è radicata l'infezione, ma al termine della procedura avremo risolto. Qualora dovessero presentarsi problemi al caricamento dopo la rimozione, sarà necessario ricorrere alla console di ripristino, per cui inseriamo il DVD del sistema operativo e avviamo il PC facendo eseguire il boot da CD o DVD

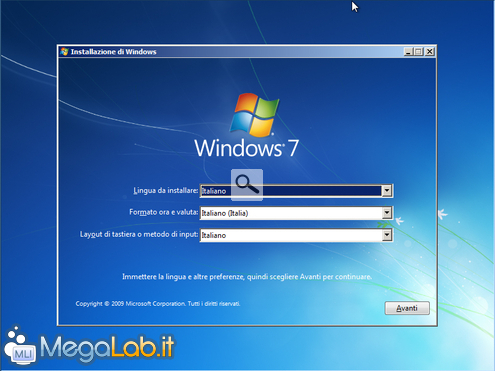

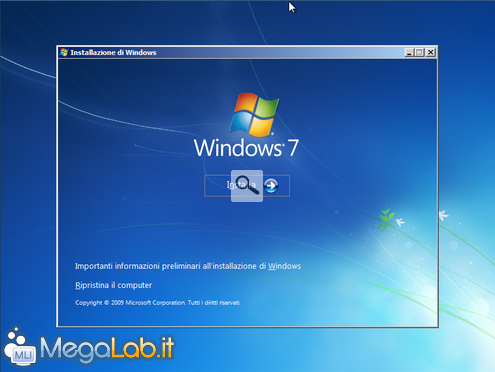

Selezioniamo Avanti dopo aver impostato la lingua, orario e tastiera; a questo punto selezioniamo la voce Ripristina il computer nella finestra successiva.

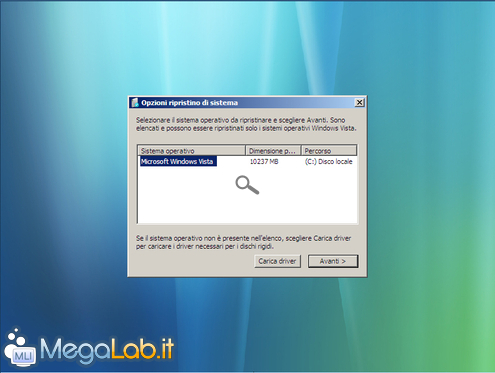

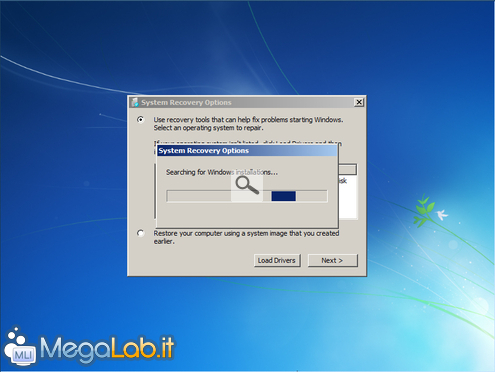

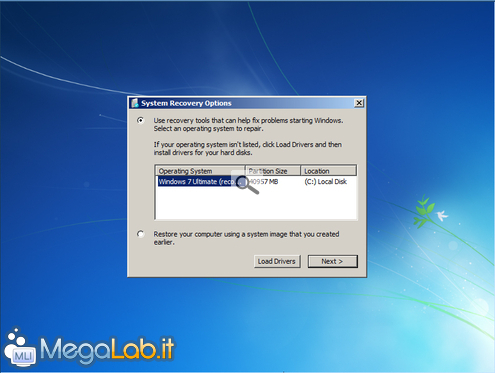

Dopo una rapida ricerca degli errori presenti nel sistema verrà chiesto di selezionare il sistema operativo; selezioniamo il nostro e andiamo avanti.

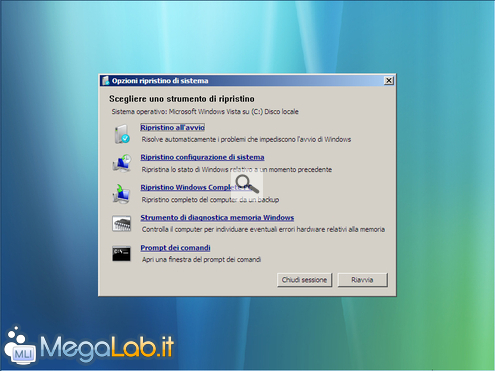

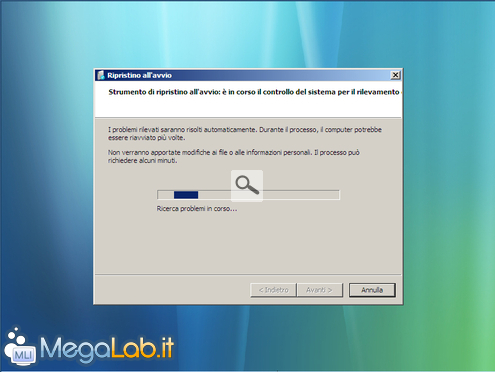

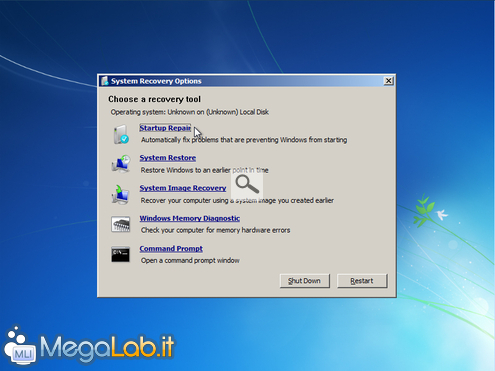

Si aprirà una finestra con diverse opzioni. Noi scegliamo Ripristino all'avvio.

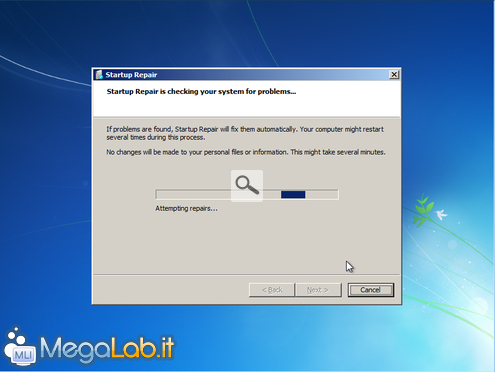

Si apre una nuova finestra che avvierà una procedura automatica di rilevazione dei problemi e seguente correzione. Un ulteriore messaggio chiederà conferma per la riparazione di tutti gli errori presenti

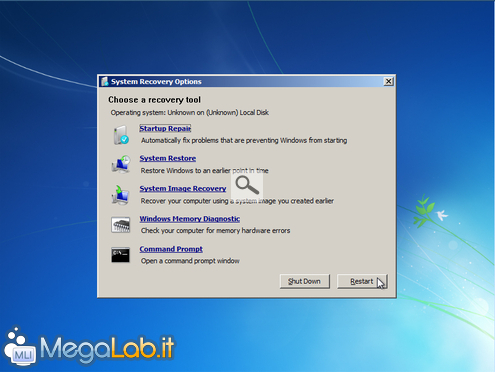

Una volta terminata la procedura, verrà chiesto il riavvio del PC, e avremo nuovamente il sistema perfettamente funzionante.

Rimozione in Windows 7

Salviamo il tool in C:\ ed eseguiamolo, dando conferma al Controllo Account Utente (UAC)

Selezionate Start -> Esegui (si veda l'articolo "Ripristinare il comando "Esegui" in Windows Vista e Windows 7" in caso tale voce non fosse visualizzata) e quindi impartite il comando C:\remover.exe fix \\.\PhisicalDrive0

Diamo OK e si apre la finestra che chiede il riavvio; selezioniamo SI e riavviamo.

Dopo la pulizia dell'infezione il sistema operativo ha riscontrato un errore nel caricamento (stop 0x00000E), in quanto con la pulizia si è danneggiato anche il settore di boot. Quindi procediamo con la console di ripristino.

Selezioniamo la lingua, le impostazioni dell'ora e il layout di tastiera e andiamo avanti, nella successiva finestra selezioniamo, come per la console di Windows Vista, Ripristina il computer

Verrà eseguita una scansione dei sistemi operativi presenti nel PC.

Al termine di questa scansione verrà chiesto di selezionare il sistema operativo e di cliccare Avanti.

Si avvierà il controllo degli errori. Quando richiesto selezioniamo la voce Ripristino all'avvio (Startup Repair).

Verrà effettuata una scansione degli errori presenti nel sistema operativo

Nella finestra successiva selezioniamo Ripara tutti gli errori (Fix problems). Una volta terminata la procedura torneremo al pannello delle opzioni di ripristino ma scegliamo Riavvia il sistema

Il sistema operativo caricherà correttamente.

Rimozione da dischi esterni, secondari, pendrive

La procedura descritta rimuove l'infezione dal solo disco di boot presente nel PC, che esso sia un laptop o un desktop. Ma è possibile che durante l'infezione siano stati collegati supporti esterni, e quindi per sicurezza è meglio eseguirne la pulizia.

Per quanto riguarda la rimozione dell'infezione da eventuali altri dischi presenti nel PC, l'unico consiglio che mi sento di dare è di eseguire il backup dei dati nelle modalità descritte precedentemente ed eseguire la formattazione a basso livello o uno zerofilling sotto distribuzione Gnu/Linux.

Come detto prima, questa procedura comporta la perdita definitiva di tutti i dati presenti nel disco o nella pendrive, e di conseguenza non si può, non si deve sbagliare.

Come sempre, l'utente sceglie di procedere a proprio rischio, manlevando l'autore e MegaLab.it da qualsiasi rivalsa in caso di problemi.

Per semplificare la procedura e per evitare errori, collegate un solo disco nel PC per volta e dal terminale eseguite questo comando

dd if=/dev/zero of=/dev/sda bs=512

Verrà avviata la procedura di zerofilling del disco o della pendrive, e avremo un supporto di archiviazione completamente azzerato e da riformattare (in FAT32 o NTFS) sotto Windows. Ripetete la procedura per ogni disco che ritenete di avere infettato.

Verifiche finali

Una volta risolta l'infezione, il PC non presenta problemi di sorta, tuttavia per precauzione è meglio eseguire due controlli.

Il primo: scaricare mbr.exe, salvarlo in C:\ e lanciare il comando C:\start mbr.exe -f da Start - Esegui e verificare che il log ottenuto restituisca questo output.

Ovviamente, se sono presenti più dischi rigidi all'interno del PC, la verifica deve essere effettuata per ogni drive presente nella macchina. Quindi salvate mbr.exe in ogni disco presente nel vostro PC ed lanciate il comando X:\start mbr.exe -f, dove ad X sostituirete la lettera del vostro disco (D, E, F, ecc);

Il secondo: effettuare una scansione completa su tutti i dischi con NOD32 (di cui potete scaricare la versione di prova da questo indirizzo), che si è rivelato l'unico in grado di rilevare questa minaccia.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati