MBR Rootkit, una minaccia in via di diffusione

Al giorno d'oggi, i virus-writer sono sempre in cerca di soluzioni che permettano di nascondere un malware nel sistema sia all'antivirus, sia all'utente, e sia ai programmi di individuazione e rimozione specifici.

Nel 2008 un passo importante è stato quello di spostare l'infezione dal sistema operativo per portarla nel Master Boot Record. Il Master Boot Record (MBR) si trova nei primissimi settori del disco fisso, e che contiene la sequenza di comandi necessaria per l'avvio del software.

In realtà già negli anni precedenti esistevano virus capaci di infettare i primi settori del disco, quelli che abbiamo visto essere i settori di avvio, ma nessuno di questi aveva pensato a utilizzare un rootkit nascosto nel MBR, posizione da cui è possibile effettuare qualunque operazione, nascondersi da qualunque software e allo stesso tempo modificare il kernel del sistema operativo a caldo.

Siamo ai primi giorni di Gennaio del 2008, e GMER pubblica un'analisi approfondita su un nuovo progetto, chiamato BootRoot. Quando eseguito, sovrascriveva il MBR con del codice proprio che gli permetteva di modificare un driver di Windows fin dai primi secondi di avvio del computer.

Poco dopo, quello che era solo un proof of concept diventò poi in the wild. Per chi non conoscesse questi termini tecnici, significa che se prima BootRoot era solo un abbozzo di un progetto, diventò poi disponibile in forma perfezionata, come qualunque altro virus.

Oggi, l'infezione si propaga attraverso alcuni siti progettati ad hoc per visitatori con browser e sistema operativo non aggiornati e, casualmente, l'Italia è uno dei paesi più esposti. Ci accorgiamo anche noi di MegaLab.it del crescente numero di infezioni simili a questa, sul forum più volte gli utenti hanno segnalato problemi di questo genere.

Nei virus che si trovano oggi in via di diffusione, quando il file infetto viene eseguito, pone il suo driver rootkit negli ultimi settori del disco, solitamente inutilizzati, prosegue poi copiando il MBR originale nel settore 62 del disco e scrivendo nei settori 60 e 61 codice proprio. Infine, sovrascrive il Mater Boot Record con le istruzioni per lanciare il suo driver precedentemente copiato negli ultimi settori del disco.

In questo modo, non è necessaria nessuna chiave/valore di registro, né nessuna cartella o file, visto che l'intera infezione risiede al di fuori del sistema operativo.

Sono infetto?

GMER ha messo a disposizione un piccolo tool (disponibile anche nel noto programma antirootkit) che permette proprio di identificare e rimuovere i rootkit presenti nel Master Boot Record. Lo trovate al download a questo indirizzo.

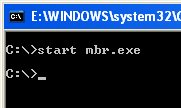

Scarichiamolo e salviamolo in C:\. Poi, apriamo il menu Start, scegliamo la voce Esegui e digitiamo cmd. Da qui, il comando cd C:\. Infine, digitiamo start mbr.exe.

Da Risorse del Computer, apriamo il disco locale C e clicchiamo due volte sul file mbr.log. Se il suo contenuto è simile a questo, non siete infetti:

Se invece sarà simile a quanto segue, siete affetti da un MBR Rootkit.

Rimozione

Per quanto riguarda la rimozione, basta digitare da Start --> Esegui --> cmd, il comando cd C:\, seguito da start mbr.exe -f.

Il file mbr.log sarà riscritto, e conterrà adesso qualcosa di simile a questo:

Il Master Boot Record è stato correttamente ripristinato, e il vostro computer è stato ripulito. Per controllare, possiamo rieffettuare i passaggi descritti nel paragrafo Sono infetto?.

Se risultaste ancora infetti, un'altra soluzione è quella di dare il comando fixmbr dalla console di ripristino di emergenza del CD di Windows XP.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati