La distribuzione GNU/Linux Backtrack, basata su Ubuntu 10.04, è molto conosciuta dagli "smanettoni" per gli strumenti che ci mette a disposizione. Utile per molti altri scopi che non tratteremo in questo articolo, con essa possiamo testare legalmente ogni minimo particolare della nostra rete wi-fi anche se, data la potenza di questi strumenti, c'è sempre qualcuno che ne fa un uso improprio.

Fra i molti tool disponibili, spicca Thc-Hydra, software per attacchi brute force tramite dizionario che supporta i seguenti protocolli:

- Samba,

- FTP,

- POP3,

- IMAP,

- Telnet,

- HTTP Auth,

- LDAP,

- NNTP,

- MySQL,

- VNC,

- ICQ,

- Socks5,

- PCNFS e

- Cisco

Esso viene utilizzato principalmente per gli attacchi on-line, quali quelli mirati al recupero della password del nostro server FTP, della nostra casella di posta ecc.

Disponibile solo su Backtrack, se dovessimo averne bisogno sarebbe alquanto scomodo avviarlo ogni volta in modalità Live CD (senza che intacchi i sistemi operativi presenti fisicamente su disco).

Quindi, abbiamo 2 possibilità:

- Installare Backtrack;

- Installare il software che più ci serve su Ubuntu.

Vediamo in dettaglio la seconda opzione.

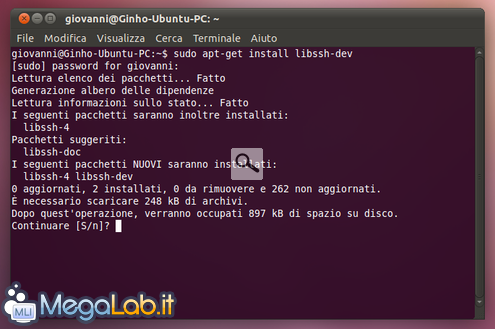

Prima di tutto dobbiamo installare le dipendenze per il supporto alle connessioni SSL (Secure Sockets Layer). Digitiamo da terminale il seguente codice e se richiesto, inseriamo la password di root:

sudo apt-get install libssh-dev

Confermiamo con Invio.

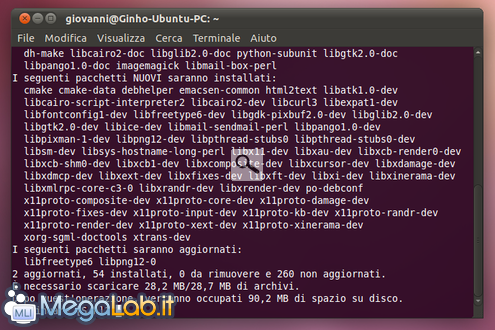

Poi dobbiamo assicuraci di aver gli strumenti di sviluppo adeguati, come build-essential e le librerie GTK necessarie per l'interfaccia grafica. Per installarli eseguiamo il seguente comando:

sudo apt-get install build-essential linux-headers-$(uname -r) libgtk2.0-dev libssl-dev cmake

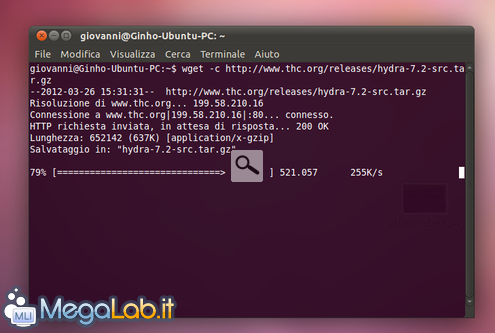

Ora scarichiamo il sorgente del programma (in questo caso la versione 7.2), tramite il comando: (viene scaricato all'interno della cartella home)

wget -c http://www.thc.org/releases/hydra-7.2-src.tar.gz

In alternativa è possibile scaricarlo tramite browser dalla pagina di download.

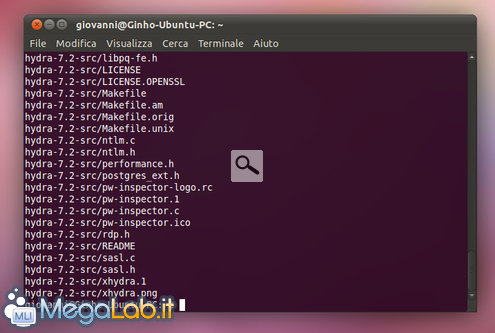

Poi scompattiamo l'archivio compresso:

tar -xvzf hydra-7.2-src.tar.gz

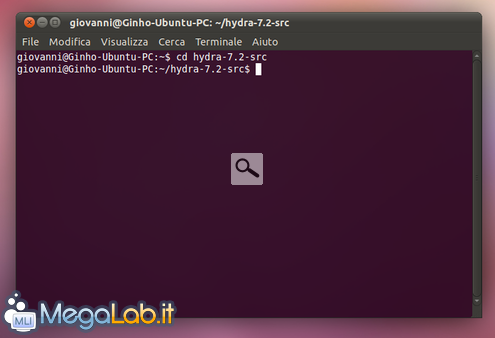

E ci spostiamo nella cartella in cui l'abbiamo salvato.

cd hydra-7.2-src

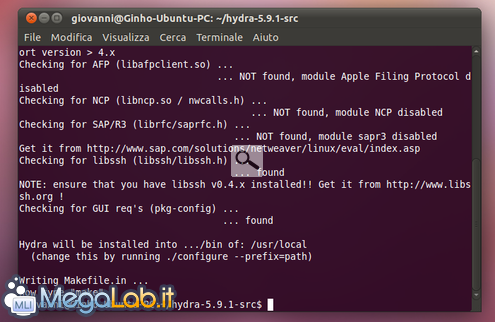

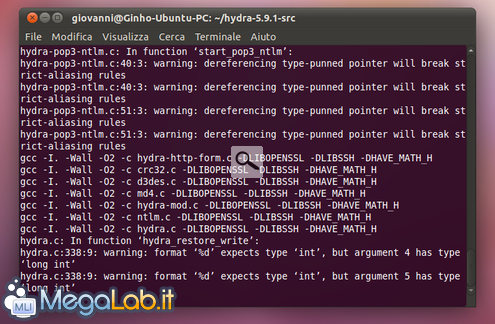

Finalmente siamo pronti per la compilazione. Procediamo seguendo i comandi in ordine e separati ognuno da un Invio:

./configure

make, l'operazione può durare anche diversi minuti.

E infine installiamolo sudo make install

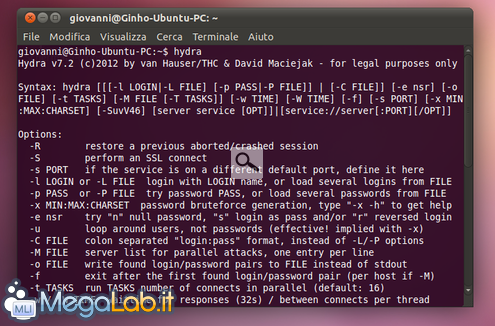

Avvio

Ora per avviarlo non dobbiamo fare altro che aprire il terminale Applicazioni -> Accessori -> Terminale (o Ctrl + Alt + T), e digitando hydra seguito dalla pressione del tasto INVIO, ci apparirà la sintassi di tutte le opzioni del programma con le relative istruzioni adeguate per far partire l'attacco.

Ora che abbiamo installato hydra, vediamo qualche esempio di comando che possiamo utilizzare.

Trovare la password del nostro account Gmail

hydra pop.gmail pop3 -s 995 -v l $Username -P $PercorsoDizionario

Vediamola l'istruzione in dettaglio:

hydra: Avvia il programma,

pop.gmail.com: Imposta il server da attaccare, (per vedere una lista completa dei mail server)

pop3: Indica il protocollo utilizzato,

-s 995: Imposta la porta,

-v: Attiva la modalità "verbose mode", una sorta di modalità dettagliata in cui vengono mostrati Username ePassword per ogni tentativo che hydra sta eseguendo.

l $Username: Indica il nome utente, con cui possiamo trovare la password,

-P: In cui dobbiamo inserire il percorso del dizionario, da cui hydra ricaverà le varie password.

Trovare la password del nostro account FTP

La procedura è analoga a quella precedente, con l'unica modifica, che è il protocollo che va sostituito con ftp, e l'indirizzo del server da noi interessato.

In conclusione ecco come si presenterà:

hydra $ServerFTP ftp -s 21 -v l $Username -P $PercorsoDizionario.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati