Tramite il Security Advisory numero 2458511, Microsoft ha messo in guarda ieri gli utenti di Internet Explorer circa una nuova vulnerabilità che interessa le versioni 6, 7 ed 8 (la 9 beta è immune) del browser fornito a corredo della piattaforma Windows.

Il difetto è causato dal modo in cui il navigatore alloca la memoria per conservarvi una specifica combinazione di tag all'interno dei fogli di stile (CSS) durante il parsing delle pagine HTML.

Facendo leva sul baco, un aggressore potrebbe confezionare una pagina web malformata che, una volta visualizzata con Internet Explorer, causerebbe un accesso illegale alla memoria e, di conseguenza, consentirebbe al cracker di eseguire codice a proprio piacimento sul sistema della vittima, come virus, backdoor o altri strumenti per il controllo remoto.

Come spesso accade, le release più esposte sono le due più datate: IE 8 è sì vulnerabile dal punto di vista tecnico, ma parrebbe "improbabile" che i cyberuntori possano riuscire a violarlo con successo facendo leva su questo difetto.

Microsoft Security Response Center (MSRC) ha precisato che l'exploit è stato rintracciato attualmente solo su un singolo sito, a propria volta compromesso dai cracker, che l'ha poi rimosso in seguito alla segnalazione. Il monopolista non ha ricevuto segnalazioni di aggressioni andate a buon fine da alcun cliente, sebbene siano stati tracciati alcuni tentativi di far leva sul problema per portare attacchi mirati.

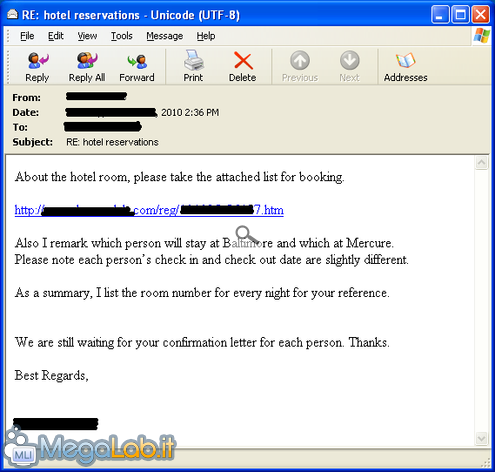

La tecnica, segnala Symantec, prevedeva l'invio di specifiche e-mail fasulle ad individui all'interno delle organizzazioni-bersaglio: seguendo il link proposto, il PC poteva essere compromesso e, quindi, controllato da remoto

La situazione parrebbe quindi non essere particolarmente seria per il grande pubblico, perlomeno per gli utenti di Internet Explorer 8. Chi però fosse ancora costretto ad utilizzare una generazione precedente o volesse garantirsi la massima sicurezza pur senza passare a IE 9 beta 1, può implementare uno dei 5 rimedi temporanei illustrati nell'advisory.

Uno di questi, ha anticipato Microsoft, sarà presto automatizzabile tramite l'uso di un Fix it ufficiale.

Un altro prevede il deploy di Enhanced Mitigation Experience Toolkit (EMET), un'utilità studiata per proteggere i processi in esecuzione e rendere più complessa la realizzazione di un exploit funzionante.

Stando alle dichiarazioni preliminari, il baco non è tanto grave da giustificare un update straordinario, in anticipo rispetto all'appuntamento mensile periodico. Con tutta probabilità quindi, l'utenza dovrà prepararsi ad attendere la patch perlomeno fino a martedì 9 novembre o, forse, anche fino al secondo martedì di dicembre.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati