Conficker (anche conosciuto come Downup o Kido) è uno tra i più interessanti worm auto-aggiornanti che, in questi ultimi mesi, ha attirato molta attenzione.

Computer Associates, analizzando il codice della terza variante del malware (Conficker.C), vi ha trovato all'interno una sorta di "conto alla rovescia" il cui termine era fissato per il primo di Aprile.

In questa giornata, tutti i computer infettati dal worm avvrebbero dovuto risvegliarsi, migliorando ulteriormente il codice del malware. Inoltre, anche nei giorni successivi, e più precisamente il 2 e il 6 dello stesso mese, il malware avrebbe dovuto subire delle mutazioni, erano infatti previsti degli aggiornamenti per le liste di domini sfruttati dal worm. Per entrambi i giorni, Conficker.C avrebbe dovuto generare 50.000 indirizzi.

Questo timer era quindi solo un termine dopo il quale il worm sarebbe stato in grado di generare molti più indirizzi di quanto non facessero le varianti precedenti. A questo indirizzo vi è una lista dei domini generati da Conficker.C; provando ad accedere a uno di questi, otterrete probabilmente un errore che vi informa che il server non è raggiungibile in quanto non esistente.

Questo perché quell'enorme lista di domini viene registrata per accaparrarsi una montagna di indirizzi, e solo quelli effettivamente registrati dagli autori diverranno disponibili. Tramite questi domini il worm sarà in grado di scaricare una nuova copia di se stesso, o altri software nocivi.

Per questa ragione, negli ultimi giorni sono apparse in rete sempre più notizie relative al nuovo aggiornamento del worm.

Quelli di AusCERT, gli esperti di informatica governativi australiani, che per primi hanno visto il primo di Aprile per ragioni di fuso orario, affermano che non è successo nulla: Conficker si è limitato a inviare qualche richiesta ai suoi server, ma nessun tentativo di download o upload.

Le società di sicurezza hanno tenuto sotto controllo la situazione per l'intera giornata, e anche loro confermano che non si è verificata nessuna apocalisse. D'altronde era chiaro che dopo un allarme del genere e una tale attenzione da parte del globo intero, gli autori di Conficker non avrebbero di certo avuto vantaggio, aspetteranno probabilmente che l'attenzione verso il worm si riduca nuovamente per colpire.

Microsoft ha già offerto una ricompensa di 250 mila dollari a chi sarà in grado di fornire informazioni utili alla cattura degli autori del malware.

Ad oggi, si contano un numero di sistemi infetti compreso tra i 3 e i 10 milioni, e il fenomeno non sembra essere in arresto. Grazie a questa enorme mole di computer infetti, si è venuta a costituire la più grande botnet esistente al mondo, da affittare o rivendere al miglior offerente, che potrà condurre potenti attacchi DDoS o inviare massicce quantità di spam.

C'è da aggiungere che l'obbiettivo dei creatori del malware non è di certo quello di congestionare la rete né tanto meno distruggerla, ma continuare a diffondere il software nocivo per ingrandire la botnet.

Per coloro che ancora, dopo oltre 5 mesi, non avessero installato l'importante aggiornamento di sicurezza, consiglio di scaricarlo e di installarlo immediatamente.

Se invece siete già stati infettati, siete già al sicuro in quanto Conficker chiude la falla di sicurezza dal quale è entrato. Altruismo? Assolutamente no, solo una forma di precauzione per assicurarsi l'esclusiva.

L'opinione personale

Non che sia sbagliato mettere le persone al corrente della situazione, però, la maggior parte degli esperti di sicurezza classifica Conficker come il worm più insidioso e sofisticato dopo Sasser.

La caratteristica di un worm è proprio quella di sfruttare molteplici tecniche di propagazione per assicurarsi una diffusione capillare. La prima variante di Conficker sfruttava semplicemente una falla nei sistemi Windows per intromettervisi. Che il worm sia diventato effettivamente un problema di natura mondiale è colpa dei numerosi PC ancora sprovvisti degli ultimi aggiornamenti di sicurezza e di qualsivoglia valida soluzione di protezione.

Poi, è bastato che il worm si aggiornasse integrando una tecnica di diffusione che sfruttasse i dispositivi USB, e in questo modo la sua propagazione è stata rapida e semplice.

Non sono quindi d'accordo con questa tesi. Conficker è un worm come tanti altri, per il quale basta un po' di precauzione ed, eventualmente, un buon software antimalware per evitarlo. Questo allarme mondiale, non mi sembra quindi necessario, le botnet sono sempre esistite, e probabilmente sempre esisteranno.

Conficker si è diffuso in maniera estremamente ramificata principalmente nelle aziende, dove le grandi reti locali LAN ne favoriscono il contagio. Una penna USB portata a casa estende il contagio anche a quella postazione, e al vicino di casa quando gli porteremo le foto del mare, e avanti così: niente di nuovo.

Gli strumenti per la rimozione sono stati forgiati da tempo, quasi tutte le case antivirus hanno messo a disposizione un tool di rimozione gratuito e automatico, ma sembra che la cosa non sia stata d'aiuto.

Come se non bastasse, la maggior parte degli antimalware rilevano il file d'installazione del worm come nocivo, e qualunque software HIPS avverte dell'infezione prima che questa sia completa e coperta da rootkit.

Se ancora non fosse abbastanza, aggiungo che qualunque firewall notifica ed è in grado di bloccare l'intrusione, addirittura il rudimentale firewall di Windows è una protezione, in questo caso.

Non metto comunque in dubbio le capacità degli autori. I continui aggiornamenti sono volti a contrastare coloro che cercano di arginare e bloccare il fenomeno di espansione del worm. Inoltre, ogni update è cifrato con una chiave RSA a 4096 bit, che viene decompresso direttamente dal codice nocivo installato sulla macchina vittima; e ciò complica di molto l'analisi del codice e del comportamento del malware.

Inoltre, il fatto che i file responsabili dell'infezione siano coperti da un potente rootkit non facilita di certo le cose. I file sono nascosti e soltanto un intervento manuale da parte di un esperto può renderli visibili senza rimuoverli automaticamente.

Tecniche di infezione

Come dicevo, la peculiarità di un worm risiede nell'uso di molteplici tecniche di diffusione per raggiungere la maggior parte di computer nel mondo.

Alla sua terza versione, identificata da Microsoft come Conficker.D, il malware è in grado di diffondersi secondo le seguenti tecniche:

- sfruttando la vulnerabilità corretta dal bollettino di sicurezza MS08-067. Un sistema non debitamente aggiornato, sebbene l'update risalga a oltre 4 mesi fa, potrebbe quindi rimanere vittima del worm.

- il worm è in grado di propagarsi anche sfruttando le cartelle condivise tra i computer di una rete locale, LAN o WAN che sia. Questo spiega l'enorme diffusione in ambito aziendale.

- inoltre, se gli utenti dei sistemi membri della rete locale hanno password semplici, il worm è in grado di utilizzare un attacco a dizionario per accedere ad esse. Il worm tenterà di accedere alle condivisioni amministrative, cartelle protette da password da cui si può praticamente avere completo controllo sul sistema, e una volta dentro, sarà facile comprometterlo.

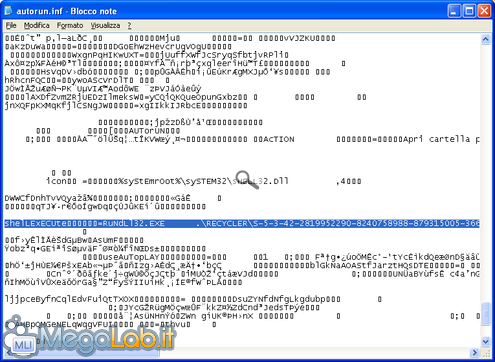

- Conficker è in grado di infettare tutti i dispositivi USB appena questi vengono collegati all'elaboratore. Poi, grazie alla funzionalità di autorun attiva di default, basterà che la chiavetta venga collegata a un altro sistema per fare in modo che anch'esso venga contagiato. Astuto più del solito, è in grado di aggiungere al file autorun.inf numerosi caratteri senza senso in modo da renderne più difficoltosa la rilevazione e l'analisi. Scorrendo comunque il file, troviamo nelle ultime righe le direttive di apertura della dll e della modifica dell'icona del dispositivo.

La prova - Prima Parte

Ho provato Conficker.C sul mio sistema di produzione con Comodo Firewall e la relativa Defense+, utilizzando SmartSniff come sniffer.

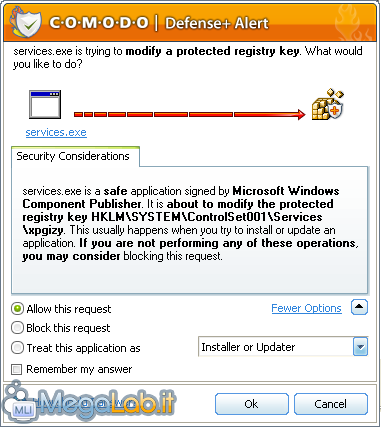

Appena inserita la penna USB infetta, comodo mi avvisa che rundll32 sta cercando di caricare il file infetto che è in realtà una dll.

Data l'autorizzazione, parte poi la creazione del servizio, che ha un nome casuale che cambia ogni volta.

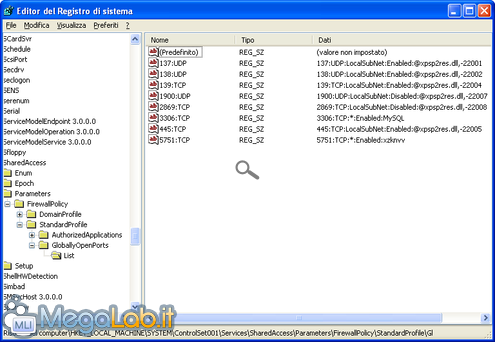

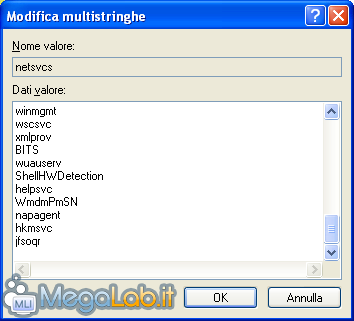

Il worm apporta quindi tutta una serie di modifiche al registro di sistema per rendere più difficile la sua rilevazione e rimozione. Provvede a disabilitare la visualizzazione dei file nascosti, le notifiche di sistema e tante altre funzioni minori.

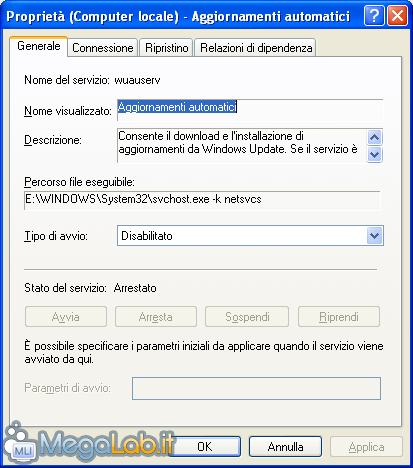

Molti servizi, come quello degli aggiornamenti automatici e quello di Windows Defender risultano disabilitati e non in esecuzione.

La prova - Seconda Parte

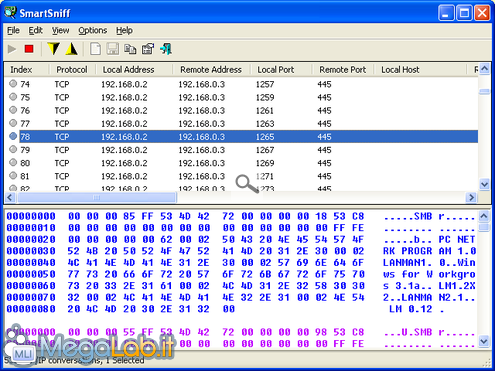

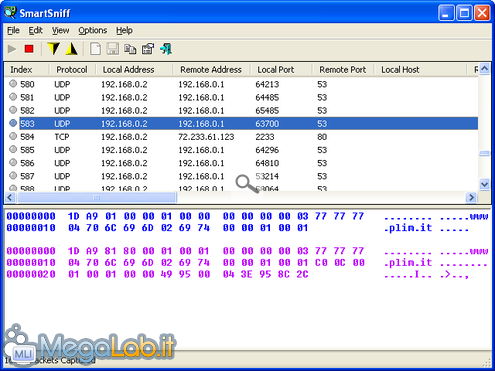

All'altro computer della rete locale vengono inviate un numero spropositato di pacchetti, ogni volta passando da una porta diversa.

Apre una porta aggiungendo un valore nel registro. Il numero cambia sempre, ma il nome è sempre xzknvv.

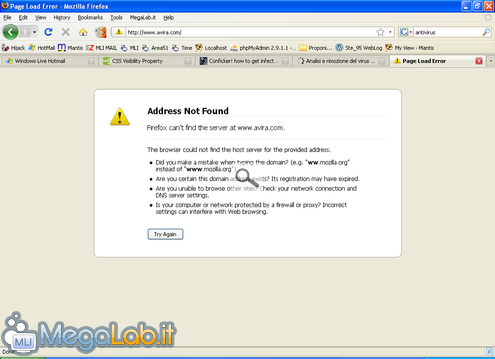

L'accesso al sito degli aggiornamenti automatici Microsoft viene bloccato, così come la maggior parte di siti dei produttori antivirus.

Invia poi richieste a numerosi aggregatori di notizie, come Liquida o Plim, anche stavolta sempre su porte differenti.

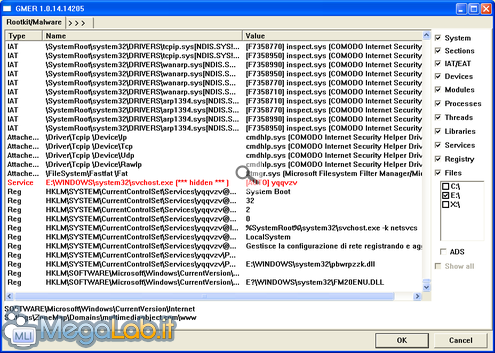

Una scansione rootkit con GMER dimostra che c'è un servizio nascosto iniettato in svchost.exe. Cambia sempre nome, ma punta sempre a una dll, unico file dell'infezione.

Vedo effettivamente che il servizio maligno è stato iniettato in svchost, e verrà richiamato da lui a ogni avvio del sistema.

Il worm è adesso pienamente operativo ed è in grado di diffondersi sfruttando una delle tecniche di diffusione viste.

Rimozione

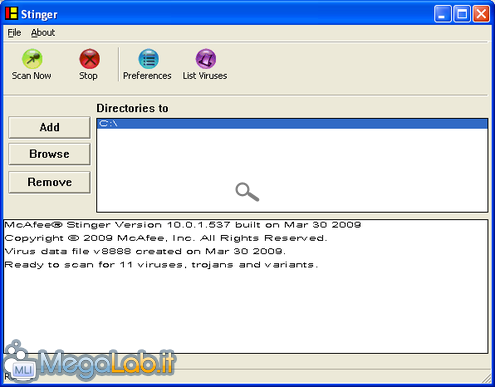

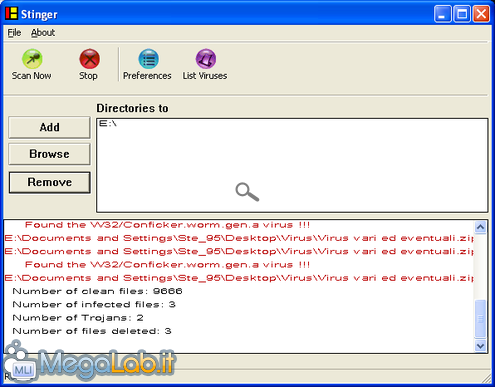

Come ho già detto, sono numerose le case antivirus che hanno messo a disposizione un tool in grado di rimuovere Conficker da un sistema. Io ho provato McAfee Stinger.

Scarichiamolo e premiamo il pulsante Scan Now in alto.

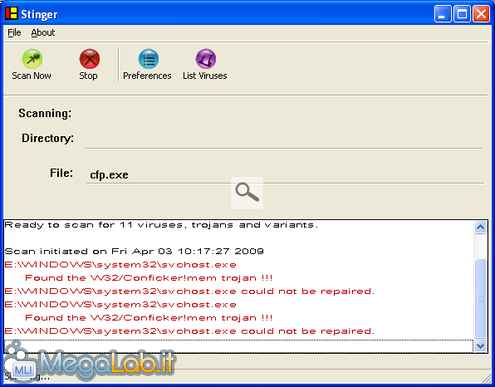

Man mano che Stinger troverà gli elementi infetti, evidenzierà le relative voci i rosso, segnandole nel riquadro inferiore.

Al termine, rimuoverà da solo il tutto.

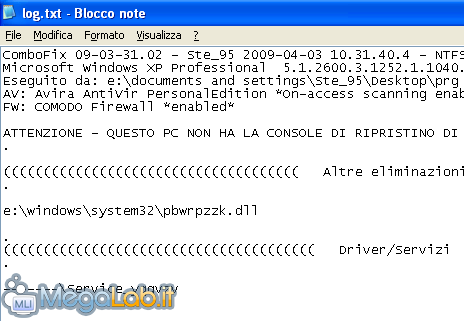

I problemi risultano risolti, ma consiglio una scansione con ComboFix per rimuovere i rimasugli latenti dell'infezione.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati