Cosa è un "rootkit"?

Quella dei "rootkit" è una tecnica sempre più usata dai diffusori di malware per nascondere nel nostro computer servizi o driver infetti, che sfruttando, il più delle volte, dei bug o dei mancati aggiornamenti del nostro sistema operativo, riescono ad inserirsi nel nostro PC per scaricare altri malware, creare delle reti botnet che infettano altri PC, oppure spedire mail spam.

Il rootkit è per sua natura invisibile ai nostri occhi e trovarlo non è sempre così facile. Ho quindi voluto mettere alla prova i programmi specifici per l'individuazione di questi "fantasmini".

Devo dire che la prova si è rivelata piuttosto interessante perché per la prima volta ho trovato un rootkit che creava un eseguibile, che spacciandosi per un programma McAfee, bloccava la maggior parte dei programmi antirootkit e varie altre funzioni di Windows.

La prova si è svolta su un computer con Windows XP service pack 3, senza antivirus installato e non collegato ad Internet per impedire che i rootkit si attivassero completamente scaricando altri malware, ma anche così sono riusciti a creare parecchi problemi.

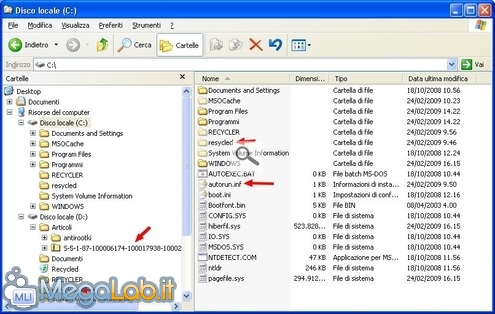

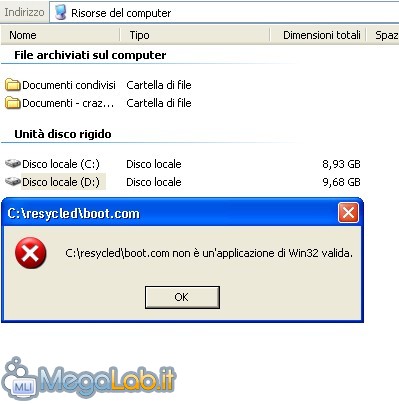

L'accesso alla lista dei servizi di Windows era bloccato, così come l'apertura dei dischi fissi utilizzando Risorse del computer mentre funzionava da Explorer.

Molti dei programmi antirootkit non partivano se non rinominando l'eseguibile stesso, ed erano stati disattivati anche gli aggiornamenti automatici dei principali software antivirus.

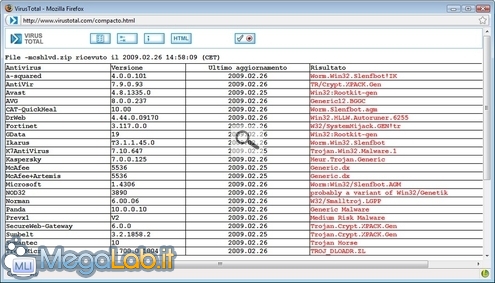

Questo è il falso programma McAfee che causa la maggior parte dei problemi che ho elencato prima.

Non è neanche riconosciuto da tutti gli antivirus e il suo nome varia sempre.

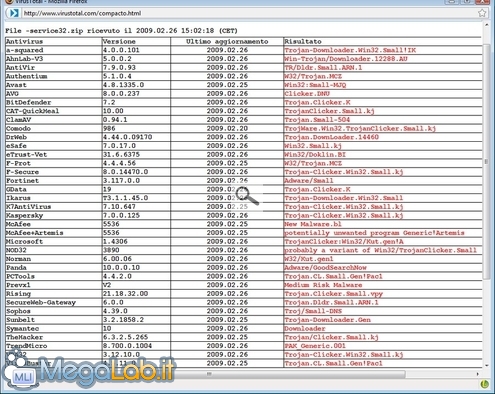

Questo invece è un malware con componente rootkit piuttosto vecchio e quindi viene riconosciuto da quasi tutti i programmi antivirus.

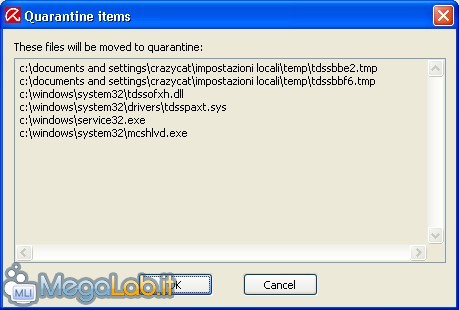

Il trojan Waledac crea un solo servizio con un nome che inizia per TDSS seguito da altri caratteri, sparge alcuni file infetti nel computer che se fosse collegato ad Internet potrebbe diventare parte delle reti Botnet di computer infetti che sono create da questo virus.

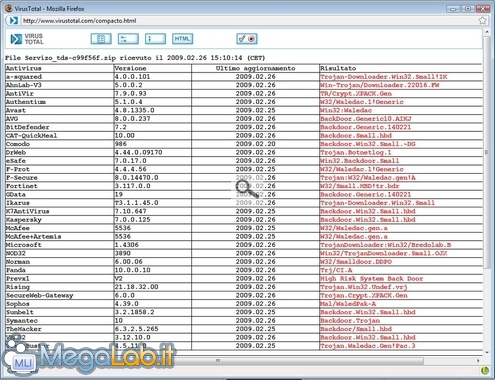

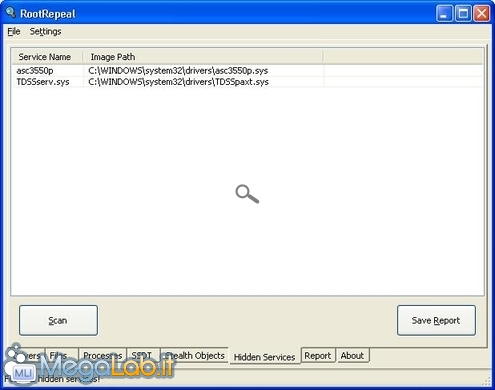

L'analisi del quarto file che ho utilizzato non è disponibile perché il file infetto era troppo grande e non potevo caricarla su Virus Total. Avira antivirus lo classifica come un Rootkit Agent.ajn.7, ed è quello che crea il servizio asc3550p.

Per cercare di complicare ulteriormente la prova ho installato DAEMON Tools e Alchol 52% che creano dei driver virtuali che, a volte, ingannano i programmi antirootkit scambiandoli per dei pericoli nascosti.

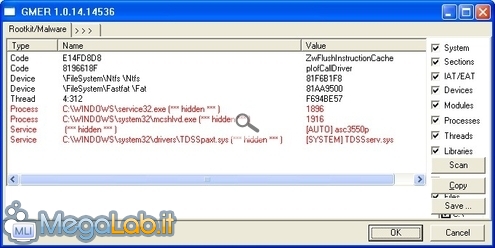

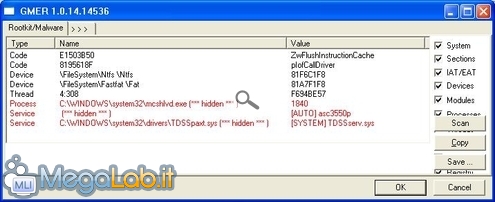

La situazione di partenza è questa: due processi e due servizi rootkit attivi.

Vediamo come è andata la prova.

Avira

Programma freeware in lingua inglese che richiede l'installazione per poter funzionare, non è compatibile con Vista e si può scaricare da questo indirizzo.

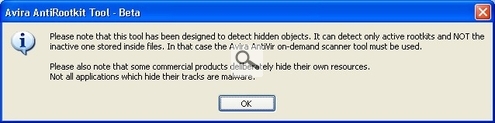

Un avviso in fase di avvio del programma vi informa che è in grado di rilevare solo i rootkit attivi durante la scansione e non quelli nascosti all'interno di qualche file infetto. Oltre a questo vi informa che non tutto quello che è "nascosto" è per forza un malware perché ci sono delle applicazioni che nascondono alcune loro risorse.

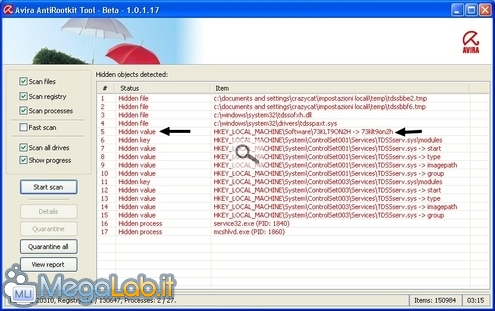

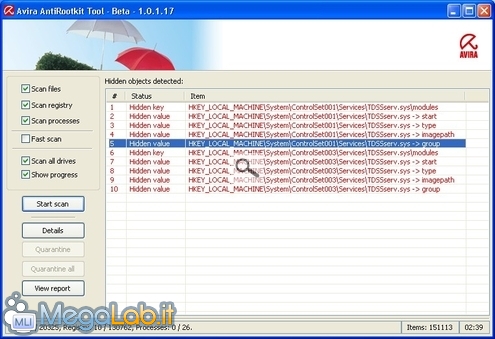

Report molto completo, ha individuato tre delle quattro componenti rootkit attive, un solo dubbio con un "Hidden value" che non sono riuscito ad attribuire ad un programma particolare.

Tenta la rimozione dei file infetti e chiede un riavvio del PC per completarla.

Un discreto risultato se paragonato a quello di altri programmi che ho provato.

Non ha comunque rimosso tutto i due servizi sono ancora presenti.

Non offre la possibilità di rimuovere le chiavi di registro rimaste relative al servizio rootkit ancora attivo.

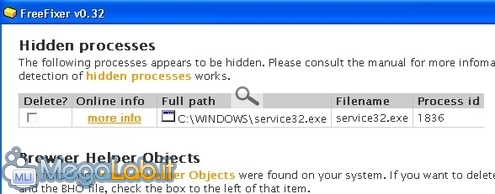

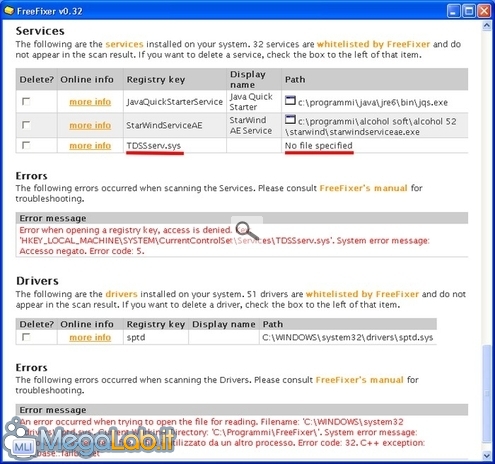

Freefixer

Freefixer è un programma abbastanza recente, e quindi soffre ancora di qualche bug, ma piuttosto interessante per il gran numero di informazioni che fornisce. È distribuito in versione freeware, richiede di essere installato e funziona sia su Windows Vista che XP.

Dei processi nascosti ne riconosce uno solo.

Tra le varie informazioni fornite si vede che è bloccato l'accesso a tutti i siti dei principali software antivirus con le modifiche apportate al file hosts.

Segnala anche la presenza di un servizio sconosciuto che causa un primo errore, poi il programma si blocca appena va ad analizzare un drivers di DAEMON Tools.

Il blocco totale del programma può essere stato causato dal rootkit che si "difendeva" e cercava di nascondere la sua attività, o da un qualche bug del programma stesso.

Freefixer è un programma molto promettente, il suo utilizzo è però più adatto ad un'utenza che sappia interpretare e gestire la quantità di informazioni fornite dal programma.

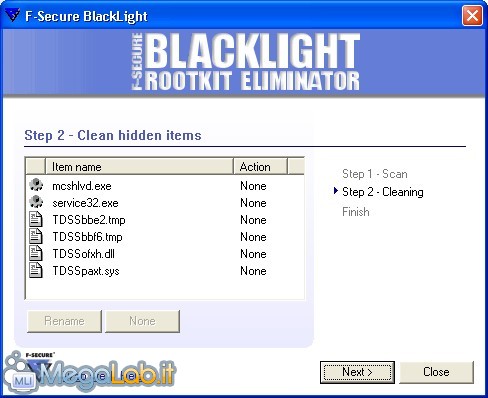

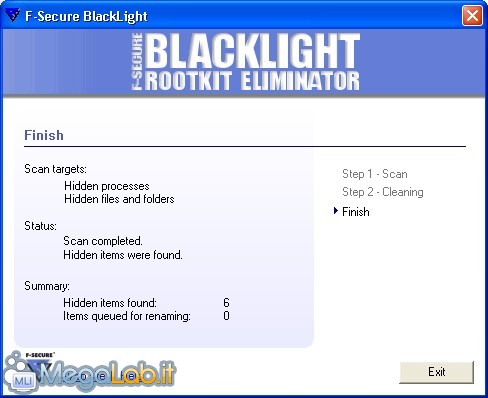

F-secure

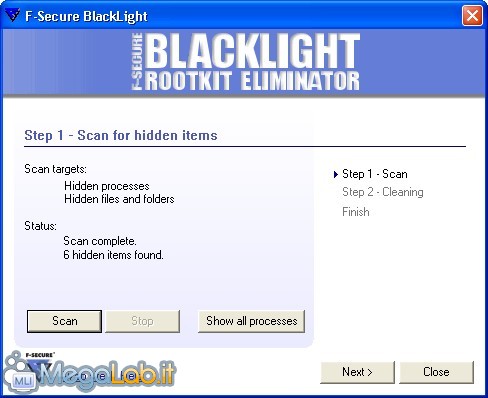

Funziona sia su Windows XP che su Vista, non richiede installazione ma devo rinominare l'eseguibile per poterlo utilizzare. Il programma si può scaricare da questo indirizzo.

Scansione piuttosto lenta, ma basso utilizzo di RAM e CPU.

Si dice in grado di rimuovere i problemi che trova, peccato che non ci riesca.

Riconosce tutti i malware rootkit presenti e possiamo avviare la fase di pulizia.

Rimozione velocissima, anche troppo, infatti, non è stato eliminato niente.

Come conferma anche Gmer subito dopo.

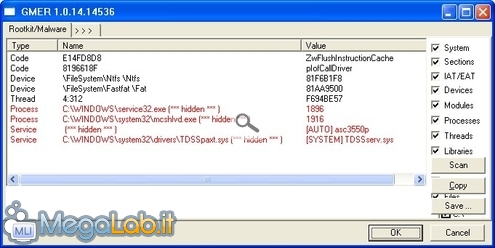

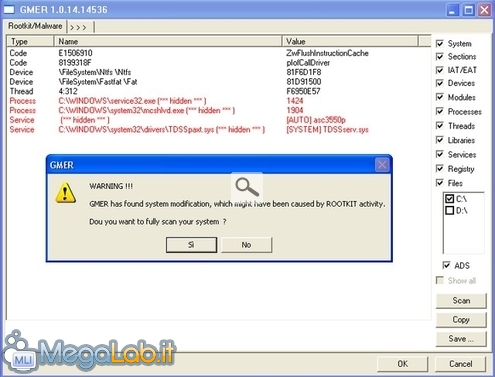

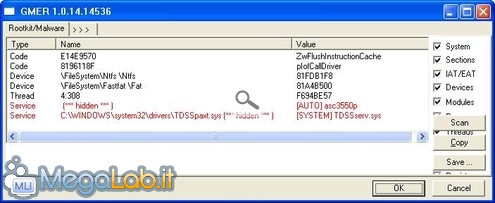

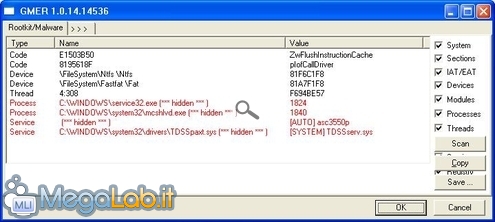

Gmer

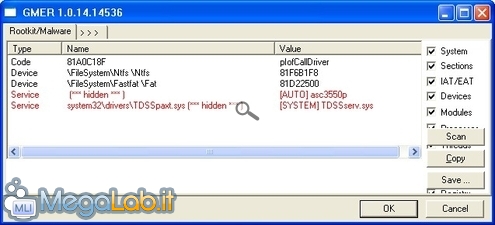

Anche Gmer non sfugge agli effetti di questo rootkit e devo rinominarlo perché funzioni. Inoltre mentre lo utilizzavo per controllare le rimozioni fatte, o tentate, degli altri programmi, mi ha dato più volte questo messaggio di errore. Arrestando e riavviando il driver, Gmre funzionava poi regolarmente.

Gmer, una volta rinominato, rileva subito le principali attività dei rootkit e richiede di eseguire una scansione completa del sistema operativo.

Guardando poi nei vari moduli che compongono il programma, e nel log finale che possiamo ricavare, troviamo tutte le componenti nascoste dei vari rootkit.

Anche se questa volta Gmer ha faticato contro questi rootkit, rimane sempre uno dei più completi e affidabili, anche per la possibilità di generare un log molto dettagliato, non di facile interpretazione però, quindi affidatevi a degli esperti per la sua analisi.

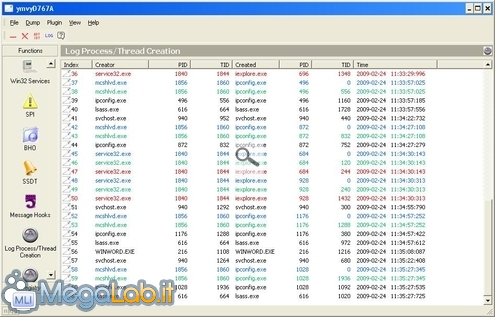

Ice sword

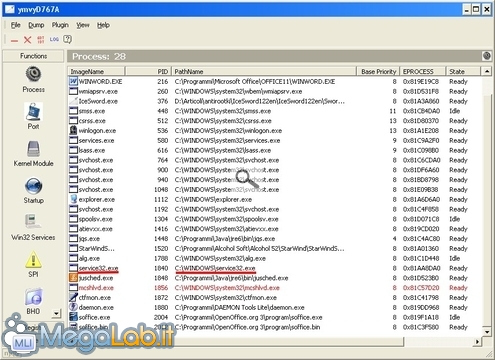

Ice sword non richiede installazione, si può scaricare questo indirizzo ed è compatibile solo con Windows XP.

L'eseguibile è da rinominare per poterlo usare, da subito un errore ma dopo si avvia.

Visualizza in rosso solo uno dei processi rootkit, l'altro è presente ma non evidenziato.

Dei due servizi rootkit invece nessuna traccia.

Interessante anche il Log Process dove vengono registrate tutte le attività fatte dai vari programmi e si vede che i due rootkit tentano più volte di eseguire alcune operazioni.

Programma piuttosto interessante, dispone anche di una versione per Vista, che però sul mio computer non si avvia. Tra le altre funzioni da segnalare, spiccano un file manager ed un editor del registro incorporato.

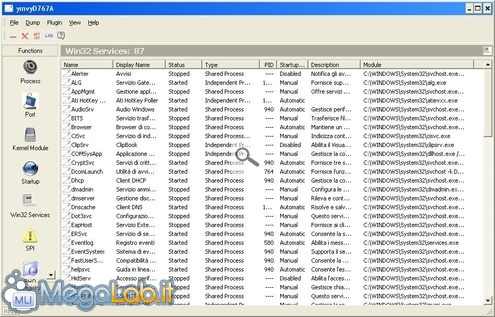

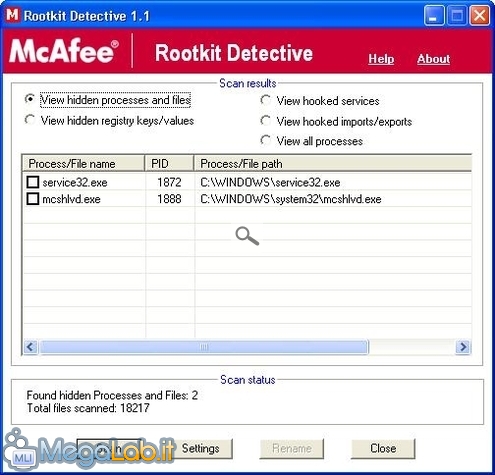

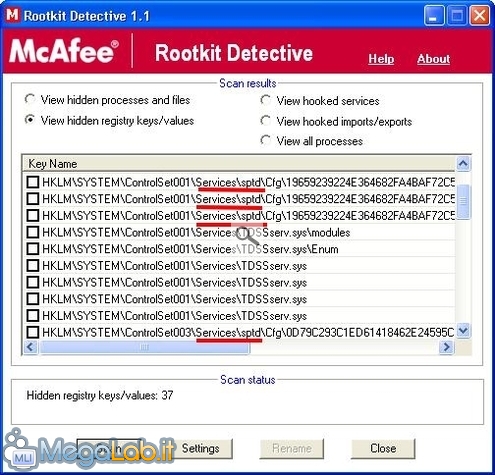

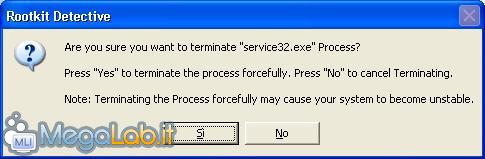

McAfee

Non richiede installazione, si può scaricare da questo indirizzo e il file deve essere rinominato per poterlo eseguire.

Funziona solo su Windows 2000 e XP, non compatibile con Vista.

Rileva i due processi rootkit.

Si può provare a terminare il processo infetto, anche se avvisano che potrebbe causare delle instabilità al sistema operativo.

Anche i servizi vengono visti, anche se con qualche cosa di troppo visto che sptd è un servizio di DAEMON Tools.

Negli altri campi, View hooked sevices, Viev hooked imports/export e View all process, vengono indicati altri dati ma che non erano per me significativi.

Rimozione solo parziale, rimangono attivi i due servizi.

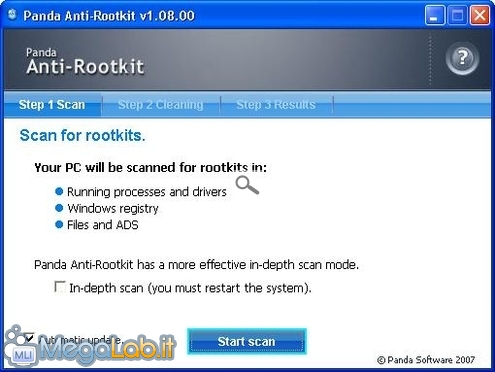

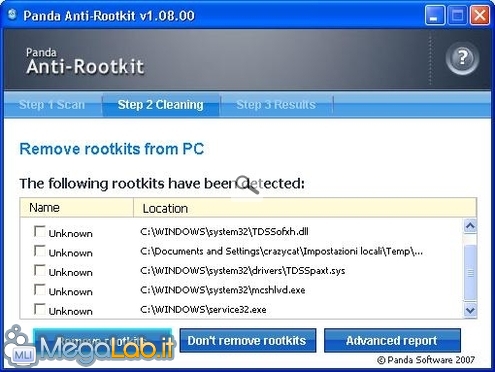

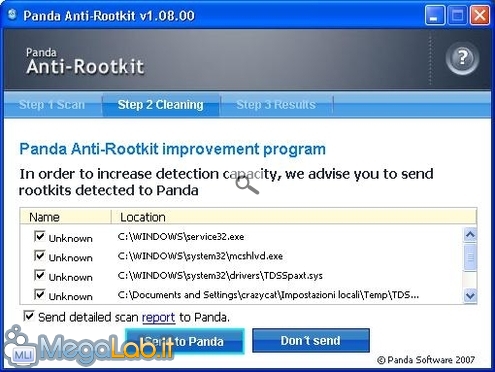

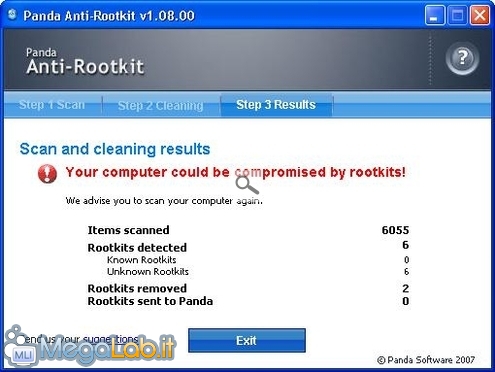

Panda

Panda anti-rootkit non richiede installazione, bisogna rinominarlo perché funzioni. Non funziona su Windows Vista.

Riesce a riconoscere tutte le componenti rootkit e richiede un riavvio per completare la rimozione.

Peccato che la rimozione sia solo parziale.

I file infetti trovati possono essere spediti ai laboratori Panda per un'ulteriore analisi.

Dei sei rootkit individuati, solo due sono stati estirpati.

I due servizi sono ancora attivi.

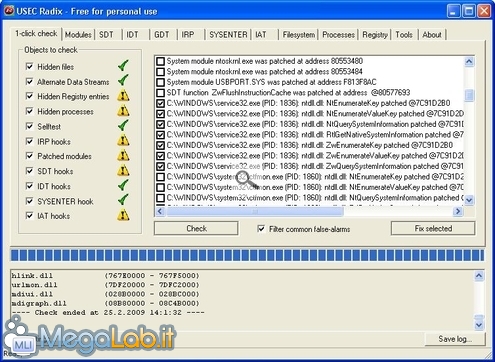

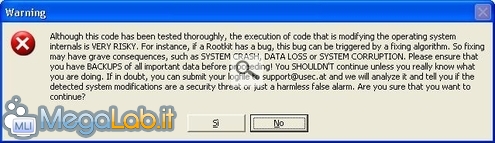

Radix

Non richiede installazione, non funziona su Windows Vista, è freeware solo per i privati e richiede una donazione all'avvio. Lo si può scaricare da questo indirizzo.

Avvisano chiaramente che la scansione potrebbe produrre delle false rilevazioni e che la rimozione di qualche chiave di registro sbagliata potrebbe causare anche gravi problemi al computer.

Se si selezionano tutti gli Object to check, la scansione diventa molto lunga e vengono segnalate anche molte cose non infette.

Altri avvisi piuttosto allarmanti di possibili perdite di dati o blocchi in caso di rimozioni errate.

Nessun avviso di fine pulizia e solo un problema è stato rimosso.

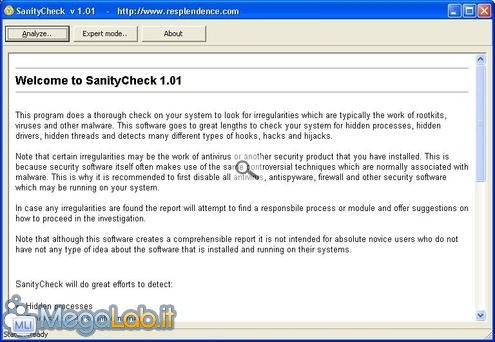

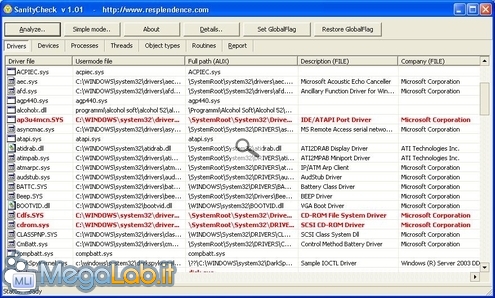

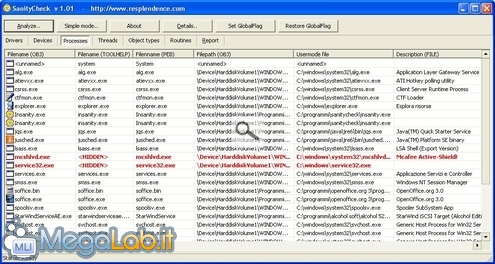

Rootkit analizer Sanity Check

Sanity check, deve essere installato e bisogna rinominare l'eseguibile del programma altrimenti si blocca. Funziona anche su Windows Vista.

Nei Driver su Windows XP ha segnalato moltissime cose regolari in rosso, su Vista invece tutto normale.

Andiamo meglio con i processi dove individua i due processi nascosti.

Poco utile e abbastanza confuso.

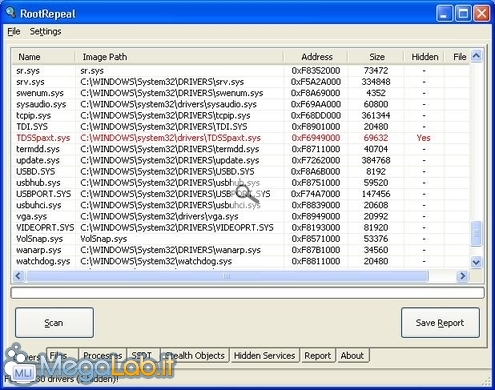

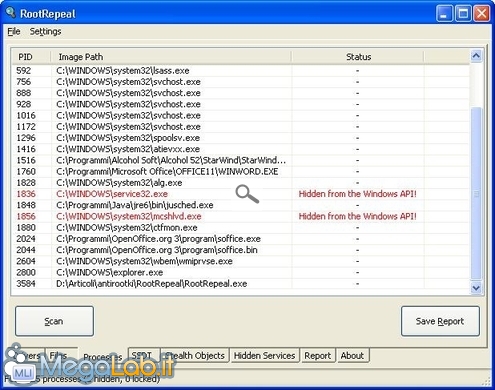

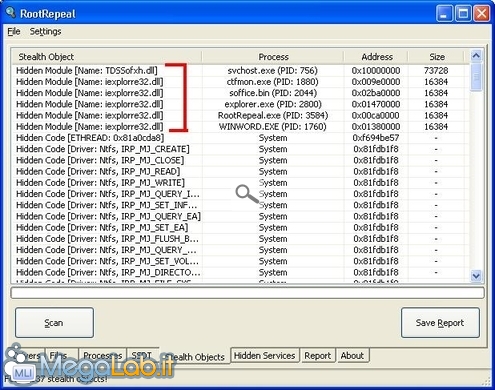

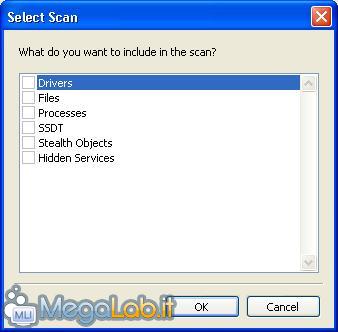

Rootrepeal

Rootrepeal è un programma ancora in fase beta, non richiede installazione e funziona anche su Windows Vista.

Suddiviso per sezioni, bisogna ripetere le scansioni ogni gruppo.

Anche qui indica in rosso i problemi trovati.

Trovati anche i due processi nascosti.

Meno chiari gli Stealth Objects, dove non evidenzia niente e solo le prime componenti sono collegate ai rootkit.

Ottimo anche con i due servizi nascosti.

Report personalizzabile per sezioni.

Programma molto interessante.

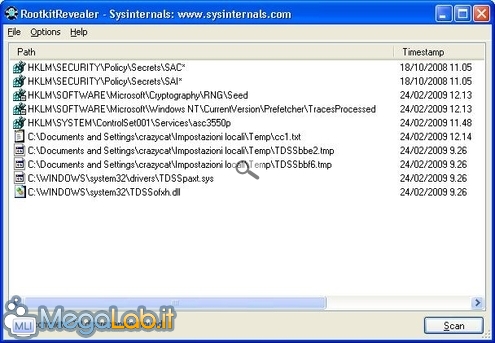

Rootkit revealer

Eseguibile da rinominare per poterlo usare, ha visto solo alcune cose e mancano completamente i processi rootkit. Si può scaricare da questo indirizzo e non funziona su Vista.Rootkit unhooker

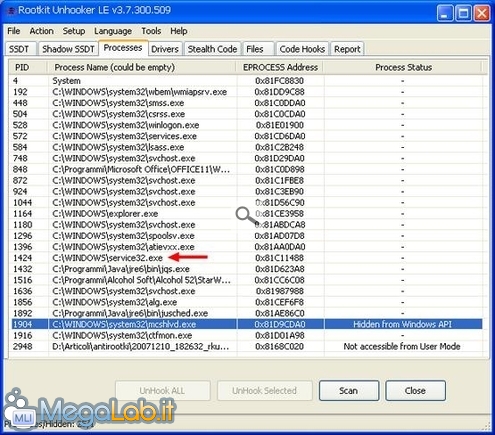

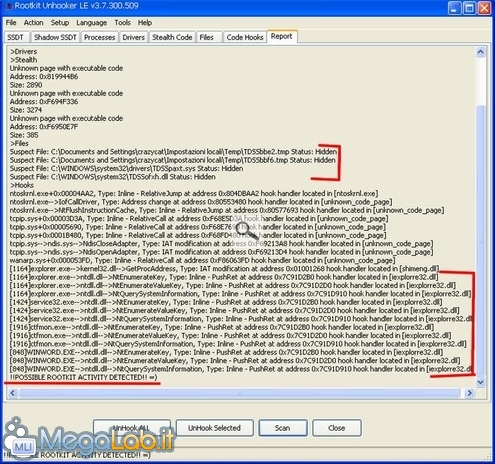

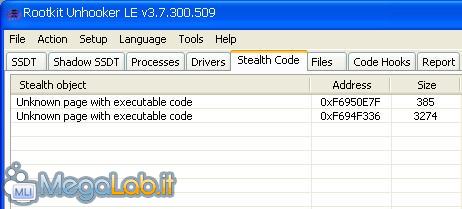

Il programma è scaricabile da questo indirizzo, non richiede installazione e non funziona sotto Windows Vista.

Nei processi è indicato il service32.exe ma non viene segnalato come Hidden from Windows API.

Degli Stealth Code abbastanza indecifrabili.

Creazione di un Report finale piuttosto lento e di difficile interpretazione.

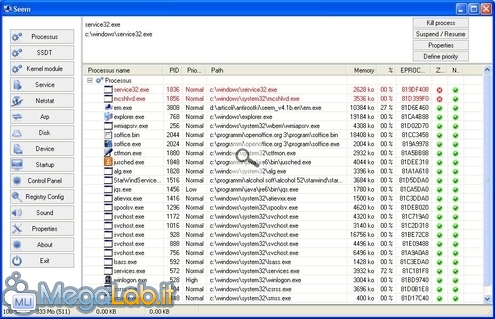

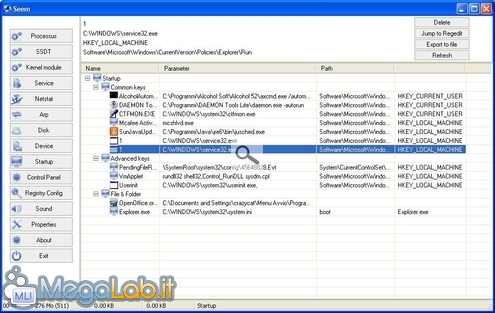

Seem

Programma standalone scaricabile da questo indirizzo deve essere rinominato per poter funzionare, non compatibile con Windows Vista.

Trova bene le varie componenti rootkit e le evidenzia in rosso.

È una sorta di suite perché permette di fare anche tante altre operazioni, come gestione dei programmi in avvio, avvio degli applicativi del pannello di controllo, gestione servizi e driver.

Molto completo, peccato che manchi una versione per Vista.

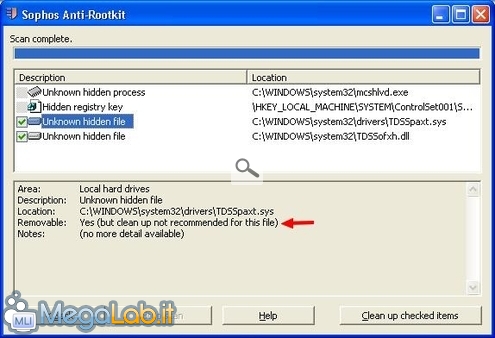

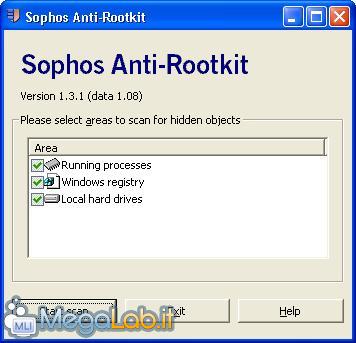

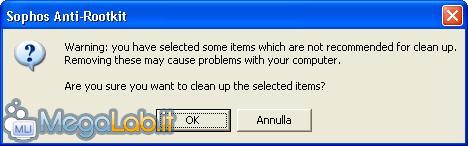

Sophos

Una volta scaricato da questo indirizzo, bisogna installarlo per poterlo utilizzare, non funziona su Windows Vista.

Controlla i processi attivi, il registro di Windows e i dischi fissi.

Dei quattro problemi che rileva se ne possono selezionare solo due per la rimozione.

Ed uno di questi raccomanda anche di non toglierlo.

Non ha rimosso niente

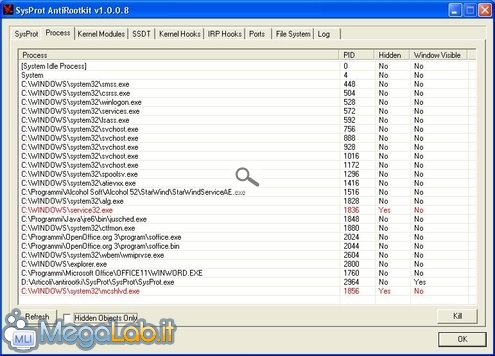

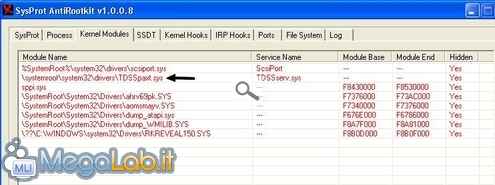

Sysprot

Scaricate il programma da questo indirizzo, non richiede installazione, non funziona sotto Windows Vista.

Mostra i due processi rootkit in rosso.

Di tutti i driver indicati in rosso, solo uno è un vero rootkit.

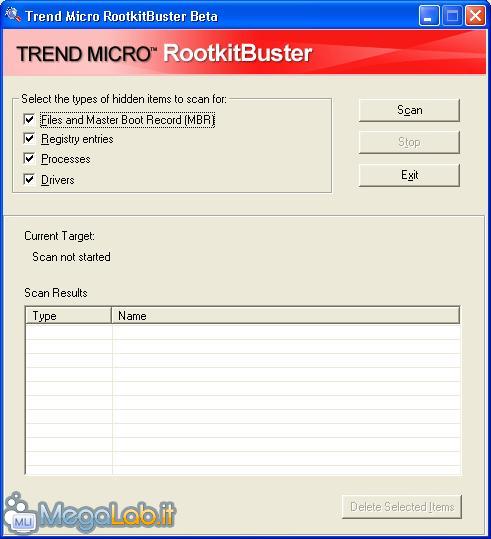

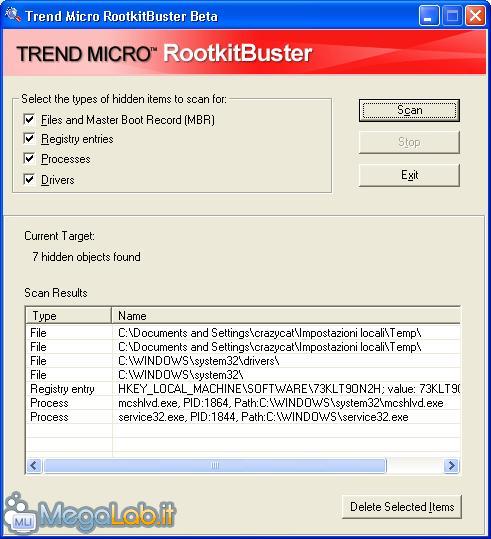

Trend Micro Rootkit Buster

Non richiede installazione e deve essere rinominato per avviarlo. Funziona anche con Windows Vista, XP e 2000, si può scaricare da questo indirizzo.

Bisogna selezionare le varie cose trovate, anche se indica come File alcune cartelle e manca il nome del vero rootkit.

Dopo il riavvio nessun avviso di finita o tentata rimozione, è tutto ancora presente.

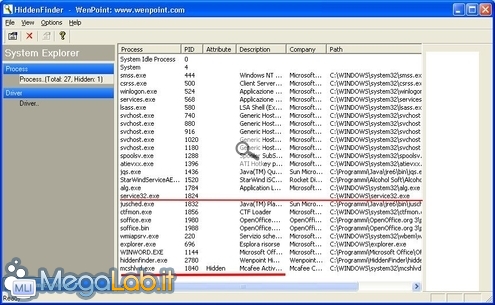

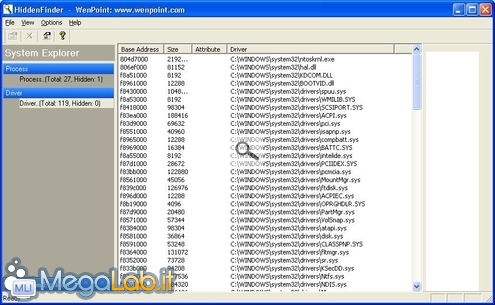

Hidden finder

Per concludere l'unico programma a pagamento di cui è possibile scaricare una versione trial di prova. Funziona solo su Windows 2000 e XP e bisogna installarlo.

Solo un processo Hidden identificato, l'altro è visto ma non segnalato.

Nessuna rilevazione nei driver.

Darkspy

Darkspy è compatibile solo con Windows XP, non funziona su Windows Vista. Non richiede installazione ma devo rinominare l'eseguibile per poterlo avviare, peccato che dopo pochi secondi ci sia una schermata blu e un blocco del computer.

Non giudicabile.

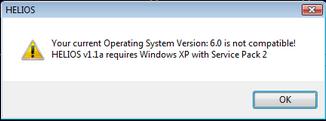

Helios

Helios non richiede installazione ma su Windows XP SP3 segnala subito errore.

Provandolo poi su Vista visualizza il messaggio che richiede al massimo Windows XP SP2.

Software ormai obsoleto.

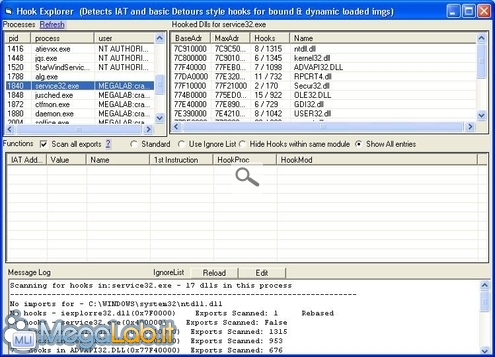

Hook explorer

Hook explorer vede solo uno dei processi rootkit, ma i dati proposti sono decisamente di difficile lettura.

Conclusioni

Tra i tanti effetti collaterali di questi rootkit vi è la comparsa nel computer di altri malware, solitamente scaricati da siti di hosting dati o botnet create per diffondere ulteriori infezioni.

Senza nemmeno essere collegato ad Internet mi si erano creati degli autorun.inf che mandavano in esecuzione un file, contenuto nella cartella resycled, ad ogni avvio del PC, nel cestino invece si trovava un altro file eseguibile (indicato nella schermata di sinistra) avviato sempre tramite autorun.inf.

Questi malware, come quelli che avrei scaricato se fossi stato collegato ad Internet, non possono essere rilevati dai programmi antirootkit che ho utilizzato per la prova, ma devono essere eliminati tramite un programma antivirus, o qualche tool specifico.

Quindi, una volta individuato e rimosso il rootkit, eseguite sempre una scansione completa con il vostro programma antivirus per trovare eventuali altri malware.

La maggior parte dei programmi antirootkit che ho provato, rilevano solo i sintomi di un problema nascosto, ma non sono predisposti per rimuoverlo e, come abbiamo visto, quelli in grado di eliminare le componenti rootkit, molto spesso, non ci riescono.

Il metodo migliore per la rimozione completa, continua a rimanere The Avenger con l'adeguato script che deve essere preparato da utenti esperti: non mettetevi a creare script casuali, o presi da infezioni simili alla vostra che trovate su Internet, perché potreste creare gravi problemi al vostro computer.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati