Il worm Bagle: nuova infezione e metodi di rimozione

Sono ormai molti anni che il worm Bagle ci tormenta, spargendo periodicamente la sua infezione attraverso le reti del P2P.

Le basi e i metodi dell'infezione sono rimaste sempre più o meno le stesse. Cambia il nome dei file infetti, c'è qualche nuova funzione di Windows disabilitata, sono invece molto cambiati i metodi per rimuovere l'infezione, i creatori del virus si sono fatti sempre più furbi arrivando a disabilitare, o danneggiare, tutti i software di protezione (firewall, antivirus, antispyware) e i vari tool utilizzati per scoprire e rimuovere il virus (come HijackThis, Gmer, The avenger).

La nuova variante del famigerato virus Bagle, che si diffonde in questi primi giorni dell'anno attraverso le reti del P2P, presenta qualche novità rispetto alle versioni che avevo visto in precedenza, un nuovo file eseguibile winupgro.exe che avvia l'attacco ed esegue le funzioni di downloader per il resto del malware che compone l'infezione, un doppio driver, srosa.sys e srosa2.sys, e in generale una maggiore difficoltà nella rimozione.

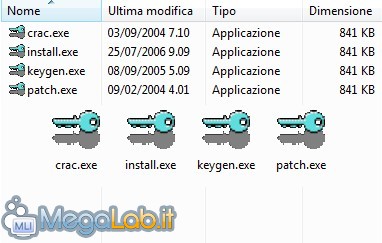

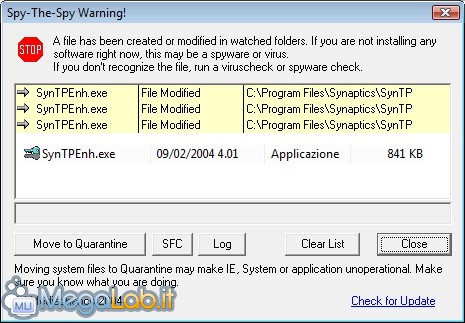

Quelli che vedete nella foto sono alcuni esempi dei file che avviano l'infezione, la data e il nome del file cambiano, la dimensione è di 841 kB e l'icona è quella di una chiave con la sua ombra appena più sotto.

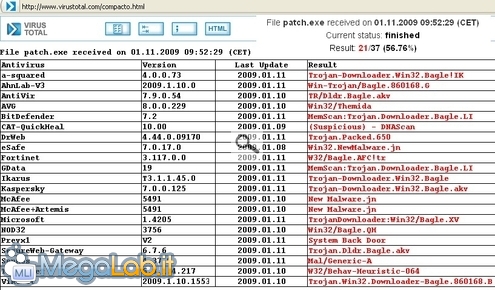

Il file che avvia l'infezione non viene ancora riconosciuto da tutti gli antivirus.

L'infezione

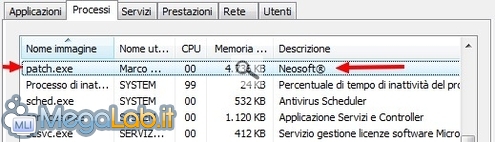

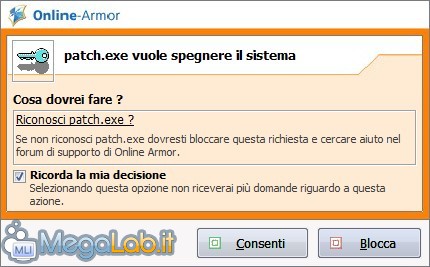

Diamo il via all'infezione lanciando uno dei file visti, io ho usato patch.exe e crac.exe, ma il risultato è lo stesso.

Viene attaccato uno dei file in esecuzione automatica e il virus ne prende il posto in modo da potersi avviare ad ogni accensione del computer. Lo si può riconoscere dalle dimensioni del file e dall'icona che sono sempre le stesse del file che avvia l'infezione.

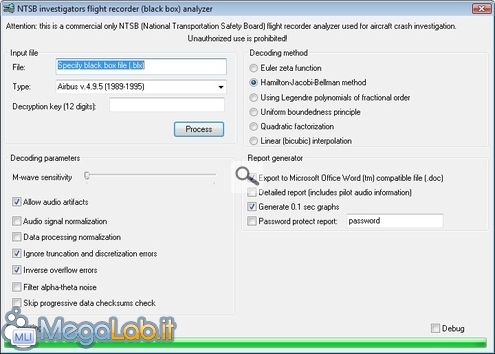

Contemporaneamente si apre questa strana finestra del NTSB investigators flight recorder, spacciandosi per un software in grado di leggere le scatole nere degli aerei.

Il virus è già in azione nel vostro computer, anche se l'attività rootkit e quella di download dei malware deve ancora iniziare.

Anche se chiudete la schermata precedente, il worm rimane attivo nel Task Manager. Altra caratteristica per riconoscerlo è la descrizione Neosoft.

Il virus si occupa anche di riavviare il computer, e se non è presente un software Hips che vi avvisi, il riavvio avviene in maniera del tutto automatica.

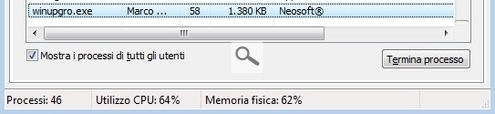

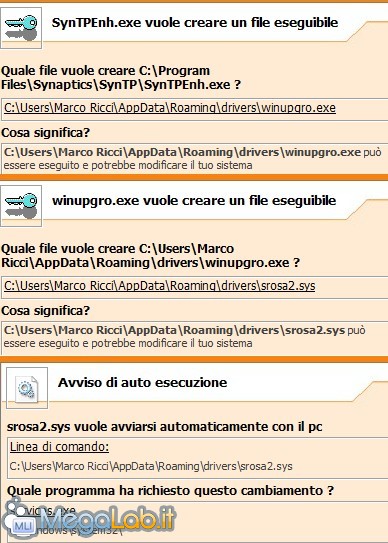

Dopo il riavvio, il file che ha dato il via all'infezione ne crea un altro, di nome winupgro.exe, all'interno della cartella del vostro account, il file winupgro.exe genera a sua volta il primo driver rootkit srosa2.sys.

A questo punto il rootkit è attivo e tutti i software di sicurezza sono disattivati o danneggiati.

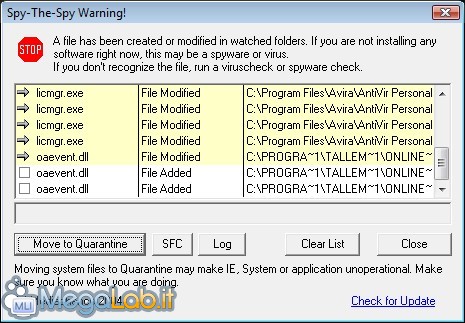

Dopo un altro riavvio del computer si vedono cambiare tutti i file della sicurezza in modo che vengano disabilitati.

L'attacco si vede anche negli avvisi di Comodo Firewall, che aveva preso il posto di Online armor, che segnala il tentativo di controllare Spywareterminator da parte di winupgro.exe e poi la sua disattivazione.

Stessa sorte anche per Avira Antivirus freeware.

Riguardo ad Avira ne avevo disattivato il controllo in tempo reale altrimenti avrebbe riconosciuto e bloccato subito il virus.

A questo punto il virus è pienamente attivo, il file è presente nel Task Manager e impiega parecchia CPU.

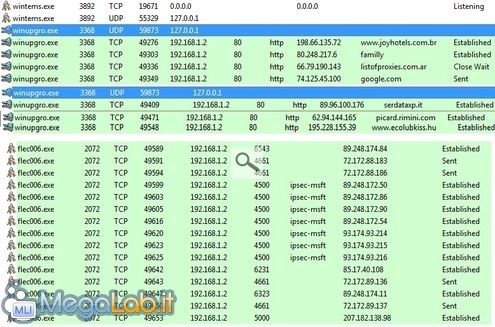

Se il collegamento ad Internet è aperto, cominciano i download di altri file infetti da numerosi siti Internet regolari, ma che nascondono dei malware al loro interno. Questi sono solo alcuni dei siti a cui si collega il worm.

Dopo parecchi minuti i download finiscono, il collegamento ad Internet e la CPU tornano normali e l'infezione è completa.

Rimozione

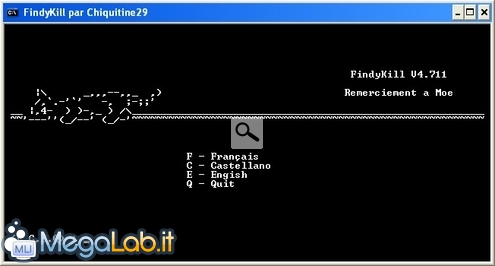

L'unico tool che si dimostra ancora quasi sempre funzionante, è Findykill, ora disponibile anche in inglese e scaricabile da questo indirizzo (selezionate uno dei due indirizzi che trovate in Téléchargement).

Accettate le condizioni d'uso del programma, il resto dell'installazione non presenta richieste particolari.

Una volta installato il programma, avviatelo e premete E per selezionare l'inglese.

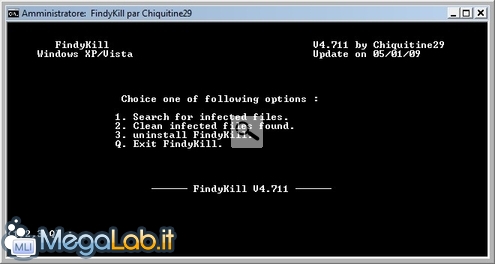

Nella schermata seguente con 1 potete fare una ricerca dei file infetti senza rimuoverli, con 2 c'è la ricerca ed eliminazione.

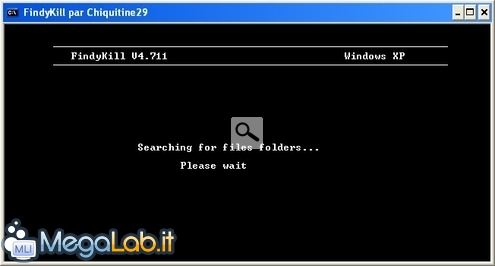

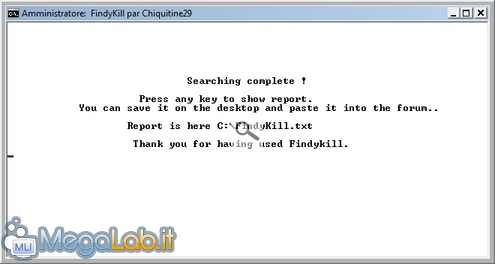

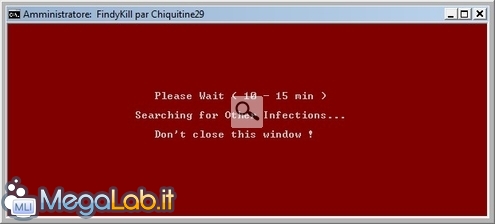

Se scegliete 1 attendete alcuni minuti mentre Findykill ricerca i file infetti.

Quando arrivate a questa schermata potete trovare il report dei file infetti, che sono ancora presenti nel vostro PC, in c:\Findykill.txt.

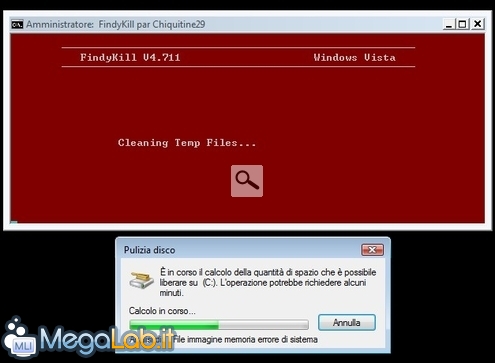

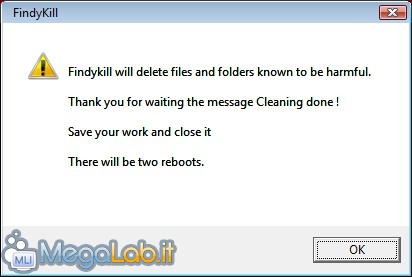

Se scegliete la voce 2 per fare la rimozione, vi appare l'avviso di attendere il messaggio di fine pulizia e che ci saranno un paio di riavvii del computer.

Al riavvio avevo qualche driver di Comodo firewall rovinato che mi bloccava l'avvio regolare del computer.

Sono riuscito a partire in modalità provvisoria, che funzionava, e rimuovere Comodo.

Dopo la rimozione di Comodo il computer si è avviato regolarmente ed è partita la pulizia da parte di Findykill.

Si sono allungati molto i tempi della pulizia, consiglio di scollegarsi da Internet, il virus non è ancora rimosso del tutto, siete ancora senza firewall e antivirus, ed è quindi meglio non dargli l'occasione di ricrearsi.

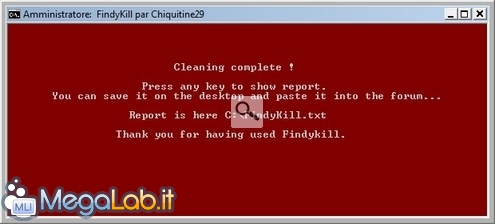

Quando ha finito potete consultare il report per l'avvenuta pulizia.

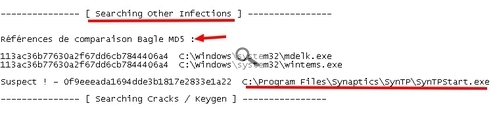

Una cosa molto importante da controllare nel log, oltre all'avvenuta rimozione dei file infetti, è la sezione Searching other Infections e vedere se trovate indicato il file che ha generato l'infezione che dovrebbe essere ancora presente nel vostro computer e che deve essere rimosso manualmente, oppure utilizzando qualche altro tool i quali ora dovrebbero aver ripreso a funzionare.

Uso sempre il condizionale perché le varianti del virus sono ormai tante e i comportamenti potrebbero essere diversi da caso a caso, anche se l'infezione rimane abbastanza simile.

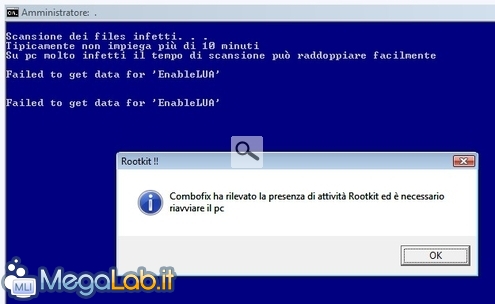

Non riavviate il computer a questo punto, parti del worm potrebbero essere ancora presenti e ridare il via ad una nuova infezione, ma eseguite una scansione con Kaspersky removal tool o con ComboFix che ha sempre individuato il file infetto mancante (dopo che è stata rimossa la componente rootkit).

Fatto questo potete scaricare nuovamente i file di installazione dei vostri programmi di sicurezza, e reinstallarli. Se avevate già tentato di usarli quando il virus era attivo eseguitene nuovamente il download.

Gli altri tool

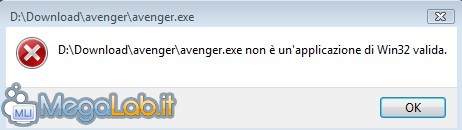

Avenger e Gmer non funzionano più. Il messaggio di applicazione non valida è tipico anche per i software di sicurezza o per i programmi di installazione degli stessi quando vengono danneggiati dal virus.

Otmoveit3, da quello che ci segnalate e anche dalle prove che ho fatto io, rimuove solo parzialmente l'infezione.

ComboFix, sempre in base a quello che ci segnalate, non sempre funziona. Io l'ho usato per completare la rimozione del virus dopo l'eliminazione delle componenti rootkit.

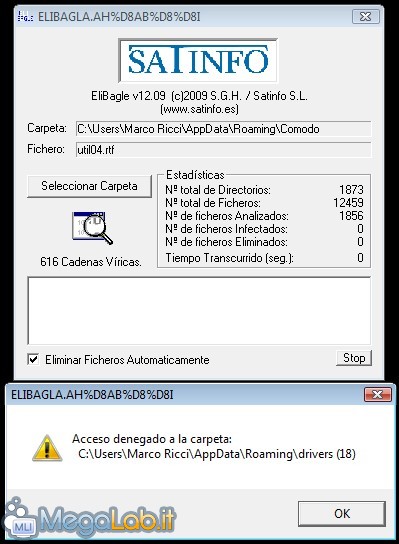

Elibagla, su Windows Vista, ha dei problemi nell'accedere ad alcune cartelle tra cui proprio quelle che contengono il virus. La rimozione è quindi abbastanza parziale.

Come tool alternativi, se non funziona niente di quelli visti in precedenza, c'è l'Avira rescue CD oppure il MegaLabcd utility e la rimozione manuale dei file infetti e delle chiavi di registro create dal virus.

Alcuni dei file infetti che fanno parte della nuova versione di Bagle sono questi (la lista è provvisoria e non tutti i file potrebbero essere presenti):

Dalla lista dei file infetti manca quello che vi ho detto di cercare nel report di Findykill nella sezione Searching other Infections e che dovete individuare e rimuovere manualmente voi.

%SystemRoot% corrisponde alla cartella dove avete installato Windows, diciamo quindi C:\Windows

%appdata% corrisponde alla cartella C:\Users\VostroAccount\AppData\Roaming con Windows Vista, mentre in Windows XP è la cartella C:\Documents and Settings\VostroAccount\Dati applicazioni.

Qui ci sono le chiavi di registro da eliminare. Con alcune, soprattutto quelle dei due driver rootkit, potreste avere dei problemi nella rimozione.

Come ho detto la lista è provvisoria, cercherò di tenerla aggiornata quando ci saranno novità.

Se fino a ieri era necessario riavviare manualmente servizi, o effettuare manualmente modifiche al registro per rimediare ai danni effettuati dal Trojan/Worm bagle, oggi, grazie a Bagle Restore, basta un clic per rimettere le cose a posto.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati