Se eravate in cerca di un codec per la corretta visualizzazione dei vostri contenuti multimediali, e avete il sospetto di aver installato un programma nocivo, o comunque nulla di utile, è allora probabile che vi siate imbattuti nel rinomato Trojan Zlob, che si diffonde appunto fingendosi un programma ausiliario, necessario alla corretta visualizzazione di alcuni contenti multimediali (codec).

Aggiornato alla nuova variante del trojan

Sintomi

I sintomi sono pressappoco i seguenti:

- L'impossibilità di accesso ad alcuni servizi fondamentali di Windows, il quale restituisce un messaggio d'errore, che notifica l'avvenuta disabilitazione dei predetti servizi da parte dell'amministratore del sistema; naturalmente è opera del trojan

- La comparsa di una nuova directory nella cartella Programmi di nome MediaSupplyCodec

- La presenza di file con nomi "bizzarri" nel sistema infetto

- Il dirottamento della navigazione su siti che spacciamo Rogue-Antivirus

- La presenza di toolbar aggiuntive che non avete mai installato

- Numerose segnalazioni da parte del vostro antivirus

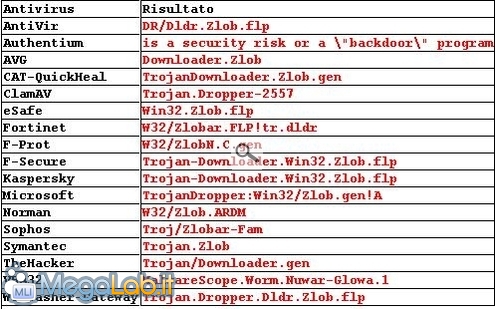

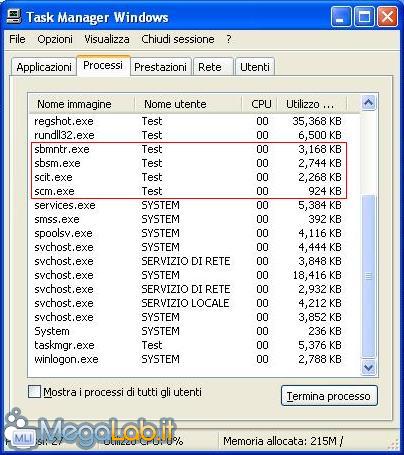

Identificazione del Trojan

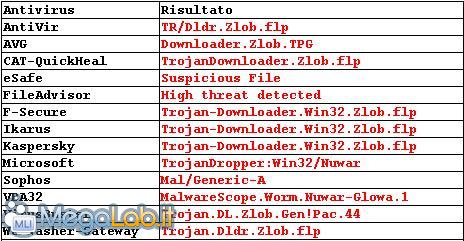

Di seguito riportiamo le analisi dei file più importanti dell'infezione al momento della stesura dell'articolo:

Analizzato su VirusTotal.com il file che ha dato origine all'infezione

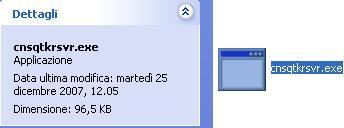

Analizzato su VirusTotal.com il file cnsqtkrsvr.exe

Analisi del Trojan

La struttura del trojan non è particolarmente complessa. L'infezione, infatti, è composta solamente da pochi e semplici file, che però non sono eliminabili con i metodi "tradizionali". Bisogna quindi adottare alcuni programmi che siano in grado di procedere alla completa eliminazione del Trojan e di tutti i suoi componenti.

Al momento dell'installazione del codec, il trojan crea la cartella MediaSupplyCodec, residente in C: \Programmi, e all'interno di essa crea alcuni file, la gran parte dei quali verrà presto eliminata.

- cnsqtkrsvr.exe

- install.ico

- imex.bat

Il file cnsqtkrsvr.exe guida tutta l'infezione. Infatti, si tratta del file che verrà eseguito a ogni avvio.

Il file install.ico è l'icona dell'installer del codec fasullo. Di per sé non è nocivo.

Il file imex.bat dà origine all'infezione; esso, infatti, amministra l'installazione dell'infezione.

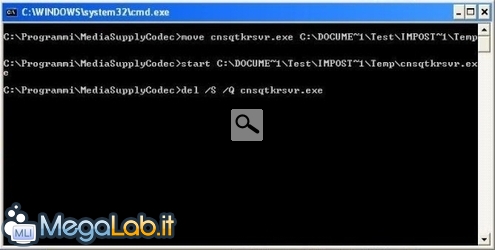

L'ultimo file visto, imex.bat, esegue le seguenti operazioni:

- Copia il file cnsqtkrsvr.exe dalla cartella in cui risiedeva (MediaSupplyCodec) nei file temporanei dell'utente infetto (C: \Documents and Settings\%User%\Impostazioni Locali\Temp), lo elimina dal percorso di origine e quindi lo avvia dal percorso in cui lo ha copiato.

- Elimina il file che ha creato l'infezione, rimuovendo quindi il file imex.bat dalla cartella creata in Programmi.

La cartella usata come tramite per l'infezione rimane, dopo poco tempo, spoglia; vi si trova, infatti, solamente il file icona (install.ico), il che non desta nell'utente alcun sospetto. Anche visualizzando i file nascosti e di sistema, i risultati non cambiano, poiché i file nocivi sono stati spostati.

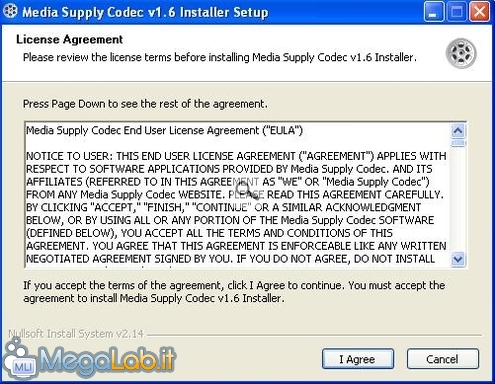

L'installazione

L'installazione del codec avviene in modo del tutto legittimo. Al suo avvio si presenta la richiesta di adesione alla sua licenza, simile alla seguente:

La licenza è comunque chiara e lecita. Infatti, al punto 8.1, essa dichiara che l'uso del codec è a nostro rischio e pericolo:

8.1. No Warranty; Disclaimer. YOUR USE OF THE Media Supply Codec SOFTWARE IS AT YOUR SOLE RISK.

Dopo la visualizzazione della licenza, nel caso in cui essa venga accettata, il programma installa i suoi file e i suoi componenti, facendosi passare realmente per un codec; visualizza quindi, per un istante, una prompt DOS, con cui notifica le operazioni eseguite, ma subito scompare. Immortalata, però, si possono facilmente distinguere le operazioni sopra citate:

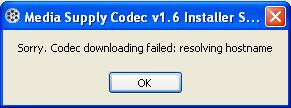

Al termine della sua installazione, il fasullo codec visualizza naturalmente un messaggio di errore, notificando che l'installazione non è andata a buon fine. In realtà il malware è ormai pienamente installato nel nostro computer:

Già prima del riavvio della macchina infettata, il trojan è in piena esecuzione, facilmente identificabile dallo strano nome del file avviato:

![]()

Le seguenti operazioni potranno essere compiute dal trojan solo collegandosi a server remoti, quindi solamente se sul computer è presente una connessione alla rete esterna; in caso contrario, l'infezione si ferma al precedente punto.

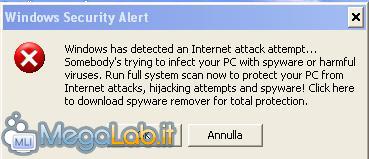

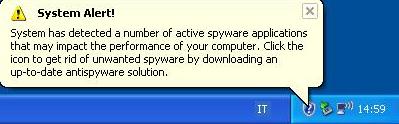

Nelle ultime versioni, il trojan, essendo di tipo Downloader, funziona anche da presupposto per il download di altri software nocivi. Precisamente, induce l'utente infetto a scaricare Rogue-Antivirus. Il malware, infatti, cerca di convincere l'utente a scaricare il proprio software, facendogli credere che il programma sia capace di rimuovere ogni tipo di infezione a pagamento; naturalmente, è tutto falso. Raccomando quindi di negare l'installazione.

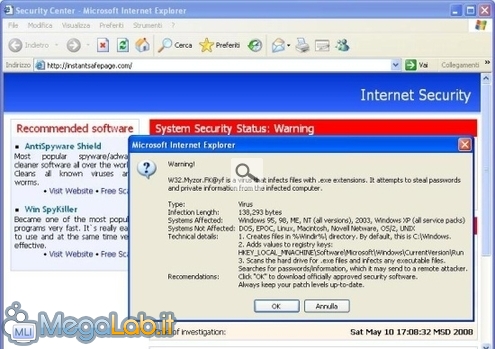

La navigazione del browser viene inoltre dirottata su siti che offrono il suddetto tipo di "servizio", visualizzando alle volte un pop-up allarmante all'interno del browser, simile a questo:

L'homepage viene redirezionata su siti commerciali della natura appena vista, come softwareferral.com.

Installa quindi una toolbar che si inietta nel browser, il cui file risiede nella root di sistema (cioè C: \Windows).

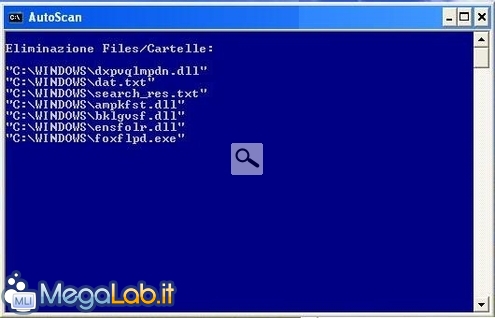

Nella root di sistema aggiunge inoltre i seguenti file:

Ampkfst.dll, che si inietta nelle dll eseguite all'avvio del sistema da explorer.exe (ShellServiceObjectDelayLoad)

Bklgvsf.dll, che si inietta nella stessa area del precedente file visto

Dxpvlmpdn.dll, che si inietta come BHO (Browser Helper Objects)

Foxflpd.exe, residente nella root di sistema e parte dell'infezione

Sa53XXEd.exe, anch'esso residente nella root di sistema e componente dell'infezione

Vengono poi creati numerosi file .job, che eseguiranno a ogni boot del sistema il file sa32XXEd.exe

Nella root di sistema vengono infine creati 2 file di testo, di nome dat.txt e search_res.txt, che memorizzeranno rispettivamente gli indirizzi web visitati e le ricerche effettuate in Internet con i motori di ricerca. Queste informazioni verranno poi inviate a persone interessate a catturare il nostro interesse, che ci offriranno prodotti inerenti al genere dei siti web da noi più visitati. Una specie di KeyLogger quindi.

![]()

Guida alla rimozione

La rimozione del trojan avviene, come già specificato in precedenza, in maniera piuttosto semplice; è necessario però utilizzare alcuni tool di rimozione, che siano in grado di eliminare anche le tracce più nascoste del malware. Analizziamoli.

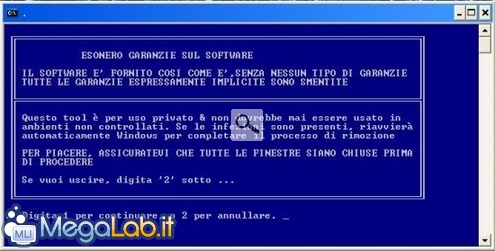

ComboFix

È possibile scaricare ComboFix da questa pagina.

Avviamolo quindi con un doppio clic sul file eseguibile appena scaricato; sarà necessario attendere qualche secondo, prima che il programma sia operativo. Si presenterà quindi la licenza:

Accettiamola e proseguiamo con la pulizia (se, mentre ComboFix sta lavorando, vi dovessero scomparire le icone sul desktop e la barra delle applicazioni, non è nulla di cui preoccuparsi).

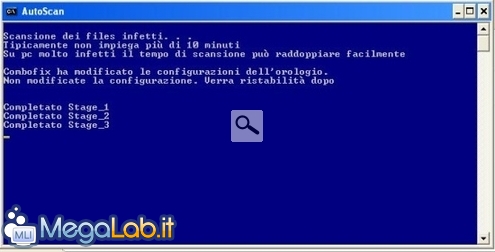

Alla fine, quando ComboFix avrà individuato i file infetti, visualizzerà una finestra simile alla seguente, nella quale mostrerà i file eliminati:

Successivamente, il programma stesso aprirà un file di testo denominato ComboFix.txt, nel quale sono contenute tutte le operazioni di rimozione effettuate, ed eseguirà un backup dei file eliminati, che saranno poi disponibili in C: \QooBox.

Rimozione Manuale

Per chi volesse addentrarsi nella rimozione manuale, mi accingo a spiegarne l'esecuzione. Faccio presente anche che la rimozione manuale si è rivelata più efficace di quella automatica, in quanto, grazie alla prima, è possibile rimuovere anche le tracce più nascoste del trojan.

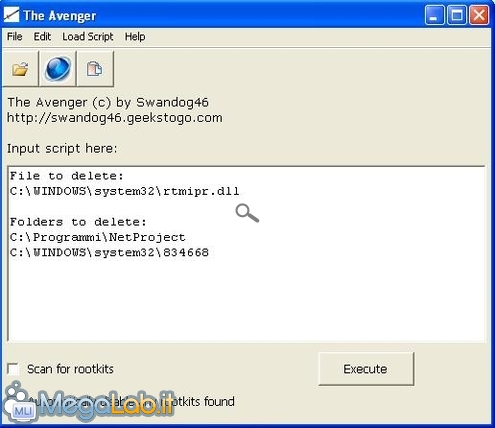

Scarichiamo The Avenger ed estraiamolo in una cartella a scelta.

Apriamolo, eseguendo il file avenger.exe.

Spuntiamo l'opzione Input Script Manually.

Scegliamo l'immagine di una lente a lato e incolliamo queste righe nella box bianca, che nel frattempo si sarà aperta:

Ricordiamoci di sostituire la dicitura %User% con il nome del nostro utente.

Adesso dobbiamo cliccare su Done, in basso nella box.

Selezioniamo il semaforino in alto a destra.

Rispondiamo di Si alle due domande di The Avenger.

Adesso il computer dovrebbe riavviarsi; se così non fosse, riavviamolo noi manualmente (Start --> Spegni Computer --> Riavvia).

Nuova variante 17-04-08

A oggi l'infezione è radicalmente cambiata. I file infetti che costituiscono l'infezione sono raddoppiati cambiando nome, ma rimanendo per la maggior parte adware/spyware. I sintomi rimangono comunque i medesimi.

I nomi dei file infetti potrebbero cambiare a seconda della variante del virus che avete contratto.

In Windows\System32 vengono creati due file: un eseguibile e una dll, che saranno eseguiti entrambi all'avvio del sistema:

- byXQgeEv.dll

- cfsxynmh.exe

Nella cartella di sistema Windows vengono creati 5 file, 1 eseguibile e 4 dll. Le dll saranno avviate, mentre l'eseguibile - classificato dagli antivirus come trojan - sarà utilizzato dall'infezione senza essere avviato automaticamente:

- dsktbwfe.dll

- nslbvxpgrno.dll

- ogxtsepr.dll

- sgoblxtm.dll

- spnkfwad.exe

Viene creata infine una cartella di nome casuale posta in Documents and Settings\All Users\Dati applicazioni, che conterrà un file eseguibile dello stesso nome della cartella. Anch'esso viene avviato automaticamente:

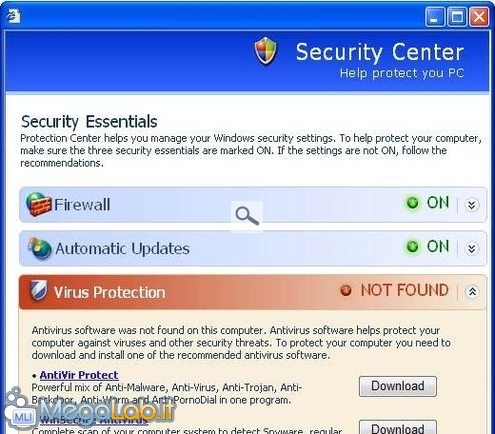

Il servizio Aggiornamenti Automatici viene terminato e disabilitato, per impedire al sistema di aggiornare i suoi componenti e di scaricare le ultime patch di sicurezza. Il centro di sicurezza, se attivato, notifica questa anomalia.

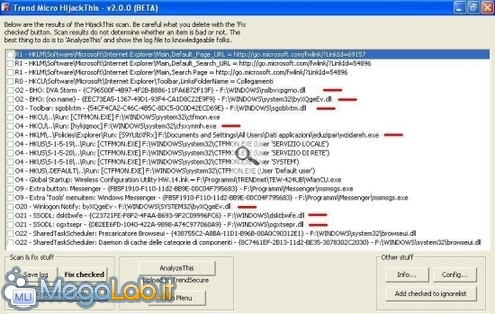

L'avvio viene "popolato" dalle numerose creazioni del trojan. Registra anche alcune dll come BHO (Browser Helper Object) e come toolbar nocive, e ne pone altre in avvio automatico. Di seguito i risultati di HijackThis su un sistema pulito:

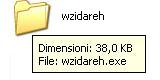

Analisi dei file infetti

Ragioni editoriali mi impediscono di mostrare le analisi di ogni singolo file. Ecco quindi le analisi dell'installer della nuova variante:

Rimozione

Per la rimozione è possibile utilizzare l'ottimo ed efficace ComboFix, o il segunte script con The Avenger:

Alla fine dello script, aggiungete il percorso del file infetto residente in Documents and Settings\All users

Nuova variante 10/05/2008

Ci troviamo nuovamente di fronte a una nuova variazione dell'infezione. Il malware si presenta sempre come un codec fasullo, e, appena eseguito, copia i componenti dell'infezione cancellando se stesso con un messaggio di errore come faceva nella precedente variante.

Piano piano quello che era un trojan sta diventando un trojan downloader sempre più agguerrito, che scarica vagonate di rogue antivirus che non dovrebbero fare altro che rimuovere l'infezione. In una mezz'ora di infezione sono riuscito a scaricare una decina di rogue antivirus, giusto per dare l'idea.

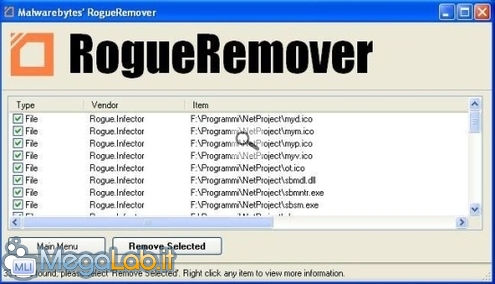

I componenti dell'infezione sono cambiati radicalmente, se prima la cartella creata in \Programmi si chiamava MediaSupplyCodec, ma soprattutto veniva svuotata in pochi secondi, adesso la cartella si chiama NetProject e comprende una buona parte dell'infezione. Non facciamoci trarre in inganno dai molti file icona presenti nella cartella, notiamo anche i file eseguibili e le dll:

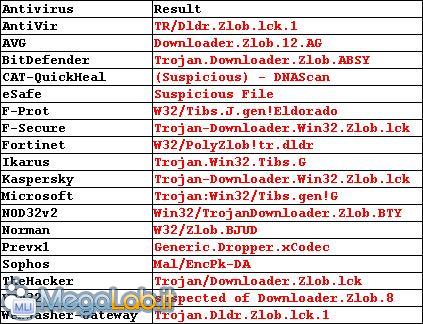

Sono questi i file che poi verranno eseguiti a ogni avvio del sistema tramite valori inseriti nel Registro Configurazione di Sistema. In realtà tutti i file della cartella sono infetti meno le icone, ma solamente i file scit.exe e sbmntr.exe saranno eseguiti all'avvio. Questi poi richiameranno anche i file scm.exe e sbsm.exe:

Le due dll contenute nella cartella NetProject verranno poi iniettate come BHO e come toolbar in Internet Explorer. Anche questo comportamento è volto a dirottare la navigazione su siti nocivi.

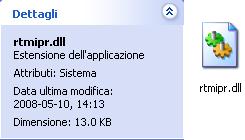

Nella cartella \Windows viene creato un solo file di nome rtmipr.dll settato come Di Sistema:

Questa è la dll che verrà eseguita all'avvio del sistema ed è la responsabile dei tanti avvisi di presunta infezione del computer come i seguenti:

Cliccando, si viene portati al download di VirusHeat

Viene creata una nuova cartella nominata 834668 in \Windows\System32 al cui interno viene posta una dll con il medesimo nome. La stessa dll poi verrà iniettata come BHO (Browser Helper Objects) e sarà responsabile della dirottazione su siti malevoli e di truffe.

La pagina iniziale e la pagina di ricerca di Internet Explorer vengono cambiate con una pagina che propone ancora falsi antivirus (Rogue antivirus):

Sul dekstop e nel menu Start vengono aggiunte due icone che riportano anch'esse al download di software nocivo:

Inoltre, in quest'ultima variante, il Task Manager non viene disabilitato.

Rimozione automatica

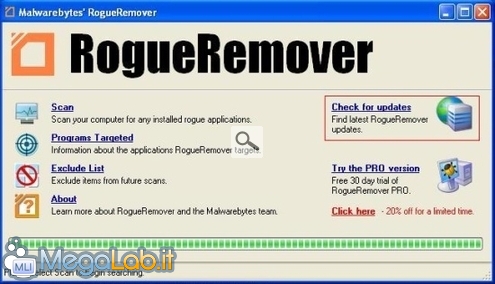

Per questa variante la rimozione automatica con RogueRemover si è rilevata la soluzione più efficace. Possiamo scaricare l'utility freeware da questo indirizzo.

Dopo averla installata ricordiamoci di aggiornare il database utilizzando la funzione Check for Updates disponibile nella parte destra dell'interfaccia principale:

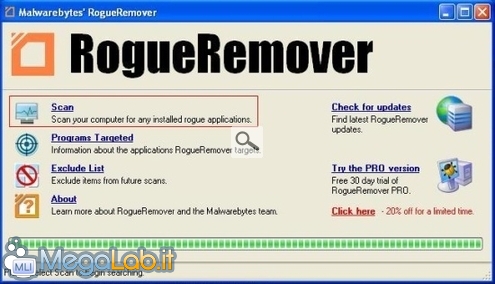

Quindi, iniziamo la scansione in cerca del trojan cliccando su Scan:

Rileverà il trojan in tutte le sue parti, alla fine della scansione dovrebbe venire fuori una finestra simile a questa:

Premiamo il pulsante Remove Selected accertndoci che tutte le voci rilevate siano state spuntate. Il software inizierà la rimozione e chiederà un riavvio del sistema per portarla a termine.

Anche ComboFix è riuscito a rimuovere quasi tutta l'infezione, ma rimanevano alcuni resti che Rogue Remover rilevava, proprio per questo consiglio l'uso di Rogue Remover per una pulizia accurata ed efficace.

Rimozione manuale

Anche per questa variante, per la rimozione manuale ci avvaleremo di The Avenger per eliminare i file, le cartelle e le chiavi di registro nocive.

Questo è lo script da utilizzare con The Avenger qualora voleste adottare la rimozione manuale:

Alla fine della rimozione manuale suggerisco comunque una scansione con RogueRemover per eliminare gli eventuali resti dell'infezione.

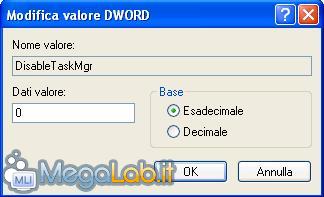

Riabilitiamo il Task Manager

Riabilitiamo ora il Task Manager disabilitato in precedenza dal trojan.

Aprite il menu Start --> Esegui... --> digitate regedit.

Portatevi quindi nella seguente chiave:

HKCU\Software\Microsoft\Windows\Current Version\Policies\System

Visualizzerete a sinistra il valore DisableTaskMgr.

![]()

Effettuate sopra di esso un doppio clic e modificatene il valore a 0.

Conclusioni

Sono più di una le varianti del Trojan presenti in rete, spacciate principalmente da siti illegali, offerenti keygen e seriali illeciti, nonché dai siti pornografici.

L'unico consiglio, per evitare di incappare in questi finti programmi, è quello di eseguire una scansione con il proprio antivirus e on-line ogni volta che si scarica qualcosa di sospetto o pericoloso.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati