Ecco un interessante "programmino", che si presenta come un valido aiuto nella rimozione dei malware e che risulta utile soprattutto per i meno esperti, considerate alcune delle sue capacità auto-diagnostiche.

Come noto, la lotta fra chi scrive e distribuisce virus & co e chi invece si affanna nel tentativo di prevenirne e curarne gli effetti si fa sempre più cruenta. Spesso, utenti alle prime armi restano "impantanati", quanto è proprio il loro software antivirus, per primo, ad alzare bandiera bianca (il che capita sempre più di frequente).

Pertanto, è necessario ricorrere ad una sempre più larga varietà di programmi, con cui contrastare i virus. Un programma nascente, ma che già dimostra una certa maturità (perlomeno nel progetto teorico) è RunScanner.

RunScanner non presenta nulla di eccezionalmente innovativo: si tratta di un ennesimo freeware, finalizzato al controllo delle zone critiche del PC, dove di solito i malware agiscono al fine di auto-garantirsi il funzionamento (in primis, il registro del sistema operativo). Molti sono i programmi che si sviluppano in simile maniera, primo fra tutti l'arcinoto HijackThis.

Ma la pecca di questi programmi sta nel loro difficile uso e nella relativa interpretazione dei risultati da essi forniti: non risulta certo facile, per chi non se ne intenda, interpretare log e report più o meno lunghi, dettagliati, e inoltre caratterizzati da un'elevata complessità tecnica.

Ed è proprio qui che vince RunScanner! Studiato per chi è alle prime armi, analizza a fondo il PC e offre diversi servizi per ottenere un'analisi abbastanza precisa e veloce dello stato del PC.

Funzionamento

Scarichiamo il programma dal sito ufficiale, che, tra l'altro, include molti strumenti utili per eseguire ricerche approfondite sui programmi in esecuzione sul PC, un forum dedicato e altre utility di vario genere.

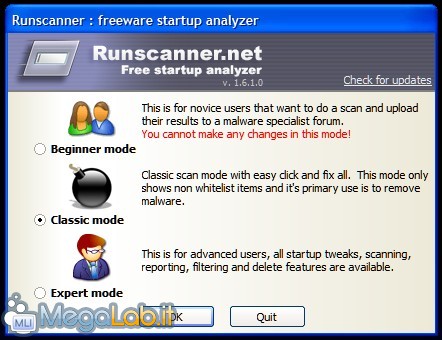

Una volta avviato, notiamo che ci presenta tre opzioni:

- Beginner Mode (Modalità principiante)

- Classic Mode (Modalità classica)

- Expert Mode (Modalità esperto)

Beginner e Classic Mode

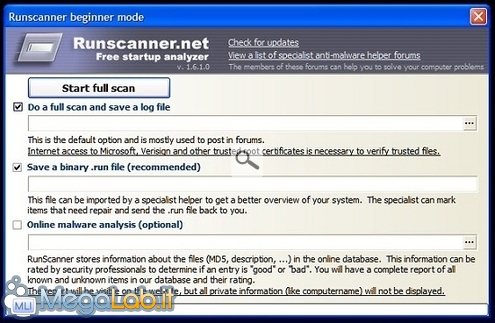

Scelta la prima opzione, il programma subito ci informa che essa ci consente di effettuare una scansione del PC e di inviarla istantaneamente al loro servizio di supporto. La schermata che si presenta è la seguente:

Vediamo tre campi, tutti relativi all'analisi e alle azioni da intraprendere dopo aver eseguito lo scan.

Do a full scan and save a log file

Questa opzione, obbligatoria, permette di salvare il rapporto in un file .log in una nostra cartella. Il file in questione, in effetti, è abbastanza corposo e dettagliato, non facilissimo da interpretare per utenti alle prime armi. L'opzione in esame è utile ogni volta che si presenta la necessità di far controllare lo stato del PC ad un esperto, ad esempio in un forum. Nel caso ciò non sia possibile, ecco quindi che ci viene in aiuto la seconda opzione.

Save a binary .run file

Un file .run è un tipico file di RunScanner. Per aprirlo, è necessaria la presenza del programma stesso. Esso contiene l'intero risultato dello scan, ma lo presenta in maniera diversa. Una volta aperto, infatti, RunScanner si avvia automaticamente in modalità classica.

Noteremo che, all'interno del programma appena avviatosi, sono già contenute tutte le informazioni del log, divise in gruppi.

- Hijack items

- Process killer

- Host file editor

- History/backups

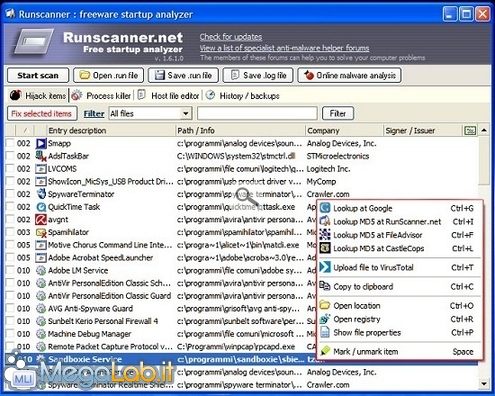

La prima opzione, Hijack items, raffigurata nell'immagine precedente, ci consente di agire direttamente sul registro di sistema. Essa riassume, in grafica meno spartana, la funzione del conosciuto HijackThis: analizza le aree critiche del registro, quelle dove solitamente i virus agiscono per garantirsi il funzionamento, e le raggruppa in categorie contrassegnate da un numero, in maniera assai simile a quanto fa HijackThis. Ci permette inoltre di eliminarle: basta contrassegnare il quadratino sulla loro sinistra e premere poi Fix selected items.

La novità più utile consiste nel fatto che, premendo col tasto destro su una delle voci, si apre un interessante menu a tendina (in rosso nella figura) con utili opzioni per controllare la voce selezionata su autorevoli siti Internet, ricercarla con Google oppure aprire il registro alla chiave relativa.

La seconda opzione, Process Killer, permette invece di lavorare con i processi al momento operativi. Presenta diversi pulsanti, che consentono di chiudere il processo selezionato, di riavviare istantaneamente il PC o di riavviare il processo explorer.exe, se si è dovuto chiuderlo. Inoltre, vi è un menu a tendina analogo al precedente.

L'opzione Host file editor ci mostra il file host, spesso vittima di modifiche da parte di virus, atte ad impedire di visualizzare alcuni siti Internet utili alla loro rimozione. Ci viene offerta la possibilità di modificare il file host o di riportarlo alla condizione standard.

L'ultima opzione History/backups consente di ripristinare alcune voci erroneamente cancellate col programma.

Online malware analysis

Questa opzione ci consente di inviare il nostro rapporto a un servizio di analisi automatica presente sul sito runscanner.net. Otterremo una pagina, dove gli elementi sicuramente infetti saranno segnati in rosso, quelli sani in bianco (non saranno quindi contrassegnati da alcun colore) e quelli di cui il database non trova corrispondenza in viola. Avremo inoltre a disposizione una serie di link per ogni eseguibile presente nel log, che ci condurrà alle pagine relative a quel processo, per confrontare il tutto con i file che abbiamo sul nostro computer.

Comunque è ovviamente consigliabile preferire un'analisi di un esperto in carne e ossa a questo servizio automatico, come ci avverte la stessa pagina di analisi.

Expert Mode

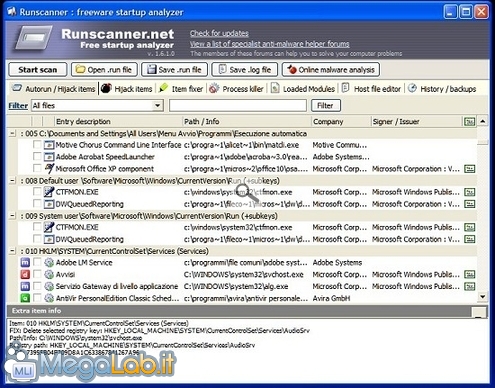

La modalità per esperti è strutturata in maniera assai simile alla precedente, ma contiene alcune opzioni in più rispetto alla modalità classica.

Le opzioni aggiuntive presenti sono:

- Autorun/Hijack items

- Item fixer

- Loaded Modules

La prima, Autorun/Hijack items, visualizzata parzialmente in figura, contiene l'intero file .log riproposto in elenco, corredato da numerose icone e didascalie inserite per aiutare l'utente a decifrare meglio il rapporto. Anche qui si ripropone l'utile menu a tendina delle modalità precedenti, e una voce, quando selezionata per l'eliminazione, viene inserita nell'opzione Item fixer, in cui potremo vedere tutte le voci selezionate nei vari campi, raccolte e pronte per l'"atto finale".

Per concludere, l'opzione Loaded Modules ci ripresenta tutti gli elementi presenti in memoria e quindi operativi, sia i processi, sia le relative dll utilizzate.

Il log

Il log come più volte ripetuto all'interno dell'articolo contiene tutte le informazioni riguardo le più delicate aree del registro vittime dei virus. Esso è suddiviso nelle solite categorie, così da distinguere più facilmente ed efficacemente tra loro le varie sezioni del registro. Passeremo in esame le categorie più significative:

000 General info

Vengono qui raccolte informazioni generiche riguardo il PC in uso (Lingua, Sistema Operativo, Versione di Internet Explorer, ecc)

001 Running processes

Essa contiene l'elenco dei processi attivi in memoria all'avvio dello scan.

002 -> 009 Chiavi di esecuzione automatica

In queste categorie vengono elencate le varie chiavi e valori che sia avviano automaticamente insieme al sistema operativo, e quindi sedi preferite dai malware per avviarsi insieme a esso. Sono le stesse chiavi catalogate in HijackThis con la sigla O4.

010 HKLM\SYSTEM\CurrentControlSet\Services (Services)

Qui vengono elencati i vari servizi presenti nel PC al momento della scansione. Come noto, anche i servizi vengono attivati all'avvio di Windows, se settati in questa maniera. Sono le stesse chiavi catalogate in HijackThis con la sigla O23.

011 HKLM\SYSTEM\CurrentControlSet\Services (drivers)

Qui vengono invece elencati i driver in avvio col sistema operativo. La chiave relativa è la stessa della 010, ma qui, ad essere avviati, sono i file .sys propri dei driver necessari al funzionamento di molti programmi.

052 HKLM\Software\Microsoft\Windows\CurrentVersionExplorer\Browser Helper Objects

Sono i cosiddeti Browser Helper Objetcs, elementi che interagiscono profondamente con il browser di casa Microsoft e il processo explorer.exe. Spesso necessari per l'utilizzo di importanti funzioani ausliari, sono anche sezioni del registro oggetto di frequenti attacchi da parte dei malware. Si tratta delle stesse chiavi catalogate in HijackThis con la sigla O2.

067 HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify

Contiene file che interagiscono col processo winlogon.exe, fondamentale per il buon funzionamento del sistema operativo. Anche questa, come le precedenti, è un'area spesso presa di mira dai malware. Sono le stesse chiavi catalogate in HijackThis con la sigla O20.

073 %windir%\Tasks

Contiene l'elenco dei file .job presenti in %Windir%\Tasks (comunemente, C: WindowsTasks). Recentemente, qui si insedia il linkoptimizer.b e, se questi file non vengono eliminati, risulta spesso impossibile la totale rimozione del virus, che si rigenerano continuamente. Questa voce non ha corrispondenze in HijackThis.

100 Internet Explorer settings

Si tratta di un elenco di pagine web settate per l'avvio del browser Internet Explorer. Spesso vengono sostituite dai malware per puntare a pagine infette. Sono le stesse chiavi catalogate in HijackThis con la sigla Rx, dove x è una variabile compresa tra 1 e 3.

120 Domain/DNS hijacking

Sono i domini e i dns che il PC sfrutta avviata la connessione web. Quando modificati dai malware, possono puntare a server stranieri (cinesi, russi, ecc) ricchi di malware. Sono le stesse chiavi catalogate in HijackThis con la sigla O17.

Conclusioni

Tirando le somme, possiamo dire che il team di RunScanner ha svolto egregiamente il lavoro che si era proposto, ossia quello di creare un tool utile per offrire un punto di riferimento iniziale all'utente che teme di avere il PC infetto. Innovativo nel suo genere, può ancora essere migliorato, ma di certo è un programma da includere nel kit di pronto soccorso. Ricordiamo ancora una volta che con questi programmi bisogna sempre essere cauti, soprattutto con i servizi di analisi automatica che essi propongono. Utilissimo quindi se accompagnato da un "occhio esperto".

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati