Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

messaggi (1)

, autenticazione (1)

.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Utilizzando un canale di trasmissione dati, i nostri Alice e Bob debbono difendere le proprie informazioni dal rischio di eventuali alterazioni, infatti Eva potrebbe riuscire non solo a decriptare i contenuti, ma modificarne addirittura la sostanza. Ciò potrebbe accadere qualora l'attaccante disponga di un accurato controllo sul canale entro il quale transitano i messaggi inviati da Alice a Bob e viceversa, in uno scenario che contempla il tentativo da parte di Alice a voler inviare dei dati a Bob tramite un messaggio m, con Eva che riesce, sfruttando il controllo sul canale, ad interferire e captare i dati, quindi adulterare le informazioni in transito, pertanto Bob riceverà una differente comunicazione che indichiamo come m1. In un contesto che prevede, come descritto, un forte approccio da parte di Eva nel canale di transito, le opzioni disponibili per consumare degli attacchi fraudolenti, possono essere così riassunte:

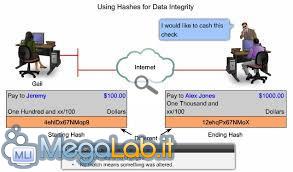

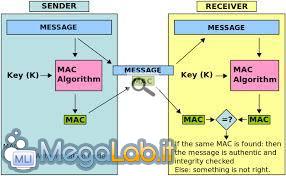

Le opzioni descritte sono attuabili solo ed esclusivamente se Bob accettasse i messaggi in arrivo poiché ritiene che, effettivamente, provengano da Alice. Sotto questo aspetto egli dovrebbe tutelarsi, poiché una decisione in tal senso, qualora non appropriata, comprometterebbe la sicurezza del canale di trasmissione. Ecco quindi che subentra, nello specifico caso, il concetto di autenticazione, prassi molto simile alla codifica poiché basata su di una chiave segreta palesata esclusivamente ad Alice e Bob ed indicata come Ka, da non confondere con la chiave Ke utilizzata nella codifica. In base a quanto esposto, lo scenario descritto introduce quindi il processo di autenticazione dei messaggi che vede Alice, nel momento in cui si appresta ad inviare delle informazioni a Bob, calcolare un codice di autenticazione o MAC (Message Authentication Code) da applicare ad ogni singolo invio. Il codice MAC verrà calcolato ricorrendo alla formula a: = h (Ka m) con h che rappresenta la funzione MAC e Ka la chiave di certificazione, pertanto, Alice invierà a Bob m ed a, quest'ultimo ricalcolerà quindi il valore primitivo di a tramite l'apposita chiave Ka in modo da stabilire, con la massima precisione, la correttezza delle informazioni ricevute. Se adesso Eva intendesse irrompere nel canale di trasmissione potrebbe farlo sostituendo m con m1 ed obbligando Bob a calcolare h (Ka m1) e quindi ad una comparazione fondamentale con a: una buona funzione di MAC non riconsegnerà, chiaramente, il medesimo risultato a fronte di due differenti messaggi, pertanto Bob declinerà i dati in arrivo. Se dessimo per scontato che Eva ignora la chiave di autenticazione, per poter ottenere delle informazioni corredate ad un MAC legittimo, dovrebbe porsi in ascolto sul canale di comunicazione alfine di intercettare Alice durante la trasmissione dei messaggi verso Bob, ciò le potrebbe consentire di registrare i dati coi rispettivi MAC ed inviarli, adulterati, al ricevente. Per quanto esposto possiamo affermare che l'autenticazione dei messaggi è da considerarsi come soluzione parziale del problema, Eva, come abbiamo visto ad inizio articolo, dispone infatti di svariate opzioni per agire in modo fraudolento, ricorrendo alla ripetizione, cambio dell'ordine e addirittura cancellazione dei messaggi medesimi. Per contenere intenti di questo tipo la certificazione dei messaggi verrà abbinata ad uno schema che prevede la numerazione sequenziale degli stessi, infatti se m è referenziato in tal modo, difficilmente Bob potrà essere fuorviato qualora Eva invii dei messaggi datati. Ciò è dovuto al fatto che il ricevente ricaverà sì un MAC legittimo, ma nel contempo una sequenza numerale già utilizzata o datata, pertanto declinerà le informazioni ricevute. Gran parte del problema prospettato in questo articolo è sicuramente risolto con la combinazione tra certificazione e numerazione sequenziale, pur tuttavia, Eva, può sempre ritardare o inviare successivamente i messaggi diretti a Bob e, in ultima analisi intralciare o addirittura interrompere il canale di comunicazione tra inviante e ricevente. Sono queste delle opzioni alle quali si può comunque porre rimedio e, soprattutto, le uniche disponibili per Eva: la combinazione sopra citata ha ridotto notevolmente il potenziale offensivo di quest'ultima. Nello scenario descritto è subentrato quindi un fattore nuovo che può essere ben compreso analizzando il caso in cui Alice invia una sequenza di messaggi m1 m2 m3... che Bob accetterà qualora siano abbinati ad un legittimo codice MAC ed aventi una sequenza numerale maggiore rispetto all'ultimo messaggio ricevuto ed accolto. Ciò implica che Bob riceve ed analizza una sottosequenza dei numeri inviati da Alice, in virtù del fatto che questa così si evolve dopo l'eliminazione dei messaggi. Gli assunti di questo articolo rappresentano ciò che la crittografia è in grado di opporre in situazioni del genere, dove Bob riceve una sottosequenza di messaggi ricorrendo ad una tecnica che consentirà ad Eva solamente l'eliminazione dei medesimi oppure l'interruzione del canale di comunicazione, sarà comunque impossibilitata a manipolare le informazioni in transito. Alice e Bob potranno inoltre ricorrere ad una strategia applicativa in grado di rinviare eventuali dati non giunti a destinazione, esulando, nello specifico, dal campo della crittografia. Concludo questa esposizione esortando a non fare confusione con i concetti inerenti codifica ed autenticazione, infatti, in crittografia, uno degli errori tra i più frequenti, è supporre che la codifica delle informazioni ponga al riparo le medesime da un processo di adulterazione: la codifica di un messaggio non garantisce assolutamente la sua inviolabilità e quindi la manipolazione, altresì l'autenticazione non ne decreta la segretezza. Mariano Ortu vi saluta dalla terra dei nuraghi! Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2024 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.86 sec.

- | Utenti conn.: 155

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.06