Nel corso dei precedenti articoli abbiamo appreso come modellare i nostri dati in un contesto di massima sicurezza. La scomposizione di un archivio sensibile, sia esso contenente password o file, oppure entrambi, in più contenitori tutelati ognuno da una master key, rappresenta sicuramente il miglior metodo per garantirne l'integrità. Ciò potrebbe non essere sufficiente!

Quando si dispone di un sistema crittografico in grado di resistere ad un attacco di crittoanalisi impostato scientificamente, le strade percorribili per impossessarsi di informazioni segrete è riconducibile a dei mezzi che agiscono in modo occulto, subdolo, rivolti non più alla rottura dell'algoritmo crittografico ma alla lacerazione del famoso anello di congiunzione composto dall'interazione utente - sistema crittografico, cioè la parola d'ordine indispensabile al processo di codifica e decodifica.

Nel caso specifico la strategia di attacco cambia radicalmente e si concentra nel raggiungimento di un obbiettivo con mezzi che non contemplano più il confronto su teoremi matematici, ma ricorre alla frode e l'inganno, seppure parzialmente sostenuti da una base scientifica, in modo particolare se si utilizzano software spia, come i famigerati keylogger, i memory dump, rivelatori di caratteri occultati da asterisco e Webcam Spia. Per progettare buoni programmi come quelli descritti occorrono solide basi matematiche, se non altro per la stesura degli algoritmi: se poi questi ultimi divengono di pubblico dominio e liberamente integrabili in un software è altro discorso.

La strategia in analisi è basta su degli approcci e dei supporti che consentono ad un hacker di condurre con successo un attacco del tipo menzionato:

- Software spia di tipo keylogger: questi software sono in grado di carpire tutto ciò che viene inserito da periferiche di tipo meccanico, come tastiera e mouse.

- Memory dump: tipologia di programmi molto difficili da individuare, riescono a carpire il contenuto delle locazioni di memoria. Tendenzialmente si presentano come applicativi innocui o addirittura utili al sistema.

- Rivelatori di asterisco: agiscono sul contenuto dei caratteri occultati dagli asterischi. La pericolosità di questi software è subordinata all'utilizzo di un individuo che opera generalmente in un sistema temporaneamente incustodito.

- Webcam spia: si installano nel computer ospitante e prendono possesso della videocamera inglobata nel sistema. Oltre le immagini, consentono di esplorare e carpire i dati contenuti nelle cartelle, quindi eventuali informazioni lasciate in chiaro, password comprese.

I software spia sopra menzionati, a parte i rivelatori di asterisco, funzionano autonomamente, ma, per essere installati in un sistema è indispensabile la presenza dell'essere umano. Ciò comporta quanto segue:

- Individuazione del punto d'ingresso in un sistema: si ricorrerà a dei software in grado di trovare delle falle nella difesa e quindi tentare un'intrusione diretta che consenta il possesso occulto del computer sottoposto ad attacco.

- Inserimento nel sistema del software spia: tramite degli espedienti tipo allegati email o altro si tenta di inserire nel sistema il software dannoso o parte di esso.

- Installazione nel sistema del software spia: uno o più individui tenteranno di installare nel sistema il software dannoso o parte di esso.

Possiamo affermare quindi che un attacco al sistema è basato su due specifiche entità tra esse correlate:

- L'essere umano: un individuo o più individui che operano con i software

- Gli strumenti software: tutti i programmi indispensabili a carpire informazioni in modo fraudolento

Le entità in oggetto sono correlate e tra esse totalmente dipendenti: l'una necessita dell'altra, diversamente un attacco non potrà essere agito. Sul concetto appena esposto andremo a pianificare una strategia difensiva, tenendo presente che la sicurezza di un sistema equivale a quella del suo anello più debole.

Il modo migliore per attuare un piano difensivo consiste nel disgiungere le entità indispensabili ad un attacco, quindi neutralizzare la componente più pericolosa, l'essere umano. Per far ciò si impedisca, nel proprio computer, l'accesso a persone non autorizzate, in alternativa, ridurre l'attività di altri operatori in modo tale che, se si verificassero avvenimenti di natura criminosa, sia facile individuare i responsabili ed eventuali complici. Inoltre gli apparecchi debbono contenere delle contromisure in grado di contrastare con efficacia gli strumenti software. Tale strategia è valida in campo aziendale ed in centri EDP con elevato numero di operatori.

Il discorso cambia per dei singoli operatori che non hanno le necessità sopra descritte in merito alle risorse umane che operano all'elaboratore. In questo caso la strategia difensiva è orientata esclusivamente alle contromisure in grado di depotenziare la capacità offensiva degli strumenti software, pertanto si ricorrerà ai seguenti programmi:

- Un buon firewall

- Un antivirus efficiente

- Un anti spyware di ottima caratura

- Un software in grado di rivelare la presenza di keylogger ed altro

Tali programmi dovranno essere regolarmente aggiornati ed utilizzati nel pieno delle loro funzioni. Possiamo affermare che la strategia difensiva, parimenti a quella offensiva, è basata su due specifiche entità tra esse correlate:

- L'essere umano: un individuo o più individui che operano con il computer

- Gli strumenti software: tutti i programmi indispensabili a contrastare i software dannosi

Le entità in oggetto, sono quindi correlate e totalmente dipendenti l'una dall'altra, diversamente si avrebbe un crollo del sistema difensivo, ed è su questo concetto che gli hacker pianificano la strategia di attacco, mirando ad ingannare chi è presente fisicamente, quindi disgiungendo le due entità in modo tale che, gli strumenti software rimangano inoperosi o addirittura non presenti.

Per quanto esposto si deduce che attacco e difesa altro non sono che le facce della stessa medaglia. Per difendere il proprio computer è necessario comprendere a fondo le strategie dell'attacco, così come per l'attaccante è indispensabile assimilare i concetti inerenti l'impianto difensivo.

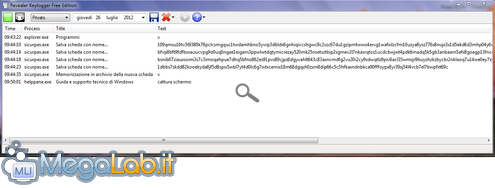

Abbiamo menzionato quattro tipi di programmi che, regolarmente aggiornati, sono in grado di offrire un ottimo impianto difensivo, è raro che un software spia possa eludere tale sorveglianza, ma può accadere. È quindi prudente, per custodire password e file, affidarsi a dei software che siano in grado di respingere gli attacchi dei keylogger ed altri software dannosi. In genere la maggior parte dei programmi che implementano questa difesa demandano l'incombenza al sistema operativo, attivando un filtro che dialoga con Secure Desktop. Sicurpas Freeware Professional 4.0 implementa invece un algoritmo denominato Sicurpas AKL Algorithm che ha capacità a neutralizzare la maggior parte dei keylogger in circolazione ed un algoritmo addizionale denominato AKL Keylogger Confusion ++ in grado di offuscare tutti i keylogger attualmente conosciuti. Inoltre il software dispone di altri algoritmi difensivi, come Sicurpas Ghost Algorithm ed alcune funzioni interne che sono state create per ingannare i programmi spia. È quanto vedremo nel prossimo articolo quando analizzeremo alcuni espedienti per mortificare gli attacchi di questi software.

Attacco a Sicurpas con Revealer keylogger. Password: Sicurpas

Quanto esposto nell'articolo, nonostante la semplificazione, introduce l'utente medio a dei concetti che sono basilari per capire come operano determinati software, siano essi predisposti per attaccare o difendere delle informazioni. L'apprendimento di queste nozioni costituisce il punto di partenza per la pianificazione di strategie difensive basate su argomentazioni di natura scientifica.

Mariano Ortu vi saluta dalla terra dei nuraghi!

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati