Criptiamo con cifratura avanzata tutti i nostri file e cartelle "compromettenti"

Proteggere la nostra privacy di questi tempi diventa sempre più difficile: condivisioni su social network, foto caricate su server ignoti, documenti condivisi con tutti....

La migliore soluzione sembrerebbe quella di lasciare tutto sul disco rigido, proteggendo il sistema operativo con una password robusta.

Ma tali password d'accesso spesso non riescono a reggere a lungo, sia su Windows che su GNU/Linux: a volte bastano 3 clic per scoprire la password di sistema.

Da oggi abbiamo uno strumento in più per proteggere la nostra privacy: possiamo nascondere tutto il necessario all'interno di un'immagine ISO cifrata con un protocollo avanzato.

Nel resto dell'articolo vedremo come creare un'immagine ISO criptata con crittografia AES-256bit, contenente al suo interno una cartella di documenti da nascondere.

La procedura descritta è utilizzabile su qualsiasi sistema GNU/Linux, ma per praticità vi mostreremo la procedura su Ubuntu 12.04 LTS.

I passaggi in seguito descritti sono sufficientemente avanzati, ma non difficili: basta una buona conoscenza di base del terminale e dei percorsi di sistema per ottenere un buon risultato finale.

La procedura è applicabile anche da LiveCD, senza installare obbligatoriamente una distribuzione GNU/Linux sul sistema.

ATTENZIONE:

Non dimenticate la password utilizzata per cifrare l'immagine ISO!

Il recupero attualmente è impossibile con qualsiasi strumento o sistema accessibile ad un normale utente.

Evitate di inserire copie uniche di file o documenti di vitale importanza!

Di contro non scegliete password troppo semplici e facili da intuire (date di nascita, nomi, cognomi, personaggi preferiti....) pena la scarsa efficacia del sistema stesso, che può essere violato con delle buone conoscenze di social engineering.

Occhio non vede, cuore non duole.....

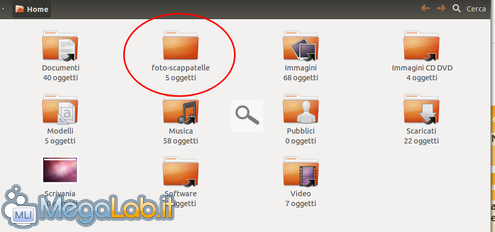

Per la nostra prova utilizzeremo una cartella di prova compromettente, che dobbiamo nascondere alla vista degli altri utenti

Per comodità piazzate la cartella nella Home di sistema, rinominandola con nomi semplici senza spazi (al massimo inserite al posto dello spazio un trattino come in immagine).

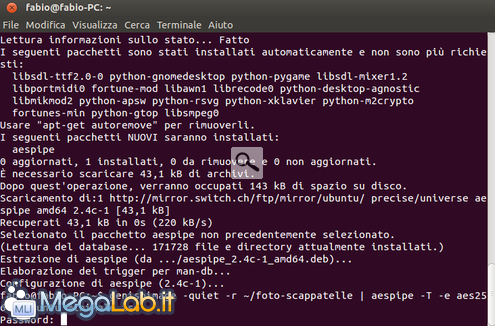

Apriamo un terminale e digitiamo

sudo apt-get install loop-aes-utils aespipe

sudo modprobe cryptoloop

Per installare tutti gli strumenti necessari alla creazione di ISO criptate.

A questo punto basta lanciare il giusto comando da terminale

genisoimage -quiet -r /directorydanascondere | aespipe -T -e aes256 > nome_a_scelta.iso

Questo è il comando generico in cui dobbiamo inserire il percorso della directory e il nome della ISO finale.

Nel nostro caso il comando diventa

genisoimage -quiet -r ~/foto-scappatelle | aespipe -T -e aes256 > ubuntu_minimale.iso

Utilizziamo la tilde per portarci subito dentro il percorso della nostra Home e il nome della cartella da nascondere (possiamo aiutarci con il tasto TAB).

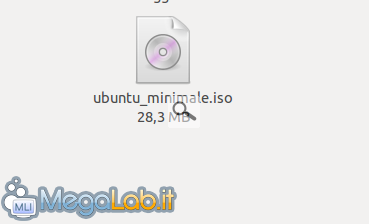

Per il nome della ISO, usate la fantasia: evitiamo per comodità di usare spazi (sostituendoli con trattini).

Nel mio caso ho scelto ubuntu_minimale.iso (una ISO piccola con nomi di distro, o programmi, molto grandi può generare dubbi negli utenti più smaliziati).

Ci verrà richiesta due volte la password con cui criptare l'ISO.

Attenzione: il programma vuole una password di ALMENO 20 caratteri, non verranno accettate password corte o semplici.

Dopo pochi minuti (tempo variabile in base al numero di file da criptare) otterremo la nostra ISO criptata, con un nome insospettabile.

Montaggio ISO criptata

La ISO creata non può essere montata con un semplice programma di gestione immagini.

Quindi programmi come DAEMON Tools, Alchol52% o simili generano un messaggio d'errore per via della cifratura del contenuto della ISO.

Per montare la ISO la procedura, da effettuare unicamente su Linux e da terminale, è questa:

Creiamo e utilizziamo un punto di mount

sudo mkdir /media/iso

sudo chmod 755 /media/iso

Seguito dal comando per il mounting vero e proprio

sudo mount -o loop,encryption=aes256 /percorso/della/immagine.iso /media/iso

Che nel mio caso diventa

sudo mount -o loop,encryption=aes256 ~/ubuntu_minimale.iso /media/iso

Inseriamo la password di root, seguita dalla password dell'immagine criptata.

L'inserimento della doppia password garantisce una sicurezza elevatissima: bisogna conoscere sia la password di root che quella della singola ISO criptata per accedere ai suoi contenuti.

Masterizzazione ISO criptata

Brasero e K3b riescono a masterizzare senza problemi le ISO criptate, mentre il rinomato Nero non fornisce questa funzionalità, ma sono carenti anche altri software di masterizzazione (gratuiti e non) disponibili su Windows.

Ad occhio questo è sia uno svantaggio che un "paradossale" vantaggio: la maggior parte della gente usa Windows e non è attualmente in grado di vedere il contenuto della propria immagine criptata, sia con software di gestione che con software di masterizzazione.

Torniamo alla nostra immagine da masterizzare e vediamo come scriverla comodamente da terminale:

Installiamo se non presente il programma Wodim

sudo apt-get install wodim

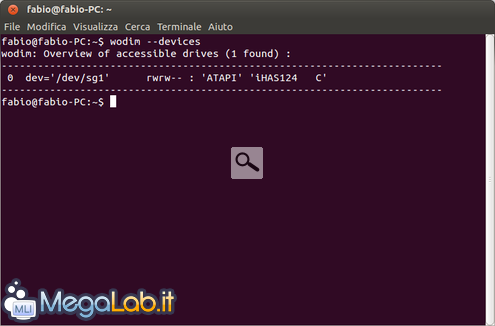

Controlliamo come il programma identifica il masterizzatore

wodim --devices

Ecco il risultato del mio terminale

Vedremo il percorso del nostro masterizzatore.

Utilizziamo questo comando generico per masterizzare le ISO

wodim dev=/identificatore/masterizzatore /percorso/file/immagine.iso

Nel mio caso il comando diventa

wodim dev=/dev/sg1 ~/ubuntu_minimale.iso

Partirà subito il processo di masterizzazione, che manterrà la cifratura anche sul supporto ottico.

Per montare il supporto ottico va benissimo la stessa procedura di montaggio della ISO, con un'unica differenza: al posto del percorso della ISO nella Home dobbiamo utilizzare il percorso stabilito dal sistema al masterizzatore.

Un esempio pratico con la mia configurazione

sudo mkdir /media/disco

sudo chmod 755 /media/disco

sudo mount -o loop,encryption=aes256 /dev/sg1 /media/disco

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati