Nel corso della serata di mercoledì, Microsoft ha pubblicato l'advisory di sicurezza 2524375 con il quale il monopolista ha messo in guardia l'utenza circa un furto di certificati digitali che potrebbe consentire ai ladri di spacciarsi per aziende legittime, truffando così i naviganti.

Il problema nasce dalla sottrazione di nove certificati rilasciati da Comodo, celebre azienda di sicurezza e Certification Authority (CA) riconosciuta nativamente da Windows (per maggiori informazioni sul funzionamento di questa infrastruttura si veda l'articolo "Come generare certificati digitali con OpenSSL (Windows e Linux)").

I criminali, ha spiegato Comodo, sono riusciti a mettere le mani sui documenti d'identità a causa di una incursione subita da un partner europeo incaricato di svolgere la validazione preliminare delle richieste di rilascio dei certificati.

I documenti digitali in questione accreditavano l'identità delle seguenti risorse:

- login.live.com

- mail.google.com

- www.google.com

- login.yahoo.com (3 certificati)

- login.skype.com

- addons.mozilla.org

- "Global Trustee"

Sfruttando a dovere il materiale rubato, i cracker potrebbero creare risorse fittizie simili a quelle dei soggetti coinvolti ancora più credibili, in grado di ispirare la massima fiducia anche all'utente più attento che, di conseguenza, non si farebbe troppi scrupoli ad immettere credenziali d'accesso riservate, numero di carta di credito e quant'altro.

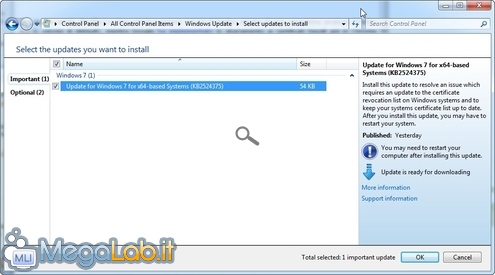

Comodo ha immediatamente revocato la validità dei certificati inserendoli in una Certificate Revocation List (CRL) ma Microsoft ha comunque reso disponibile un aggiornamento, scaricabile manualmente da qui oppure ottenibile tramite Windows Update, che implementa un ulteriore blocco anche a livello del browser web

Allo stesso modo, Mozilla ha rilasciato la versione 3.6.16 di Firefox dotata di una correzione analoga (Firefox 4.0 la veicola di default), mentre Google ha implementato lo sbaramento ai certificati fasulli già in Chrome 10.0.648.151.

Non è chiaro, al momento, come e se Opera e Safari gestiranno il problema.

La replica di Comodo

Comodo ha proposto il proprio punto di vista tramite un post pubblicato sul blog aziendale, nel quale si segnala che l'origine dell'attacco parrebbe essere l'Iran e, di conseguenza, potrebbero esservi implicazioni politiche ed il supporto del governo alle spalle dell'aggressione.

La software house ha altresì evidenziato che nessuna componente della propria infrastruttura tecnica è stata colpita: i certificati sono infatti stati generati utilizzando l'account sottratto al partner europeo.

In un secondo approfondimento, il gruppo ha dichiarato che l'aggressione sia stata portata con "precisione clinica" da un cracker molto preparato e che aveva ben chiara la lista dei propri obbiettivi prima di iniziare l'assalto: il dettagliato livello di preparazione del colpo rafforzerebbe l'ipotesi che non si possa essere trattato di un'incursione amatoriale, ma del lavoro di professionisti.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati