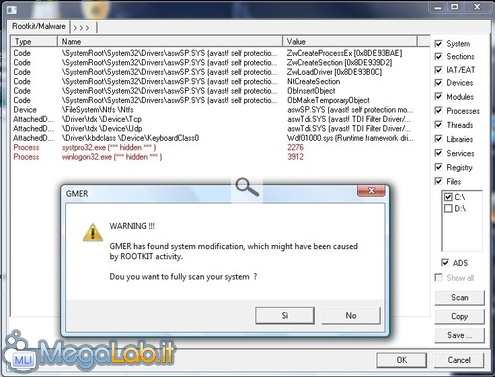

Gmer, di cui avevamo parlato in questo articolo, è da sempre riconosciuto come uno dei programmi anti-rootkit più affidabili. Esistono però alcuni malware, come il virus Bagle, in grado di impedirne il corretto funzionamento.

Vediamo allora di conoscere due valide alternative: Rootrepeal e NoVirusThanks Anti-Rootkit.

Prima di cominciare, è importante ricordare che l'interpretazione dei risultati delle scansioni di qualsiasi programma anti-rootkit non è alla portata di tutti: il MegaForum nella sezione sicurezza è sempre a disposizione per aiutarvi a diagnosticare e risolvere un eventuale problema.

Inoltre, alcuni risultati della scansione, come vedremo in seguito, potrebbero trarre in inganno poiché alcune voci "buone" vengono indicate con gli stessi colori di quelle "maligne", quindi vanno interpretate pure queste.

Per mettere alla prova i due programmi ho infettato un computer con Windows Vista con un paio di virus dotati di componenti rootkit.

Ricordo che un rootkit è un malware che, tramite falsi driver, librerie o processi di sistema, attiva delle componenti invisibili nel nostro sistema operativo e le sfrutta per gli scopi per cui è stato creato quel determinato virus, come infettare altri PC in rete, spedire messaggi di spam, o permettere il download di altri malware dal nostro stesso PC.

NoVirusThanks Anti-Rootkit

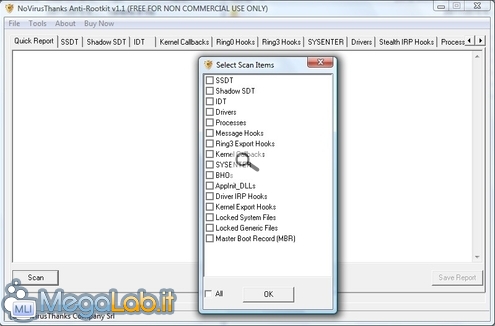

NoVirusThanks Anti-Rootkit è un prodotto piuttosto recente, sviluppato in due versioni: una freeware, solo per gli utenti privati, ed una a pagamento, con un maggior numero di funzioni ed utilizzabile anche in ambienti professionali.

Il programma è in inglese e richiede di essere installato. È compatibile con i sistemi operativi Microsoft da Windows XP sino a Windows 7 solo per le versioni a 32 bit.

L'installazione non presenta particolari richieste. Solo al termine propone un riavvio, necessario per eseguire un controllo più approfondito.

Dopo il riavvio, possiamo iniziare con il Quick report, selezionando le sezioni che più ci interessa controllare, oppure scegliere All e verificarle tutte quante.

Il controllo può richiedere qualche minuto e al termine, tramite il pulsante Save Report, potete salvare il risultato della scansione in formato testo per allegarlo nel MegaForum Sicurezza in modo da poterlo controllare.

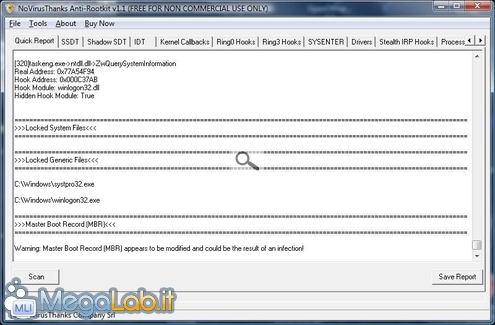

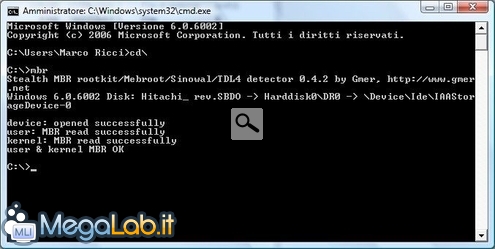

Qui in fondo al report trovo una prima cosa strana: il mio Master Boot Record (MBR) sembra essere modificato e questo potrebbe essere il risultato di una qualche infezione.

Per sicurezza verifico subito con il tool mbr.exe, della stessa software house di Gmer, e mi conferma che è tutto a posto.

Parlando con altre persone dello staff di MegaLab.it che hanno il PC in dual boot con Ubuntu, mi confermano anche loro di aver ricevuto lo stesso messaggio. Posso supporre che sia quindi dovuto al boot manager di Ubuntu e non ad una reale infezione.

Controllando le varie rilevazioni proposte nel report si possono individuare le varie componenti rootkit, anche se in questa fase non sono poi così evidenti per i non addetti ai lavori.

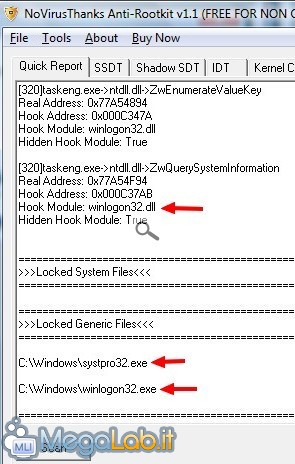

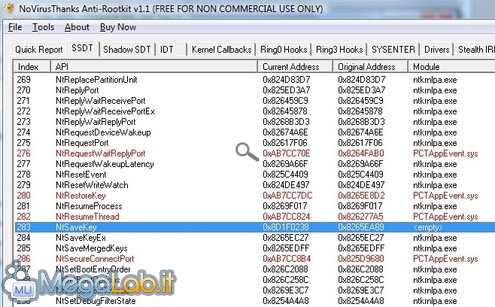

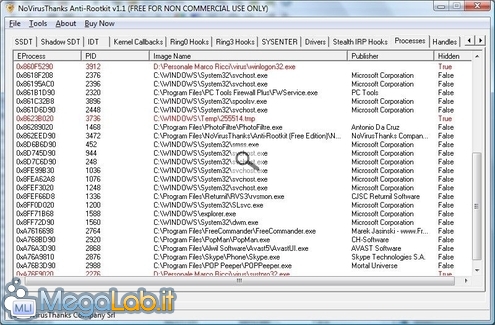

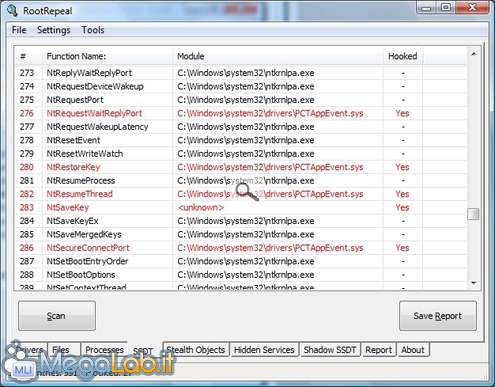

Nel tab SSDT troviamo la prima rilevazione "ingannevole" in rosso: in questo caso è parte di PC Tools Firewall e quindi assolutamente legittima.

Lo sono molto meno le due dll, winlogon32.dll e systempro32.dll, che fanno parte dei rootkit con cui ho infettato il computer.

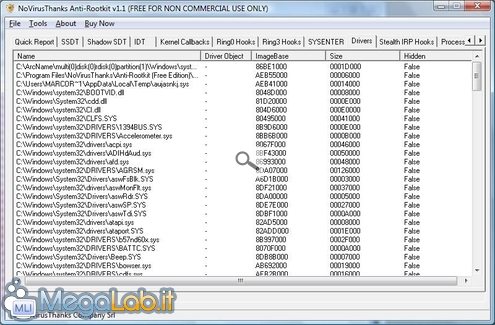

Altro tab dove potreste trovare dati molto interessanti è quello dei Drivers: moltissimi rootkit usano proprio dei driver fasulli per infettare il PC e garantirsi l'avvio ad ogni accensione del computer. Non fate caso alla terza riga, piuttosto strana, che vedete nella scansione: è solo il driver utilizzato da Gmer per eseguire la sua scansione.

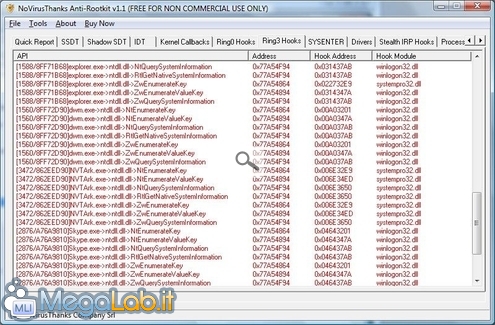

Anche nel tab dei Process troviamo il resto delle componenti rootkit di due eseguibili, winlogon32.exe e systpro32.exe. C'è anche un file Tmp creato da un altro virus che avevo utilizzato.

Cliccando, con il tasto destro del mouse, sui singoli processi è possibile forzarne la chiusura, anche se questo potrebbe generare qualche instabilità nel sistema.

Ci sono forse anche troppi dati nel report, non amo leggere report troppo lunghi, però NoVirusThanks Anti-Rootkit è in grado di rilevare molto bene i "nemici nascosti" che potrebbero annidarsi nel nostro computer.

RootRepeal

RootRepeal, il cui sviluppo sembra procedere molto lentamente essendo fermo alla versione beta da tempo, ha il vantaggio di essere portable e di avere qualche dato in meno nel report. L'affidabilità non ne risente sicuramente, anzi: dopo Gmer, lo ritengo il miglior programma anti-rootkit fra quelli che ho avuto modo di provare, purtroppo non è compatibile con Windows 7.

Come grafica e anche come risultati individuati i due programmi sono molto simili, tanto che NoVirusThanks Anti-Rootkit sembra essere l'evoluzione di RootRepeal, arricchito però di nuove funzioni.

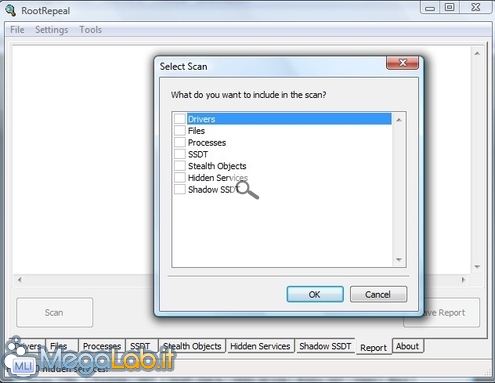

Ogni sezione ha la sua funzione di Scan separata, oppure si può andare direttamente su Report e fare una scansione unica selezionando le varie categorie proposte.

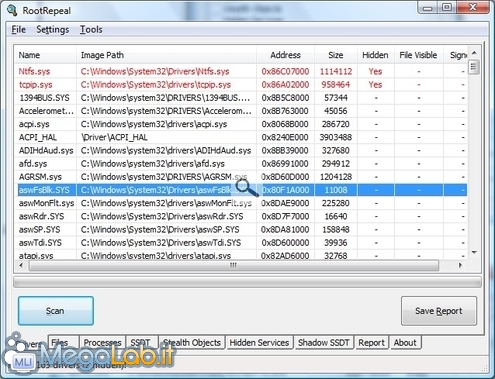

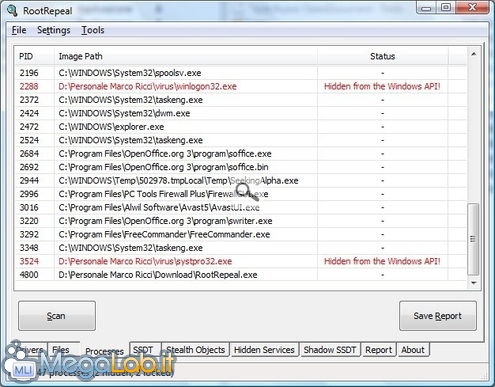

Qualche "falso positivo" lo possiamo trovare anche in RootRepeal: questi sono due driver di sistema segnalati in rosso e potrebbero trarre in inganno le persone non troppo esperte.

I due processi in rosso sono invece malevoli, come abbiamo visto anche prima.

Altra rilevazione potenzialmente ingannevole con il driver di PC Tools Firewall.

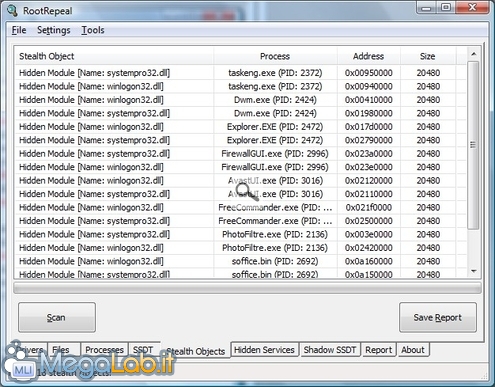

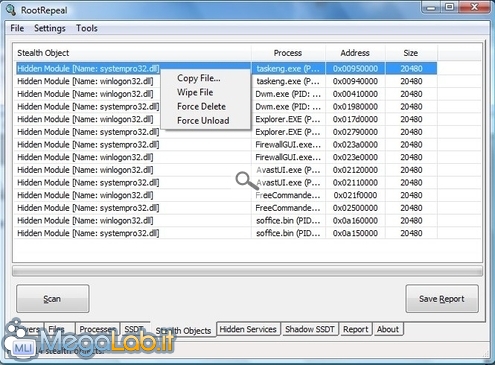

Perfetto, anche se non le mostra in rosso, nel rilevare le due dll nascoste.

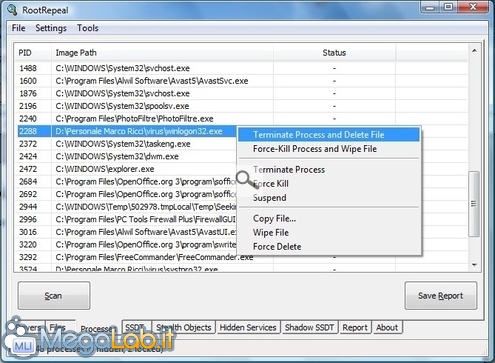

Anche con RootRepeal possiamo terminare processi sospetti e tentare di cancellare il file.

Mentre i due eseguibili si lasciavano terminare ed eliminare abbastanza facilmente, qualsiasi tentativo di intervenire sulle due dll provocava un crash del sistema operativo costringendomi al riavvio del computer.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati