Secunia ha segnalato nei giorni scorsi una nuova debolezza che affligge Internet Explorer in versione 6 e 7.

Il problema, a cui l'azienda assegna il massimo livello di gravità ("Extremely critical"), risiede in una errata gestione della memoria. In particolare, IE potrebbe essere indotto ad accedere ad una porzione di memoria precedentemente contrassegnata come libera: ecco quindi che, in caso si riuscisse a memorizzare codice eseguibile in tale area, sarebbe possibile lanciare programmi da remoto e quindi installare virus, rootkit, o, addirittura, backdoor mediante le quali prendere pieno controllo del sistema compromesso attraverso Internet.

Ad essere particolarmente allarmanti sono le modalità con cui è possibile sfruttare la debolezza. Alcuni cracker hanno infatti già realizzato e pubblicato sul web delle pagine HTML realizzate ad hoc per far scattare la trappola una volta aperte con il browser Microsoft: tanto è necessario per compromettere una postazione afflitta da questa vulnerabilità.

La debolezza è stata testata e confermata da Secunia su un sistema Windows XP SP3 completamente aggiornato e dotato di Internet Explorer 7, così come su Windows XP SP2 con Internet Explorer 6.

L'advisory Microsoft

Frattanto, Microsoft ha rapidamente pubblicato un Security Advisory ufficiale nel quale emergono altri dettagli importanti sulla vicenda.

Innanzitutto, il gruppo ha scoperto che gli attacchi attualmente in essere sono rivolti a Internet Explorer 7 utilizzato su Windows XP, ma anche Windows Vista, Windows Server 2003 e Windows Server 2008.

Ciò nonostante, Internet Explorer 7 per Windows Vista e Windows Server 2008 può avvalersi della Modalità protetta, grazie alla quale la portata dell'attacco viene diminuita. È bene ricordare però che tale funzione è attiva solamente in caso anche Protezione account utente (UAC) sia abilitata.

Microsoft precisa inoltre che la debolezza non può essere sfruttata via e-mail, un'eventualità che avrebbe ulteriormente aggravato la situazione.

Microsoft ha aggiornato il bollettino, aggiungendo anche Internet Explorer 8 beta 2 alla lista delle versioni fallate.

La patch? potrebbe arrivare a gennaio

Questa debolezza emerge in un momento sicuramente poco propizio. Il bollettino di aggiornamento mensile Microsoft è stato rilasciato giusto martedì di questa settimana, e, con tutta probabilità, sarà ora necessario attendere l'appuntamento di gennaio (il 13 del mese) per poter ricevere una patch in grado di risolvere il problema.

È comunque possibile che, data la gravità del problema, Microsoft scelga di rilasciare un aggiornamento "extra" ben prima. Se così fosse però, la finestra temporale più idonea dovrebbe essere quella della settimana entrante: in caso contrario, si rischierebbe di incappare nelle festività natalizie, con evidenti rallentamenti per tutte le attività produttive.

Cosa fare nel frattempo

Microsoft ha individuato alcuni rimedi temporanei che possono difendere gli utenti in attesa di un fix.

I primi due riguardano la disabilitazione delle tecnologie di scripting all'interno del navigatore: portarsi su Pannello di Controllo -> Opzioni Internet -> Protezione. Da qui, selezionare la zona Internet, quindi cliccare sul pulsante Livello predefinito, spostare lo slider sulla posizione Alta e quindi confermare.

Un post sul blog di Secunia precisa che, sebbene alzare il livello di protezione o disabilitare lo scripting possa ridurre le chance che l'attacco vada a buon fine, tale operazione potrebbe non essere del tutto sufficiente a proteggere il sistema.

Si tratta di un approccio che, personalmente, non raccomando: con le tecnologie di scripting disabilitate infatti, anche la maggior parte delle pagine web "legittime" diverranno parzialmente o totalmente inutilizzabili. È possibile aggiungere tali siti alla lista Siti attendibili presente nella stessa schermata, ma l'operazione è decisamente poco pratica.

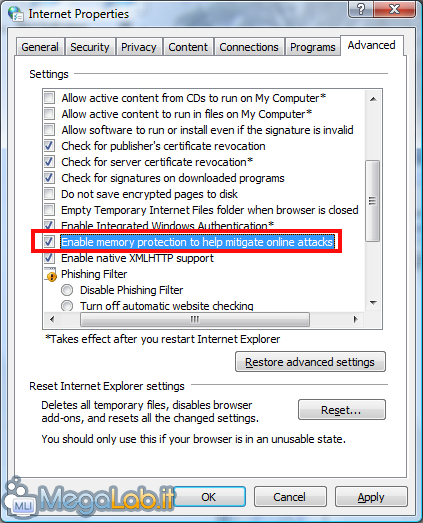

Molto più interessante risulta il suggerimento di abilitare la protezione offerta dal meccanismo Data Execution Prevention (DEP), disponibile solamente in caso il processore supporti il bit NX (in altre parole, si tratti di Athlon 64, Pentium 4 Prescott e successivi). L'opzione è raggiungibile da Pannello di Controllo -> Opzioni Internet -> Avanzate -> Abilita protezione della memoria..

In caso nemmeno questa fosse una strada percorribile, le soluzioni alternative sono ancora due: navigare unicamente in siti fidati, facendo la massima attenzione a non seguire collegamenti potenzialmente ostili, oppure adottare un navigatore alternativo, perlomeno fino a quando l'allarme non sarà rientrato: in tal caso, Portable Firefox potrebbe rivelarsi una scelta davvero indicata.

Microsoft ha aggiornato il bollettino per proporre un nuovo rimedio temporaneo: la disabilitazione, mediante ACL oppure de-registrazione, della libreria OLEDB32.DLL. La procedura è indicata nel ramo Suggested Actions -> Workarounds

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati