Gpcode.ak: il virus che rapisce i file e chiede il riscatto

In queste ultime settimane, è stata sviluppata una nuova variante del virus Gpcode, un vecchio virus comparso in rete circa 3 anni fa, il cui compito, fin dalle sue più antiche varianti, è quello di criptare i file e i documenti della vittima.

La sua prima versione utilizzava una chiave di criptazione a 660 bit e, per decriptarla, sarebbero stati necessari ben 30 anni.

Fortunatamente, vi furono degli errori nella programmazione e la chiave di decriptazione fu scoperta in breve tempo.

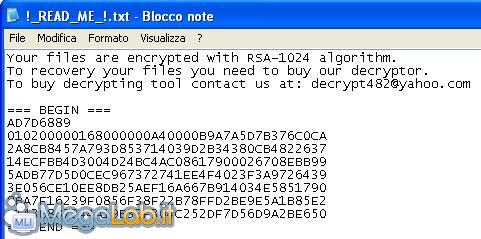

La nuova variante utilizza una chiave di criptazione RSA a 1024 bit molto più difficile da decriptare.

Analisi del malware

Appena eseguito, il malware scansiona tutti i dischi rigidi e le memorie collegate al computer in cerca di file da criptare.

È in grado di cifrare oltre 140 tipi di file: praticamente tutti i tipi di documenti, immagini e archivi che trova nel vostro computer, utilizzando il Microsoft Enhanced Cryptographic Provider.

I file vengono criptati utilizzando due chiavi di cifratura, una pubblica e una privata. Quella pubblica è usata per criptare i file ed è contenuta nel sorgente del virus; quella privata è invece usata per decrittare i file, e viene distribuita dopo aver pagato il creatore del virus.

Gpcode.ak crea un nuovo file aggiungendo il suffisso _CRYPT oltre l'estensione. Il file contiene il documento originale, che però è criptato dal virus. Il file originale viene quindi cancellato.

Es. immagine.jpg --> Immagine originale, verrà poi cancellata

immagine.jpg_CRYPT --> File criptato

Pone in ogni cartella contenente file criptati un file nominato ! _READ_ME_!.txt, che notifica la criptazione dei documenti e invita a contattare il creatore del virus per ricevere a pagamento la chiave di decriptazione con cui potremo riavere i nostri file.

Il virus risparmia i file che hanno una di queste caratteristiche:

- Ha una dimensione inferiore ai 10 byte

- Ha una dimensione maggiore di 734003200 byte

- Ha come attributi "Nascosto" e "Di sistema"

Dopo aver criptato i file, il virus crea e lancia un file vbs che ha lo stesso nome dell'eseguibile infetto. Il suo compito è quello di cancellare il file eseguibile e di mostrare una finestra pop-up, che avvisa della criptazione dei file, invitando nuovamente a contattare via e-mail il creatore per ricevere la chiave di decriptazione:

Il virus non lascia tracce nel registro di configurazione o in altre parti del sistema.

Recuperare i file criptati

Non parlo dei metodi di rimozione del virus, perché, come avrete sicuramente capito, il virus fa tutto da solo (provvede anche ad autoeliminarsi).

Rimane però un problema: come recuperiamo i file che ha crittografato? Cosa fondamentale è non riavviare o spegnere il computer dopo che i nostri file sono stati criptati.

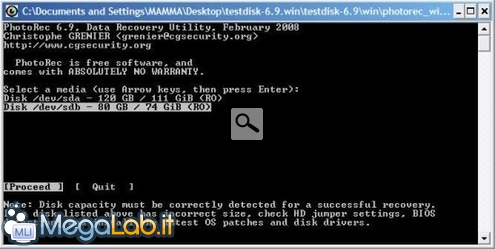

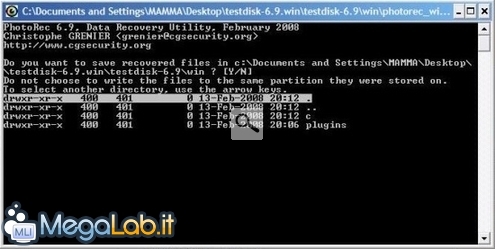

Scarichiamo PhotoRec, contenuto in TestDisk, ed estraiamo l'archivio in una cartella (meglio se un'altra partizione dove non avete dati da recuperare o un supporto esterno, USB o CD-ROM).

A questo punto avviamo il file photorec_win.exe contenuto nella cartella win.

Selezioniamo adesso l'unità da cui recuperare i file. Se il virus avesse criptato più partizioni, sarà necessario eseguire la procedura separatamente per ognuna di esse.

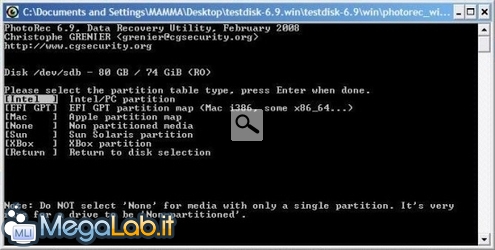

Selezioniamo il tipo di tabella di partizione. Si tratterà sempre della prima voce ([Intel] Intel/PC Partition), poiché il virus funziona solo su sistemi Windows:

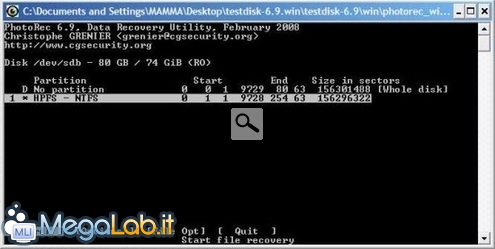

Selezioniamo la partizione dell'unità che contiene i file da recuperare. (Ricordo ancora che, se più partizioni sono state criptate, bisognerà effettuare una singola operazione di ripristino per ognuna di esse).

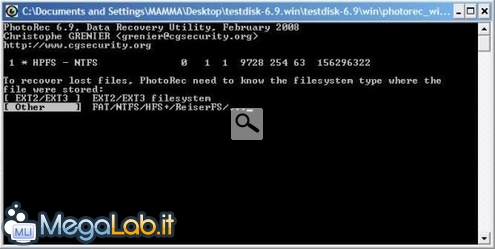

Selezioniamo ancora il filesystem utilizzato dalla partizione. La voce da scegliere sarà sempre la seconda ([Other]) per il motivo già spiegato.

Possiamo scegliere se cercare i file eliminati nello spazio libero o in tutta la partizione. Personalmente, consiglio la seconda voce, [Whole], che scansionerà l'intera partizione:

Infine, scegliamo dove salvare i file recuperati. Si consiglia una partizione diversa da quella in uso o un supporto esterno USB per non rischiare di sovrascrivere dati importanti. Trovata la cartella di destinazione, premiamo y per confermare la scelta:

Inizierà la scansione del disco, alla ricerca dei file eliminati. Il tempo di scansione varia a seconda dello spazio da scansionare. Nel mio caso, un'ora si è rivelata sufficiente per un disco da 80 GB.

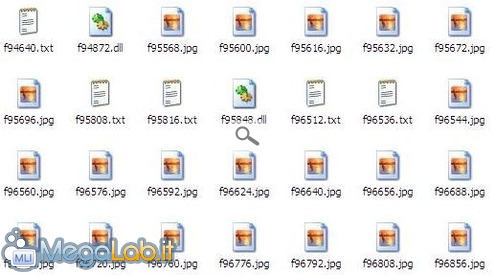

Dopo aver recuperato i file con PhotoRec, noterete che i loro nomi non sono più quelli originari, poiché PhotoRec non è in grado di ripristinarli correttamente:

Proprio per questo, Kaspersky ha sviluppato un tool gratuito nominato StopGpcode, che ha il compito di assegnare un nome ai file recuperati da PhotoRec.

Estraiamo dall'archivio StopGpcode e poniamolo nella root dell'unità di sistema della partizione in cui sono presenti i file criptati.

Dobbiamo eseguire da riga di comando il file stopgpcode.exe, specificando i tre seguenti attributi:

- -r seguito dal percorso della cartella contenente i file recuperati da PhotoRec

- -i seguito dall'unità che contiene i file criptati

- -o seguito dal percorso della cartella in cui salvare i file rinominati.

start stopgpcode.exe -r D:Restored -i C: -o D:Renamed

In poco tempo potremo chiudere la finestra premendo un qualunque tasto. Quindi troveremo, nella cartella specificata poco fa, i file recuperati con il loro nome originale.

Conclusioni

Kaspersky afferma che il virus viene introdotto nel sistema infetto utilizzando altri software maligni, quali Trojan Downloader e simili.

Attualmente, il virus è disponibile solo per sistemi Windows. Gli utenti di Linux, Mac e altri OS possono dormire sonni tranquilli.

Aleks Gostev, ricercatore di Kaspersky, dice: "L'attività di cracking di una chiave RSA 1024 bit è estremamente difficoltosa. Ci vorrebbero circa 15 milioni di computer moderni, in funzione per un anno, per risalire alla chiave corretta.".

Attualmente, quindi, l'unico metodo per recuperare i file criptati rimane quello descritto in questo articolo, a meno che non abbiate intenzione di pagare il creatore del virus per ottenere la chiave di decriptazione. Kaspersky chiede aiuto a chiunque volesse partecipare a questa iniziativa; e proprio per questo ha aperto un forum apposito, che abbonda di idee e proposte sempre nuove, tant'è che all'orizzonte sembra intravedersi una possibile soluzione definitiva al problema.

Infatti, in un intervento nel suo weblog, Kaspersky ha scritto che la nuova variante del virus sembra essere anch'essa vittima di un errore, che renderebbe possibile, in determinate circostanze, ottenere la chiave privata di decriptazione necessaria per decrittare i file. La casa antivirus russa lavora per sviluppare un tool che sia in grado di sfruttare questo errore e ottenere la chiave di decriptazione.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati