Un keylogger, è "uno strumento in grado di intercettare tutto ciò che un utente digita sulla tastiera del proprio computer" (da Wikipedia).

Esistono due tipi di keylogger: hardware (vengono collegati al cavo di comunicazione tra la tastiera e il computer o all'interno della tastiera) e software (sono programmi che controllano e salvano la sequenza di tasti che viene digitata da un utente).

Un keylogger può avere molteplici scopi.

- Il primo (chiaramente quello per cui è stato creato) è quello di salvare la sequenza di tasti premuta, in modo da poter recuperare, ad esempio, un documento importante cancellato per errore o una password dimenticata.

- Il secondo è tenere traccia delle attività svolte dal PC anche mentre siamo via (ad esempio quando il PC viene utilizzato da nostro figlio): alcuni keylogger permettono di salvare anche il titolo della finestra attiva. Ad esempio, se la cronologia del browser è stata cancellata, si può risalire ad una pagina visitata giorni o mesi prima.

- L'ultimo uso (sicuramente meno "nobile") è quello dell'hacking. Infatti, un keylogger può essere installato su un PC senza che l'utente se ne accorga: potrebbe arrivare via e-mail tramite un allegato, installarsi silenziosamente e, in seguito, spedire automaticamente via e-mail dati riservati, come password o dati anagrafici, nonché buona parte dei propri lavori. Alcuni keylogger sono addirittura in grado di "leggere" il contenuto degli appunti durante le operazioni di copia-incolla.

Ghost Keylogger: le versioni

Probabilmente uno dei migliori keylogger è Ghost Keylogger. Si tratta di un software completo ed affidabile. Su Internet si può scaricare in versione demo, mentre quella completa è disponibile dietro pagamento con carta di credito o PayPal (acquistare la versione completa costa 50$). La versione demo, a differenza di quella completa, non permette di attivare l'opzione "Invisible" (che permette di nascondere l'applicazione alla system tray e al Task Manager).

La versione demo di Ghost Keylogger è reperibile qui, sul sito degli sviluppatori. Esiste infine una versione meno costosa (25$), chiamata Lite, che non permette di inviare il file log via e-mail, reperibile qui. Per provare il programma consiglio di scaricare il demo della versione completa.

L'installazione

Procediamo con l'installazione. Consiglio di disattivare temporaneamente l'antivirus, poiché il programma potrebbe essere riconosciuto come virus e l'installazione potrebbe bloccarsi.

Nella prima schermata viene chiesto di chiudere tutte le applicazioni aperte.

Di default, il programma viene installato in C:\Programmi\Sync Manager per essere il più nascosto possibile. Come ricorda l'ultima finestra di installazione, il programma non sarà visibile nell'elenco delle applicazioni installate in Pannello di Controllo. Per disinstallare Ghost Keylogger, bisognerà andare in C:\Programmi\Sync Manager (o nella cartella che abbiamo scelto durante l'installazione) e fare doppio clic su Uninstall.bat.

Al termine dell'installazione, sarebbe opportuno segnalare all'antivirus come "eccezione" la cartella dove è installato il keylogger, altrimenti risulterà impossibile aprire il programma: verrebbe visualizzato un messaggio di errore simile a questo: "Impossibile accedere alla periferica, al percorso o al file specificato. È probabile che non si disponga delle autorizzazioni necessarie".

Il primo avvio

Al primo avvio, il programma mostrerà una maschera per impostare la password che proteggerà le impostazioni del programma. Senza password, infatti, sarà impossibile avviare o bloccare il keylogger, nonché modificare le impostazioni e leggere il file log.

Le impostazioni - Scheda "System"

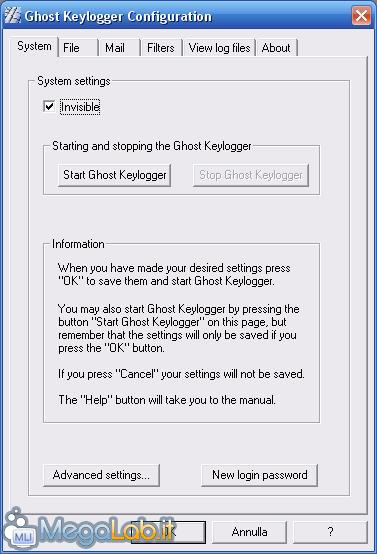

Nella prima scheda possiamo impostare, se in possesso della versione completa del programma, la modalità "Invisibile". I due pulsanti appena sotto permettono di attivare/disattivare Ghost Keylogger. Come spiega il riquadro Information, prima di uscire bisogna confermare le impostazioni facendo clic su OK (in basso).

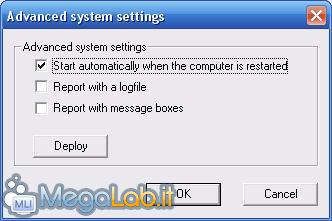

In Advanced Settings possiamo selezionare altre opzioni. Ad esempio, di default è spuntata la voce Start automatically when the computer is restarted. Ciò permette di avviare Ghost Keylogger ogni volta che Windows viene riavviato. Le altre due caselle riguardano la segnalazione degli errori incorsi durante l'esecuzione del programma. Spuntando la prima casella, il programma genera un file di debug (chiamato "debug_log.txt") che riporta gli errori. Spuntando la seconda casella, gli errori vengono notificati in tempo reale all'utente tramite finestra di dialogo. Ovviamente, è inutile attivare tale opzione se abbiamo scelto la modalità invisibile.

Cliccando su Deploy abbiamo la possibilità di trasportare il keylogger su altri PC: solo i file essenziali saranno copiati su floppy o penna USB.

È possibile utilizzare un cover name per nascondere il trasporto dei file. Tre sono i file necessari da copiare: syncagent.exe, syncagent.cfg e syncagent.dll. Se si sceglie come cover name msvcasp, i file copiati saranno chiamati msvcasp.exe, msvcasp.cfg e msvcasp.dll.

Se abbiamo copiato i file su un disco floppy, utilizziamo tale disco per copiare i file sul computer di destinazione. È possibile copiarli in qualsiasi directory. Sul computer di destinazione, facciamo doppio clic sul file cover-name-assegnato.exe per avviare il keylogger.

Tornando nella scheda System e cliccando su New login password, abbiamo la possibilità di cambiare la password di accesso.

Scheda "File"

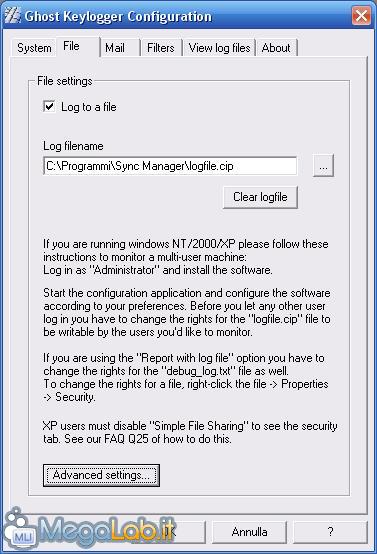

Qui possiamo scegliere se il keylogger debba creare un file log (chiaramente, se l'opzione non è spuntata, il keylogger è assolutamente inutile!). Cliccando sul bottone Clear log file il file log viene resettato.

Sempre in questa scheda viene spiegato che, affinché possa essere creato e modificato dal programma il file log (di default chiamato logfile.cip), dobbiamo accedere al programma con diritti di amministratore e consentire (da Proprietà) le azioni di lettura/scrittura sul file.

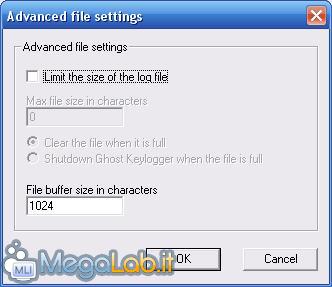

In Advanced settings possiamo scegliere se dare al file log uno spazio su disco limitato o illimitato.

Se scegliamo la prima opzione, bisognerà specificare la dimensione massima del file e l'azione che il programma intraprenderà se tale valore venisse raggiunto: il programma può arrestarsi o può cancellare il vecchio file log e crearne un altro.

File buffer size in characters permette di impostare la frequenza con cui i dati vengono scritti nel file log. Aumentando tale valore, l'intervallo di tempo tra le operazioni di scrittura sul file log aumenta.

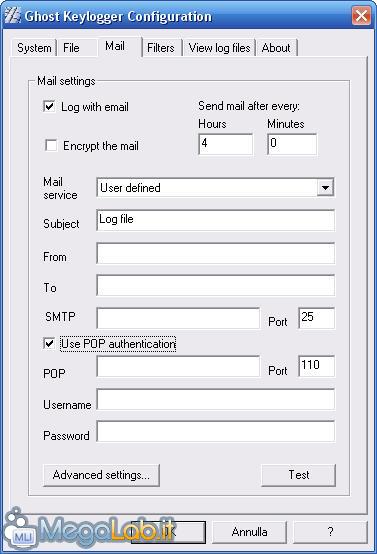

Scheda "Mail"

In questa scheda possiamo scegliere se il file log debba essere spedito via email come allegato. Possiamo anche scegliere se criptare il messaggio. Se desideriamo che il programma invii il file log, dobbiamo impostare l'indirizzo da cui la mail parte (quindi anche il server SMTP e i dati per l'autenticazione POP, cioè Username e Password) e l'indirizzo cui la mail arriva. Possiamo poi testare le impostazioni facendo clic su Test.

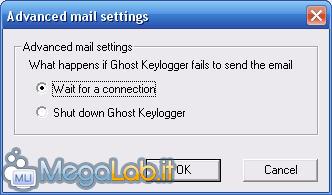

In Advanced Settings possiamo specificare l'operazione che il programma eseguirà qualora il programma non riuscisse ad inviare la mail (ad esempio. se non è disponibile una connessione ad Internet).

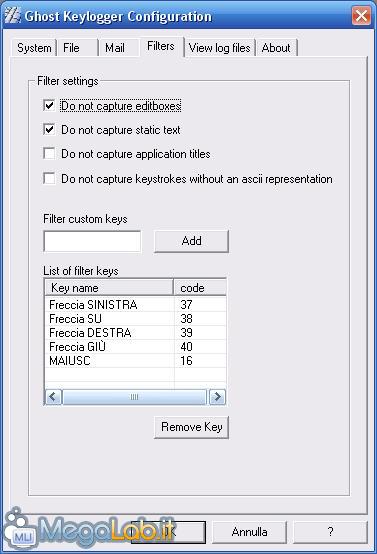

Scheda "Filters"

In questa scheda possiamo impostare il filtraggio dei tasti, in modo che non vengano registrati tasti indesiderati.

Do not capture editboxes permette di non registrare il contenuto delle caselle di modifica. Un esempio di una casella di modifica è la barra degli indirizzi di Internet Explorer.

Do not capture static text permette di non registrare testi statici, come ad esempio il contenuto delle maschere di errore o notifica.

Do not capture application titles permette di non registrare i titoli delle finestre attive.

Do not capture keystrokes without an ASCII representation permette di registrare solo i tasti con un corrispondente valore ASCII. Tasti che non sono codificati in ASCII sono ad esempio i tasti Backspace, Control, Bloc Maiusc o le frecce direzionali.

Si possono poi aggiungere filtri per determinati tasti con Filter custom keys.

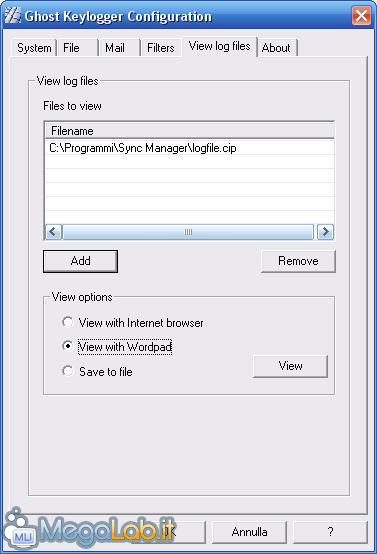

Scheda "View log file"

È da questa scheda che possiamo decriptare il contenuto del file log. Selezioniamo il file .cip che desideriamo leggere cliccando su Add: si aprirà la finestra di dialogo Apri, che permette di trovare il file. Si può inoltre scegliere con quale applicazione aprire il file log, o se salvare il contenuto del log in un file non criptato.

Scheda "About"

Infine, in questa scheda sono presenti collegamenti alle FAQ e Home Page degli sviluppatori. Nella versione demo è presente anche un collegamento alla pagina che permette di acquistare la versione completa.

Per problemi o domande di ogni tipo vi rimando al Megaforum.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati