Analisi e rimozione dei virus di Windows Live Messenger

Chissà quante volte un nostro contatto ci ha detto: "Guarda, ti mando una mia foto! ". L'abbiamo aperta e non è successo nulla. Ma poi Messenger non funzionava più come prima... Ebbene sì, ci aveva mandato un malware!

I malware di questo genere più diffusi sono i seguenti:

- Foto_Celular.scr

- Foto_Celular.zip

- Foto_Posse.zip

- Bush.exe

- Desnuda.exe

- F0538_jpg.zip

- Fotos.zip - Fotos roberto.exe

- img4851.zip

- IMG-0024.zip

- IMG0024.zip

- MessengerSkinner

- MSN Content Plus

- MSN Messenger Guiños

- MyGallery5156.zip

- p0017_jpg.zip

- Photos-webcam2007.zip

- PictureAlbum2007.zip

- portaldeayuda - portaldeayudita

- S_00305_jpg.zip

- W139_jpg.zip

- Winks Instalador

- Z058_jpg.zip

Questi sono solo alcuni dei malware in circolazione nelle reti di messaggistica istantanea di MSN Messenger. Purtroppo ne esistono altre centinaia e centinaia.

Analisi del Worm

La variante che ho avuto il piacere (si fa per dire) di provare si chiama img0794-www.photoshare.com.

Il nome del file inganna non poco, in quanto chiunque sarebbe portato a credere che www.photoshare.com sia un vero e proprio sito web, mentre in realtà l'ultima parte del nome del file (.com) ne costituisce l'estensione, che è appunto un file eseguibile, che tra l'altro, ha la precedenza sulle altre estensioni.

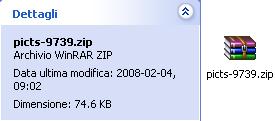

Solitamente il file non viene distribuito "sfuso", ma viene inviato contenuto in un archivio compresso in formato .zip.

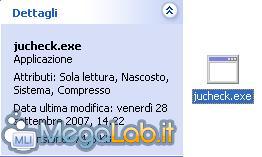

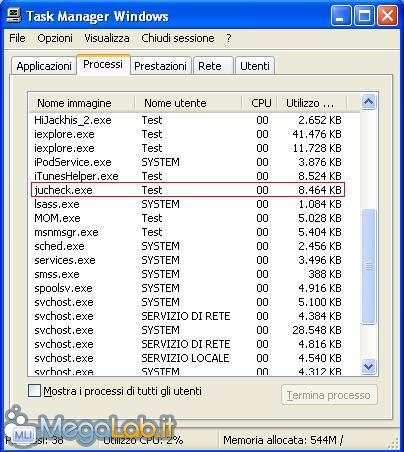

Appena avviato il file infetto, esso crea il file jucheck.exe residente nella seguente directory:

C:\WINDOWS\System32\dllcache

La prima cosa che salta all'occhio è la quantità esagerata di attributi assegnati. Infatti, il file è Nascosto, di Sistema, Compresso e di Sola lettura. Il file, già da subito, è in esecuzione, perfettamente visibile all'interno del Task Manager:

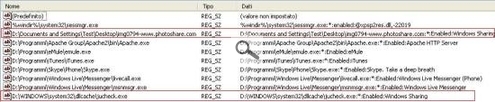

Immediatamente, il worm fa in modo di essere avviato a ogni boot del sistema, aggiungendo il seguente valore:

![]()

Nel percorso:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

Il worm copia anche l'archivio compresso, che ha dato origine all'infezione, all'interno della cartella C:\WINDOWS:

Inserisce infine il file jucheck.exe e il file che ha generato l'infezione nelle eccezioni del firewall di Windows, aggiungendo le seguenti chiavi

All'interno del seguente percorso nel Registro di Sistema:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet\Services\SharedAccess\ Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List

Fortunatamente, pressoché tutti gli antivirus identificano il file come nocivo:

Il file jucheck.exe analizzato su Virustotal.com.

Rimozione

Possiamo effettuare la rimozione del worm appena analizzato con molti programmi. Di seguito riportiamo quelli che si sono dimostrati più efficaci.

Per eseguire la rimozione, è sempre meglio se disabilitate temporaneamente il vostro antivirus. Inoltre, è necessario che tutte le applicazioni siano chiuse.

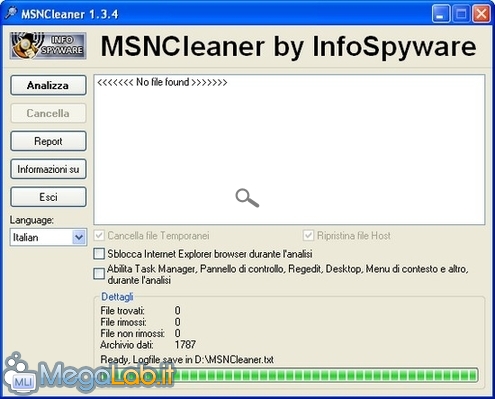

MSN Cleaner

MSN Cleaner è in grado di "pulire" Messenger da virus che riceviamo e che si auto-inviano ai nostri contatti, senza che noi ne sappiamo nulla.

Potete scaricare MSN Cleaner da questo link. Quindi scompattatelo in una cartella a vostro piacimento.

Per eseguire la scansione è preferibile che il sistema sia avviato in Modalità Provvisoria.

Avviate MSN Cleaner, selezionate la lingua italiana e cliccate su Analizza.

Qualora siate infetti da malware, premete il pulsante Elimina e selezionate l'opzione Elimina archivi temporanei; quindi cliccate su Elimina.

A questo punto, consiglio di fare una pulizia con CCleaner, riparando anche le chiavi di registro.

Trovate una lista completa dei malware che il programma è in grado di riconoscere sul sito ufficiale, e precisamente a questo indirizzo.

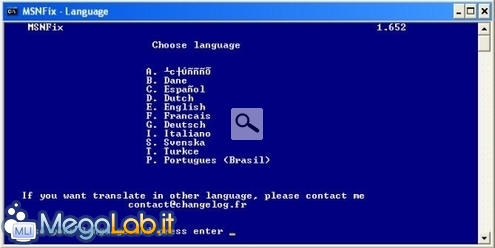

MSNFix

Potete trovare MSNFix a questo indirizzo.

Estraiamo l'archivio compresso appena scaricato e avviamo il file MSNFix.bat. Per utilizzare il programma in lingua italiana, è sufficiente aprire il programma, premere il tasto 1 e poi Invio.

Seguite quindi le istruzioni che vi verranno presentate di volta in volta dal programma.

Al termine della rimozione, sarà necessario riavviare il computer. Al successivo avvio del sistema, MSNFix si avvierà nuovamente per una nuova ricerca di malware, al termine della quale verrà visualizzato il log delle operazioni effettuate.

Conclusioni

Se il vostro problema non si è risolto, vi invitiamo ad aprire un post nella sezione Sicurezza del MegaForum, includendo nel vostro messaggio le operazioni da voi effettuate, con i relativi log dei programmi utilizzati.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati