Il rootkit è un software che agisce nel nostro PC senza che noi ce ne possiamo rendere conto. Si tratta di un sistema a cui i creatori di malware ricorrono sempre più di frequente, per diffondere virus e spyware nei nostri computer.

Celando la sua esistenza, il rootkit è in grado di sfuggire al controllo dei normali programmi antivirus o antispyware. Per scoprirlo, bisogna ricorrere a programmi in grado di captare l'attività di tali file nascosti: di seguito, scopriamo quali sono i migliori programmi freeware disponibili in rete.

N.B. La prova si è svolta intorno ai primi giorni di Maggio, pertanto potrebbero esservi differenze nelle versioni dei vari programmi.

Per esempio, Sophos ha cambiato versione dopo pochi giorni dalla prova e adesso sembra che sia in grado di rilevare tutti i tipi di rootkit.

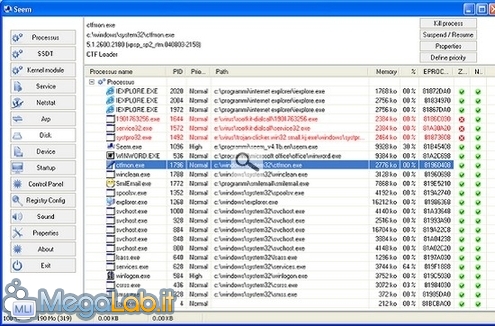

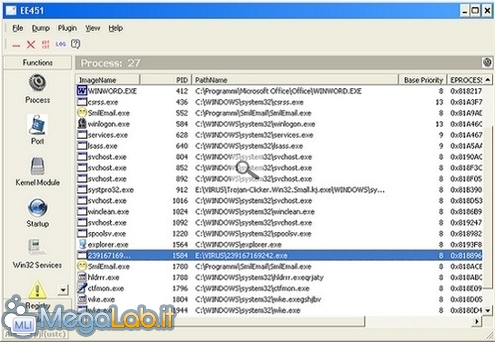

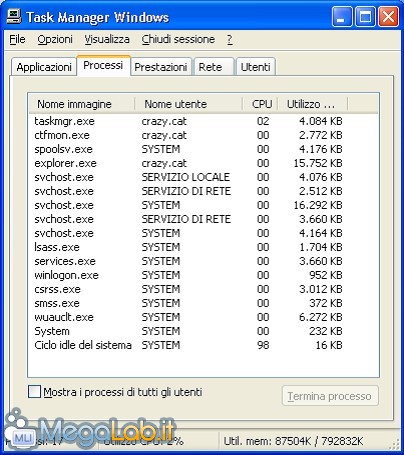

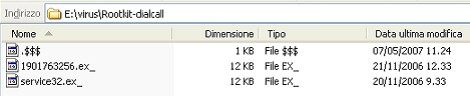

Questo è il Task Manager del PC che ho infettato con alcuni dei più diffusi virus rootkit degli ultimi mesi.

Come potrete notare, i file infetti segnalati dai vari programmi nelle prove non sono visibili.

Come noterete nelle varie foto delle prove, alcuni nomi di virus rootkit cambiano.

Non avevo salvato l'immagine del PC infettato, ma rilanciavo i singoli virus ogni volta dopo la pulizia da parte di un programma antirootkit: i file infetti e nascosti che si creavano avevano così nomi differenti quasi ogni volta.

N.B. Alcuni programmi, come DAEMON Tools per esempio, installano driver virtuali segnalati come possibili rootkit, quindi è sempre consigliabile un'attenta interpretazione dei risultati della scansione.

Non cancellate cose a casaccio, potreste arrecare ulteriori danni.

Classifico i programmi di questa pagina come ottimi, perché rimuovono o evidenziano i problemi trovati, sono gratis e non necessitano d'installazione.

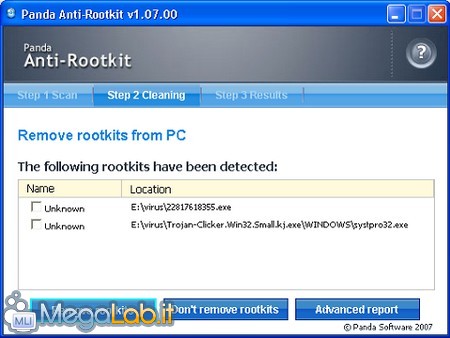

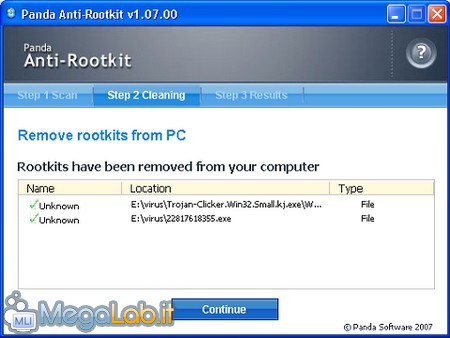

Panda Anti-Rootkit

Non serve installare il programma: una volta che l'avete estratto dall'archivio, avviate la scansione, selezionate i file trovati e premete Remove rootkits.

Al termine della rimozione, riavviate il computer.

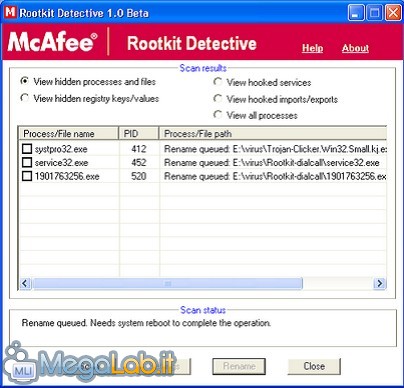

McAfee Rootkit Detective

Non serve installarlo. Rinomina i file infetti che si possono poi cancellare manualmente.

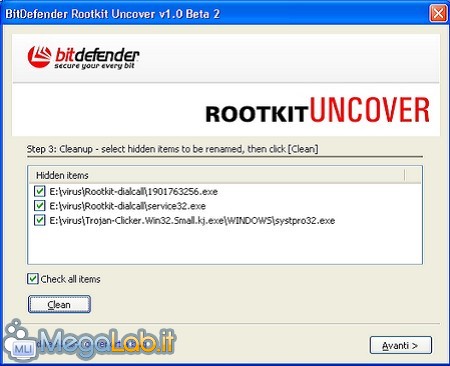

BitDefender

Anche BitDefender non necessita di installazione. Rinomina i file infetti, che, dopo il riavvio del PC, potranno essere cancellati manualmente.

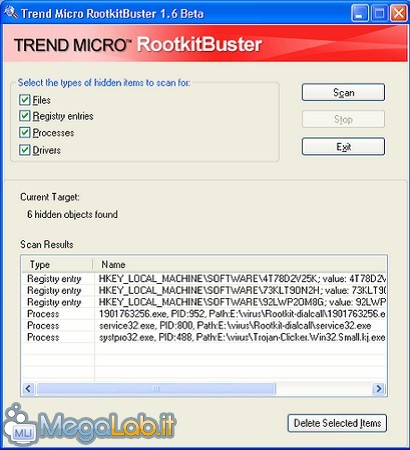

Trend Micro RootkitBuster

Non è necessario installare nemmeno Trend micro, che richiede il riavvio del PC per eliminare ciò che trova.

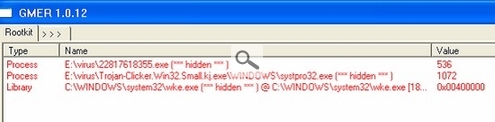

Gmer

Di Gmer ne avevamo parlato in maniera diffusa in quest'articolo. Anche in questa prova conferma la sua bontà. Unico limite: Gmer non rimuove i problemi individuati e non è un programma accessibile a tutti.

Seem

Evidenzia in rosso i problemi trovati, ma non è in grado di rimuoverli. Tuttavia, i processi attivi sospetti possono essere terminati, per tentare quantomeno di cancellarli manualmente.

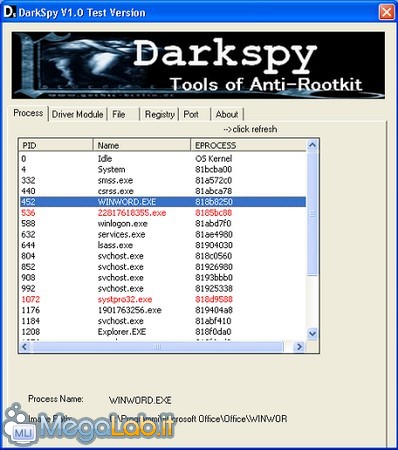

DarkSpy

Molto simile a Gmer nel funzionamento, non elimina i problemi trovati, ma li evidenzia in rosso affinché si possano distinguere meglio.

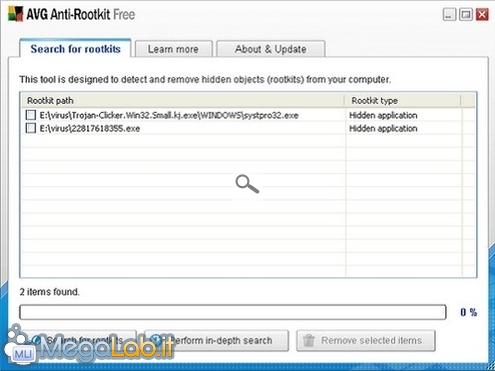

Classifico AVG e Avira come buoni, in quanto è necessario procedere all'installazione dei programmi prima di poterli utilizzare.

AVG antirootkit

AVG deve essere installato e richiede un riavvio del PC prima di poterlo utilizzare.

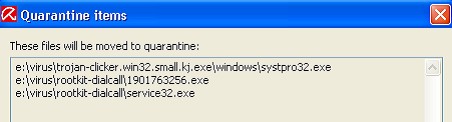

Vi verrà chiesto di confermare l'eliminazione dei file trovati e di riavviare il PC per rinominare ed eliminare manualmente tali file.

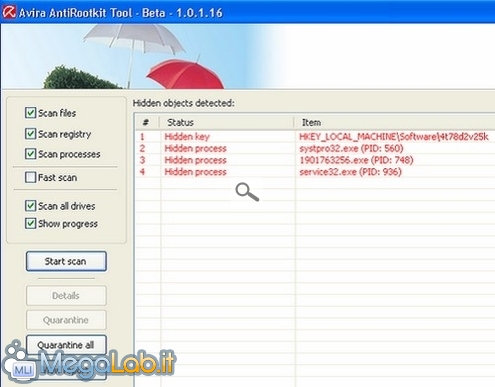

Avira

Avira Antirootkit è da installare. Per poter scaricare il programma, è necessario registrarsi gratuitamente sul loro sito.

Richiede un riavvio del computer per mettere i file trovati in quarantena e poterli poi eliminare.

Classifico i programmi elencati in questa pagina come delusioni perché non rimuovono i problemi, oppure non sono chiari nei risultati ottenuti.

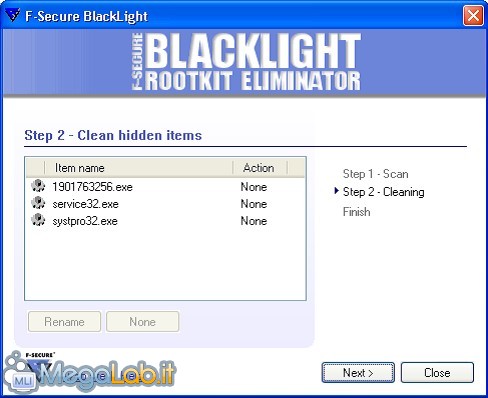

F-Secure

F-Secure non necessita di installazione. Trova i problemi, ma non li rimuove. Anche ripetendo l'operazione più volte, si blocca sempre durante il cleaning.

IceSword

Anche IceSword è poco chiaro: i file infetti si vedono, ma non sono evidenziati in nessun modo.

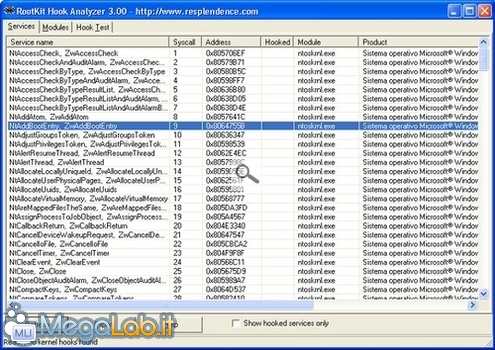

Hookanalyzer

Il meno chiaro di tutti. Testato sul PC infettato, non mostrava nessuno dei rootkit in azione; riprovato in seguito sul mio computer, però, mostrava in rosso alcuni file appartenenti a Spywareterminator, ZoneAlarm e Active Virus shield, tutti programmi regolari.

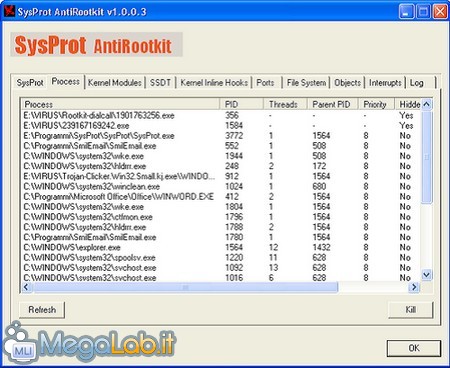

Sysprot antirootkit

Altro programma che riconosce tutto, ma il log è da interpretare.

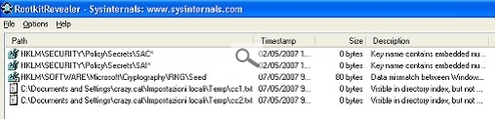

RootkitRevealer

RootkitRevealer è stato uno dei primi programmi, se non il primo in assoluto, finalizzati al controllo della presenza di rootkit. Creato da Sysinternals e ora passato a Microsoft, sembra proprio risentire dell'età: trova solo alcune chiavi di registro e il programma va in blocco completo durante la scansione, anche ripetendola più volte.

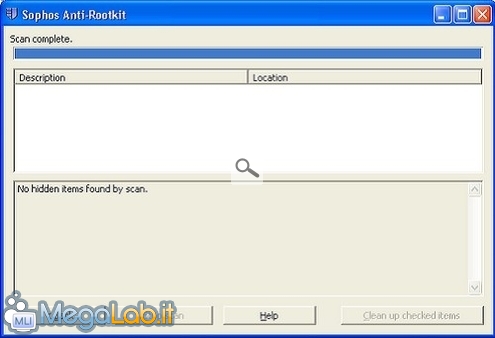

Sophos

Sul sito di Sophos viene segnalato che il programma è in grado di rilevare solo alcuni tipi di rootkit: AFX Rootkit, Dice Rootkit, Generic compressed rootkit driver, Hacker Defender, Haxdoor backdoor Trojan, PCClient Backdoor, Port stealthing Rootkit, Process stealthing Rootkit, Rustok Rootkit, Settec Alpha-DISC copy protection, Vanquish Rootkit, XCP2 Copy Protection.

Infatti, tra i rootkit presenti nel mio PC, Sophos non è in grado di individuarne neanche uno.

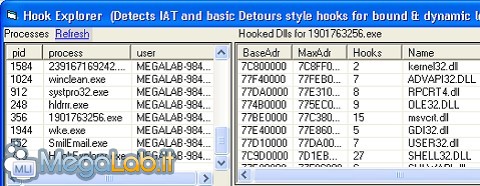

Hook Explorer

Poco chiaro. I moduli nascosti sono tutti trovati, ma non sono evidenziati in nessun modo, pertanto il log andrebbe analizzato completamente.

Conclusioni finali

La mia preferenza personale va a Gmer: più dettagliato, ma tutto da interpretare e quindi non adatto a tutti gli utenti.

Mi ha colpito molto Seem, che non conoscevo. Ottimi i programmi di Panda, McAfee, Trend Micro e BitDefender, che non richiedono installazione.

Molti di questi programmi sono ancora in Beta version, eppure quasi tutti sembrano funzionare abbastanza bene, tranne F-Secure, che non riesce a ripulire i problemi individuati.

Come sempre, prestate molta attenzione all'interpretazione dei log di Gmer e non cancellate cose a casaccio: rischiereste di fare più danni di quanti non ve ne siano già.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati