LinkOptimizer è diventato ormai una vera e propria piaga, che in questi mesi è andata diffondendosi a macchia d'olio, soprattutto in Italia.

Mentre a Giugno e Luglio gli utenti infettati (e imploranti attenzione), sebbene già numerosi, si potevano contare, ora, quasi tutti coloro che si rivolgono ai forum sono vittime di questo malware.

Il problema più gravoso per gli utenti consiste nell'eliminazione del virus, che è formato da più componenti operanti in sinergia fra loro...

Comportamente e prevenzione

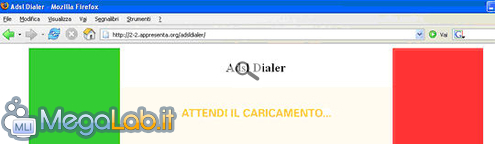

LinkOptimizer si contrae visitando particolari siti (che esistono al solo fine di contagiare più PC possibili). Molti di questi sono oggigiorno contrassegnati da uno sfondo tricolore.

Non appena aperta la pagina, il sito, tramite un bug del browser Internet Explorer, carica il file infetto sul PC. Questo, a sua volta, scaricherà gli altri componenti dal server d'origine. Tali file vengono oggi scaricati da td8eau9td.com, ma in passato venivano scaricati da gromozon.com e da mioctad.com.

Questa non è la sede adatta per descrivere nel dettaglio ogni parte del malware e la sua funzione, pertanto, mi limiterò a considerare che i file vengono celati attraverso una tecnica particolare, definita rootkit: è proprio questa caratteristica che rende particolarmente difficile la rimozione.

Se agli inizi era necessario collegarsi quasi esclusivamente a un sito a luci rosse (di marca italiana) per contrarre il malware, oggi il raggio di azione si è notevolmente allargato. Sono stati creati anche siti infetti che trattano di elettrodomestici (per dirne una).

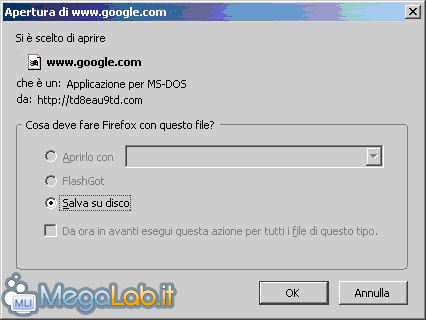

Una semplice soluzione per evitare il malware è navigare usando i browser alternativi (Firefox od Opera), che avvisano quando il sito sta tentando di scaricare un file.

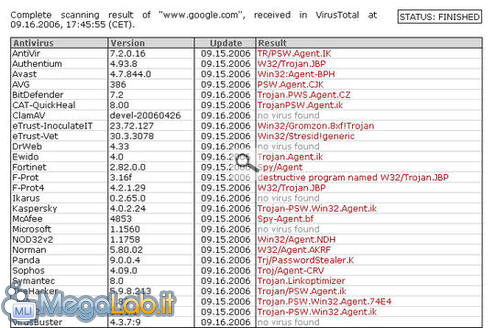

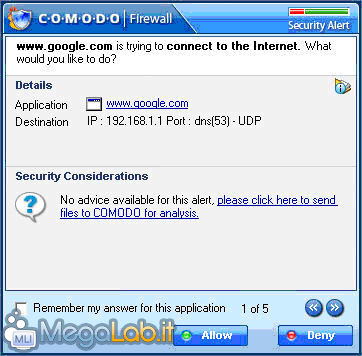

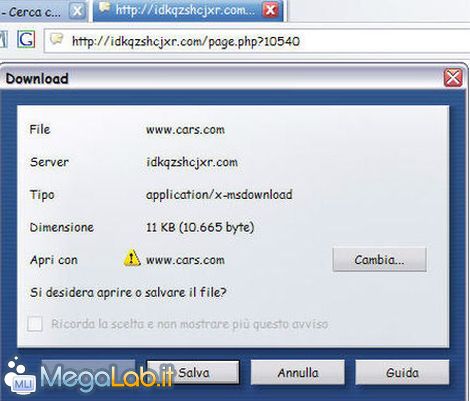

Il file in questione si chiama www.google.com, al fine di indurre l'utente a pensare che sia un file legittimo di Google.

L'estensione .com però indica un file eseguibile, come .exe o .bat.

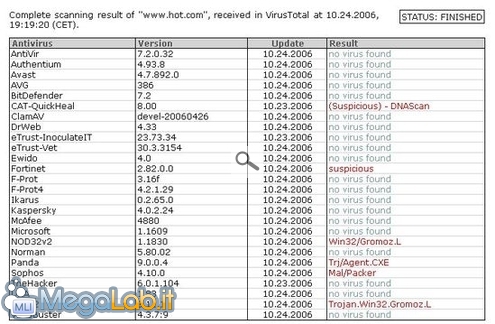

Se si analizza il file www.google.com sul sito www.Virustotal.com, esso viene riconosciuto come un virus praticamente da tutti, anche se con un nome diverso.

Sintomatologia

I sintomi facilmente riscontrabili consistono in un evidente rallentamento del PC (insieme ad un uso smodato della CPU) e alla comparsa di numerosi popup nel web e durante la ricerca con Google.

Con quest'ultima, il malware fa comparire un popup del genere: premettendo che io stia cercando su Google "Calcio", il popup riporterà diversi link a siti a pagamento, e in grande la scritta "Are you looking for *Calcio*? "

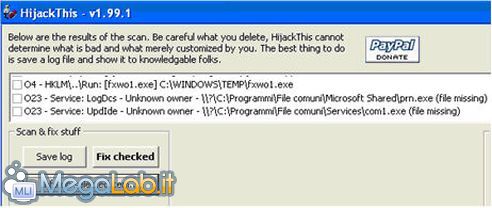

Utilizzando invece un programma di diagnostica come HijackThis, potremmo notare voci del tutto simili a quelle sotto riportate.

Nelle istruzioni seguenti, non tutte le voci che vedete potrebbero essere presenti; ciò dipende dalla versione del malware, considerato che ne esistono almeno tre o quattro, stando a quanto emerge dai log che riceviamo sul forum.

Una delle più recenti versioni non visualizza nessuna di queste voci nel log di HijackThis:

* R3 - Default URLSearchHook is missing

* O2 - BHO: Class - {CLSID casuale} - C: \Windows\[random 5 lettere]1.dll (file missing)

* O2 - BHO: Class - {CLSID casuale} - C: \Windows\[random 2 lettere]aa.dll (file missing)

* O4 - HKLM.. Run: [[random 4 lettere]1.exe] C: \Windows\Temp\[random 4 lettere]1.exe

* O4 - Startup: w32.exe

* O16 - DPF: {CLSID casuale} - http://td8eau9td.com/a33ed837/50310/1/XP/FreeAccess.ocx

* O23 - Service: [Random] - Unknown owner - \? C: \Programmi\File comuni\System\[random].exe (file missing)

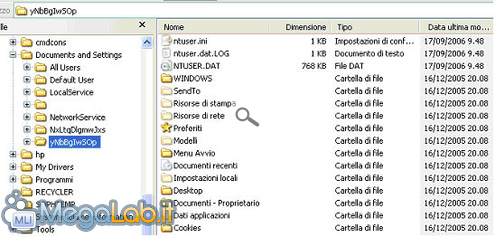

Inoltre, il malware genera uno o più utenti dal nome casuale (ad es. FdgHEhhjEa).

Per verificarne la presenza, è sufficiente abilitare la visualizzazione dei file nascosti e andare in C:\Documents and Settings

Si potrà riscontrare anche la presenza della voce LinkOptimizer (o anche ConnectionServices) nel pannello Installazione Applicazioni.

NOTA BENE: non si deve assolutamente disinstallare il malware da questo pannello, non avrebbe alcun effetto e si aprirebbero diverse pagine web, con un eventuale peggioramento della situazione, a causa dell'installazione di un Trojan aggiuntivo... nel caso non ne abbiate abbastanza...

Rimozione

Ultimamente, alcune compagnie antivirus (fra le quali Symantec) hanno aggiornato le definizioni dei propri antivirus, ma il worm rimane comunque di difficile rimozione per la sua complessità strutturale e le numerose varianti in cui si propone.

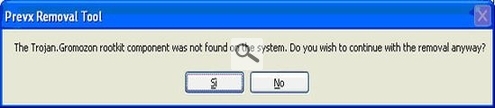

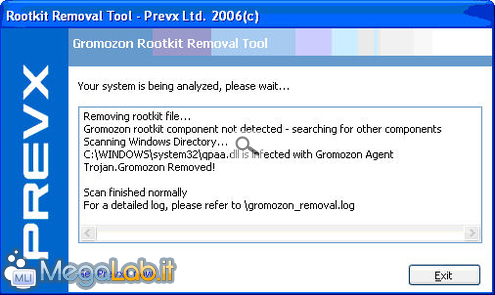

Recentemente, Prevx ha rilasciato un tool per la completa rimozione del malware. Purtroppo, però, questo tool spesso non rimuove del tutto il malware, costringendo così l'utente meno smaliziato e meno avvezzo all'uso del PC a fare richiesta di aiuto nei forum.

Sebbene un tool, che spesso non funziona perfettamente, possa sembrare quasi superfluo, nel caso di LinkOptimizer esso si rivela piuttosto utile, in quanto semplifica di molto il processo di rimozione. Download tool

La rimozione manuale, invece, è consigliabile solo per chi se ne intende, o sotto la guida di un esperto.

Nel caso si voglia (o si debba) procedere a una rimozione manuale, sarà necessario scaricare questi programmi:

Qui di seguito le fasi per la rimozione manuale.

Prima di tutto, è necessario disabilitare il ripristino configurazione di sistema (da riabilitare alla fine, se lo utilizzavate).

1) Eseguire una scansione utilizzando il tool Prevx e poi installare Virit ed eseguire una scansione completa del vostro computer.

Già queste due operazioni dovrebbero garantirvi un buon grado di pulizia del vostro computer e risolvere molti problemi.

2) Estrarre Myuninstaller.

Si tratta di un programma (che non necessita installazione) simile a "installazione applicazioni", ma molto più efficace in questo caso.

Cercare la voce LinkOptimizer (o ConnectionServices), cliccarvi col destro e cliccare Delete selected entry.

3) Andare su Start -- Esegui -- e digitare le scritte in corsivo control userpasswords2 e dare l'invio.

Nella finestra Account utente, si dovrebbe avere un'utenza sospetta con nome casuale (oltre le consuete), tipo XYZFG. Segnatevi il nome dell'utenza ed eliminatela (click con il destro, quindi scegliere elimina).

4) Rendere visibili file e cartelle nascosti.

Da gestione del computer -- Strumenti -- Opzioni Cartella, selezionare Visualizzazione. Bisogna spuntare "Mostra file e cartelle nascoste" e rimuovere la spunta da "Nascondi file protetti di sistema". Cliccare OK per confermare.

Andare in C:\Documents and Settings. Qui, si dovrebbe trovare una cartella con lo stesso nome dell'utenza: eliminare anch'essa.

5) Questa fase necessita l'uso di Avenger e l'inserimento di uno script che varia da infezione a infezione (ci si ricordi che quasi tutti i componenti hanno nomi casuali). Quindi, per questa fase, è consigliabile chiedere assistenza sul forum.

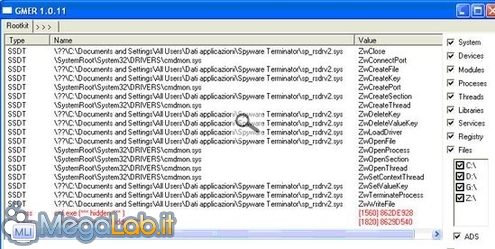

In tal caso, è necessario postare anche dei log dell'applicazione Gmer. Per farlo, aprire il programma Gmer, fare uno scan delle schede "Autostart" e "Rootkit", cliccare su Copia, incollare i log sul block notes e incollarli poi sul forum.

Un utente esperto potrà indicarvi, dunque, il corretto script da inserire.

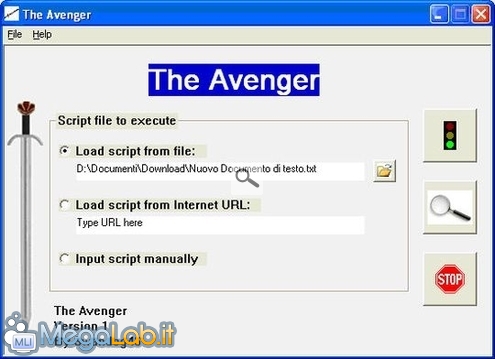

Dopo aver ricevuti i consigli sulla compilazione dello script da inserire in Avenger decomprimete l'archivio scaricato sul desktop ed eseguite il file avenger.exe.

Selezionate Input Script Manually, cliccate sulla lente d'ingrandimento e nella finestra View/edit script, che si aprirà, incollate lo script preparato in precedenza, che sarà simile a questo:

Registry values to replace with dummy:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows | AppInit_DLLs

File to delete:

C: \Programmi\File comuni\System\com2.exe

C: \Windows\system32\qpaa.dll

C: \Windows\TEMP\fxwo1.exe

E premete Done.

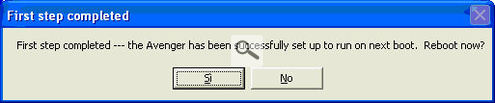

Cliccate sull'icona con il semaforo verde e rispondete Si per due volte.

Il computer dovrebbe riavviarsi da solo per completare l'operazione, se non si riavvia da solo, fatelo voi.

Ora dovete eliminare la cartella di backup, creata da Avenger, che si trova in C: \avenger.

Questa cartella si elimina inserendo ed eseguendo questo comando nel Prompt dei comandi, per aprirlo, digitate cmd in Start--> Esegui.

Del \\.\c: \avenger

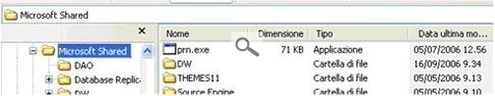

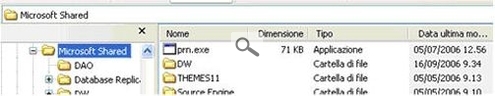

6) Controllare se in C:\Programmi, C:\Programmi\file comuni, C:\programmi\file comuni\System o in C:\programmi\file comuni\microsoft shared, sono presenti file con estensione .exe di colore verde.

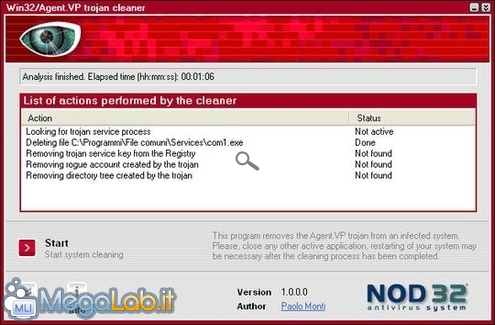

Se sì, utilizzate il tool, che potrete scaricare dal seguente indirizzo: Download del tool Nod

7) Installare CCleaner, aprirlo, e cliccare su Avvia Cleaner in basso a destra. Sarebbe consigliabile spuntare l'opzione "Cancella file in Windows Temp solo se più vecchi di 48 ore". Questo pulirà i file "Temp".

8) Aprire HijackThis e cliccare su "Do a system scan only", per poi eliminare le voci segnalate in precedenza o sul forum e identificate nella vostra scansione.

9) Eliminare la cartella C:\Programmi\LinkOptimizer (ove C: \ indica la partizione del disco rigido infetta).

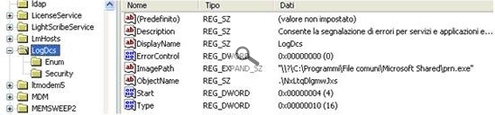

10) Osservate attentamente la voce O23 di HijackThis ed annotate il nome random dei servizi fasulli.

Presa nota di questi nomi random, per eliminare questi servizi andate su Start --> Esegui ed eseguite uno alla volta questi comandi

sc stop [nome random]

sc delete [nome random]

L'aspetto del comando sarà simile a questo

Sc stop LogDcs

Sc delete LogDcs

11) Per finire di pulire il registro, cercare nel registro di configurazione di Windows (Start - Esegui - Regedit) tutte le voci riferite ai nomi random, alle clsid random e a LinkOptimizer o ConnectionServices.

A questo punto, il LinkOptimizer è finalmente eliminato.

Conclusioni

Il vero problema di LinkOptimizer, a mio parere, è la totale disinformazione che circola nel web.

Segnalate questa guida, al fine di "sensibilizzare", se così si può dire, l'utenza del web e magari (che utopia!!!) contrastare la crescita di nuovi virus.

L'infezione passo per passo

Le immagini e le didascalie che seguono sono efficaci per mostrare come funziona il virus nelle varie fasi, dalla sua autoinstallazione fino alla successiva rimozione manuale.

I nomi dei vari file infetti, come già detto, variano da infezione a infezione, dunque non si avranno mai due infezioni completamente identiche, e ciò è dovuto sia ai nomi sempre diversi dei vari file, sia alle modalità e alle versioni dell'infezione.

Per elencare solo alcuni aspetti particolari e propri di questo caso, nel PC infetto troviamo due servizi creati dal virus (anziché uno) e ben due utenti in più (anziché uno).

Inoltre, il tool Prevx è stato insolitamente poco efficace, e nemmeno il tool NOD32 riesce a eliminare tutti i file per i quali è stato creato.

Ma adesso, vediamo come ci si infetta, grazie alla dettagliata galleria fotografica.

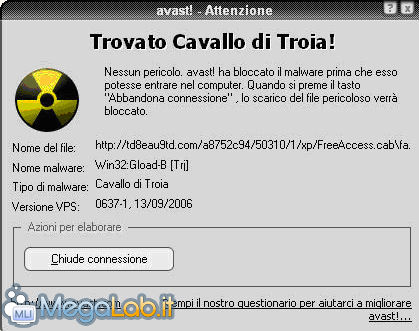

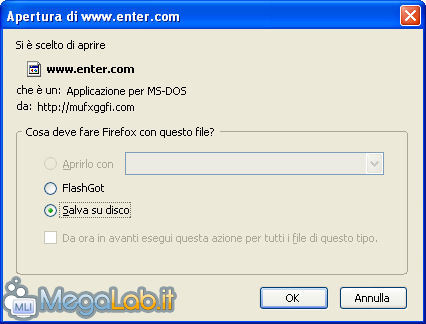

Per prima cosa, cerco e trovo il sito adatto e scarico il file infetto.

Se tento di scaricarlo con Internet Eplorer con tutte le patch installate, avast lo riconosce subito come un file pericoloso e lo blocca.

Questa è la patch più importante da installare, che dovrebbe permettervi di stare tranquilli, se navigate con Internet Explorer.

Il virus, in questo caso, è contenuto in un file Ocx.

Basta chiudere la connessione, e il file non viene scaricato.

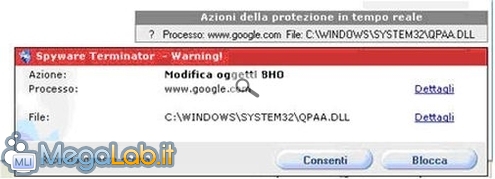

Al contrario, scaricando il file con Firefox, avast non lo riconosce subito e me lo lascia eseguire. Una volta lanciato, appare subito l'avviso, da parte di Spywareterminator, dell'installazione di una dll sospetta.

Poco dopo l'installazione della dll e il seguente collegamento ad Internet, il file www.google.com, che ha dato origine all'infezione, scompare dal PC.

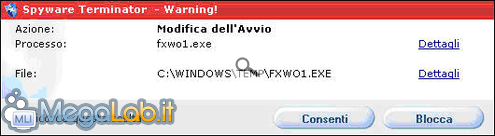

Quindi, parte il tentativo di collegarsi ad alcuni siti, da cui scarica

Altri file che vengono riconosciuti da avast come infetti

E li piazza in esecuzione automatica.

Volendo proseguire con l'analisi del virus, chiudo la protezione di avast e lascio che infetti il PC.

Sintomi

Passiamo in rassegna i sintomi sul PC. Nel taskmanager non si vedono processi attivi, nonostante uno sia segnalato nel log di HijackThis.

Se provo a cancellare i file exe sospetti da gestione risorse, l'operazione non riesce e mando in blocco Explorer di Windows (tenete conto che c'è anche una dll in Windows\system32, di cui, però, non ho alcuna foto disponibile).

Sono poi presenti due utenti fasulli nella cartella Documents and Settings, che non compaiono nella lista degli account, nel pannello di controllo. Sono riuscito a cancellarli a mano senza problemi.

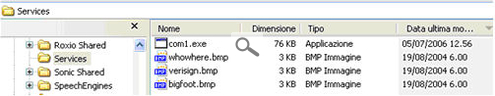

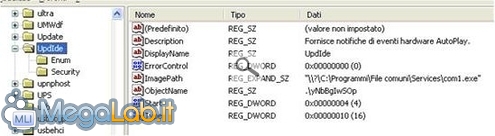

Rilevo inoltre due servizi molto particolari, che si possono disabilitare nel Tipo di avvio e che, stranamente, rimangono disabilitati anche quando riavvio il computer. Pensavo che il virus li avrebbe riattivati, ma mi sbagliavo.

Nella lista dei servizi, li potete riconoscere facilmente: hanno nomi inusuali, indicati nella colonna di destra.

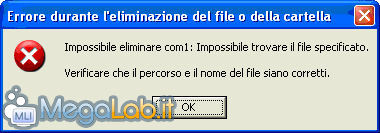

Dopo aver disabilitato il servizio, se riprovo a cancellare il file, Explorer non va più in blocco, ma mi avvisa che non riesce a trovare il file indicato.

Rimozione del virus

Lanciando una scansione con avast, riconosce ed elimina il file infetto, che è residente in memoria. Non riconosce, invece, quelli nei file comuni.

Il tool Prevx non riconosce niente, ma cliccando sul Si, mi chiede di riavviare il PC per un controllo più approfondito.

Al riavvio, trova la dll che era in C: \Windows\system32 e la elimina.

I file più pericolosi sono eliminati; rimangono i due servizi e i relativi file exe.

Aprendo il registro di configurazione (Start - Esegui - Regedit), si possono eliminare le chiavi di registro.

Andate su Modifica - Trova e inserite il nome del servizio fasullo che avete sul vostro PC; tenete conto che ne potreste trovare almeno due, quindi fate la ricerca fino in fondo al registro.

Per ulteriori informazioni, consultate l'articolo Ripulire la lista dei servizi di Windows.

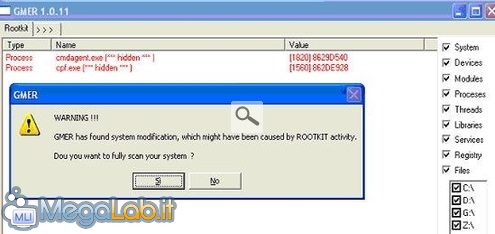

La scansione con Gmer riconosce dei processi sospetti, ma che riguardano Comodo Firewall.

Alla fine della scansione, riconosce un driver di sistema e un file di spyware Terminator, oltre ai due processi già segnalati.

Quindi, niente di collegato al LinkOptimizer.

La rimozione dei due file exe nella cartella è stata un attimo più complicata.

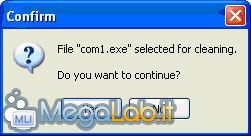

Il primo file si è lasciato cancellare senza opporre resistenza con il tool Nod. È bastato selezionarlo,

Confermare la scelta,

E il file è stato eliminato.

Per il secondo file prn.exe ci sono stati alcuni problemi. Quando tento di aprire la seconda cartella il tool Nod va in blocco.

Non c'è stato nessun modo di eliminare tale file, neanche agendo dall'esterno tramite il MegaLab.it CD utility e tutti i tool di rimozione dei file, come Delete doctor, Unlocker o Killbox.

L'unico programma in grado di sbloccarlo è Avenger. Creo il file di testo con la stringa che indica il percorso di detto file e premo il semaforo.

Premo Si e riavvio il PC.

Il file viene spostato in una cartella in C:\avenger, ma anche in quel contesto risulta bloccato e non si lascia cancellare.

Provo allora a liberarlo con Unlocker, visto che il file risultava bloccato da Explorer di Windows. Una volta fatto questo, riesco a cancellarlo senza problemi, sempre con Unlocker.

Forse, ci sarei riuscito anche nella cartella precedente, senza utilizzare Avenger, ma non avevo provato Unlocker.

Infezione ripulita e virus sconfitto.

NOTA BENE: Tra i programmi indicati come in grado di ripulire questo virus, vi è anche Prevx1. Potete scaricare il trial di questo programma, aggiornarlo e controllare il vostro PC.

Usatelo con cautela, perché, alla fine della scansione, cancella automaticamente i problemi che trova e non vi lascia la possibilità di esaminare e confermare l'eliminazione.

In caso di rilevamenti fasulli, procede alla cancellazione, senza lasciarvi la possibilità di recuperare file che erano in realtà importanti e puliti.

Il LinkOptimizer si è notevolmente evoluto, e nelle sue mutazioni i tool utili alla sua rimozione sono stati via via bloccati dallo stesso malware... per avere sempre la situazione sotto controllo è necessario leggere l'ultima pagine di questo articolo, dedicato per l'appunto all'aggiornamento delle procedure di rimozione.

AGGIORNAMENTO NUOVA VARIANTE --- 25-09-2006

Questo aggiornamento è dovuto alla nuova release di LinkOptimizer. Il malware non sembra discostarsi dal comune comportamento virale (almeno per ora).

In compenso, è stato rilevato un cambiamento nel nome e nel server del file che viene scaricato dai siti infetti.

I nomi possibili (per ora riscontrati) sono:

Www.nrydi.com --- www.free.com --- www.weather.com --- www.pictures.com --- www.super.com

Un nuovo server dal quale viene scaricato il malware è mufxggi.com.

Inoltre, sono stati riscontrati ulteriori nuovi checksum nei confronti dei tool di rimozione sopracitati.

I tool GMER, The Avenger, il tool automatico di Prevx sono stati bloccati, assieme ad alcuni siti web, e precisamente quello di suspectfile.com (che primo fra i primi si è mosso per arginare l'epidemia) e quello di Prevx stesso, l'unico in grado di fornire un efficiente tool di rimozione.

Secondo Suspectfile, è possibile aggirare il blocco ai siti web con un piccolo trucco: diversi utenti hanno lamentato questo spiacevole inconveniente. Per quanto riguarda il nostro sito, crediamo venga modificato dal Trojan il file HOSTS e che il problema possa essere risolto, sostituendo lo stesso con il file HOSTS messo a disposizione da mvps.org. Per procedere alla sovrascrizione del file HOSTS, basta scaricare la release della mvps.org, presente a questo link, facendo riferimento al proprio sistema operativo.

Windows XP = C: \Windows\SYSTEM32\DRIVERS\ETC

Windows 2K = C: \WINNT\SYSTEM32\DRIVERS\ETC

Win 98/ME = C: \Windows

Contemporaneamente, però, è uscito un nuovo tool di rimozione del malware, edito questa volta da Symantec.

Per concludere la parentesi di aggiornamento, Prevx ha dichiarato di stare lavorando per aggirare il nuovo checksum nei confronti del suo tool e ripararne qualche bug.

AGGIORNAMENTO --- 12-10-2006

Il Link Optimizer continua a mutare e provocare nuovi problemi.

Sono arrivate molte segnalazioni di errori che riguardano Firefox con i plugin Flash player e Shockwave, e un malfunzionamento dell'utility Unlocker.

Tutti e due i problemi sono causati dalle nuove versioni del virus, che non viene rimosso dai tool Prevx e Symantec, oltre a non far funzionare Gmer e The Avenger.

L'unico programma che al momento sembra dare dei risultati è Virit.

Scaricate e installate l'antivirus Virit, lo aggiornate ed eseguite la scansione e rimuovete quello che trova.

Dopo il riavvio dovrebbero tornare a funzionare anche tutti gli altri tool per un ulteriore controllo, ma il vrus dovrebbe essere già stato rimosso.

AGGIORNAMENTO --- 20-10-2006

Recentemente è stato aggiornato il tool prevx, che ora inoltre funziona più efficacemente di prima. Una sua nuova importante caratteristica è quella di appoggiarsi all'utility Prevx1 (vale quanto già detto in merito al Prevx1), della stessa casa software, ai fini di ottenere un funzionamento migliore del tool in previsione delle future versioni del LinkOptimizer, che non tarderanno ad arrivare.

Novità importante è la possibilità di scaricare il tool via p2p, grazie al noto supporto dei file .torrent: questa peculiarità è stata introdotta per consentire il download del tool da parte di coloro che, infetti, non possono collegarsi ai server dei siti che più si sono adoperati per fronteggiare il LinkOptimizer.

Ecco quindi i link:

Pagina relativa all'aggiornamente del tool prevx

AGGIORNAMENTO --- 24-10-2006

Una delle tante varianti di questo sempre più insidioso virus, blocca l'accesso ai vari siti da cui è possibile scaricare i tool per la sua rimozione.

Come se non bastasse, una volta trovato il tool in qualche altra maniera è in grado di bloccarlo ed impedirne il funzionamento.

Grazie ad un idea di The King of GnG, in questa discussione, ci si è accorti che basta rinominare il tool perché ritorni a funzionare e riesca ad eliminare il virus.

Per questo abbiamo allegato all'articolo tutti i principali tool con i nomi leggermente cambiati, _T_o_o_l_s_d_e_l_l_a_N_0_d.exe, _t_o_0_l_s_N_0_r_t_0_n.exe, _g_m_i_e_r_.exe, _AA_v_e_n_g_h_e_r.exe, _a_i_g_i_a_c_k_t_h_i_s.exe, come vedete è rimasto tutto abbastanza comprensibile.

Fateci sapere, nella sezione sicurezza, come è andata a finire con questo sistema.

AGGIORNAMENTO BIS --- 24-10-2006

Una variante di questo virus, chiamata Gromoz, comincia a diffondersi anche su siti esteri, due casi riscontrati negli utltimi giorni su dei server situati in Russia.

Le modalità di infezione sono identiche a quelle dei siti italiani.

Questo è l'indirizzo da cui si scarica il file infetto dai siti stranieri

Facendo analizzare il file www.hot.com che ho scaricato da un altro sito viene riconosciuto come una variante di Gromoz solo da due antivirus.

AGGIORNAMENTO --- 2/11/2006

Come avevo sospettato già 1 mese e mezzo fa, il problema dei mancati privilegi di debug nel usare Unlocker, era dovuto proprio all'attività del Gromozon/LinkOptimizer.

Inoltre oggi, leggendo il sito di Marco Giuliani, ho scoperto (ma lo ipotizzavo già), che l'impossibilità di usare alcuni programmi antirootkit, tipo F-secure BlackLight, è dovuto allo stesso problema, cambia solo leggermente il messaggio d'errore.

Se nel usare qualche programma per la rimozione di Gromozon/LinkOptimizer, incontrate uno di seguenti errori:

Impossibile acquisire i privilegi necessari (SeDebugPrivilege)

Could not acquire necessary privilegges (SeDebugPrivilege)

Non si dispone dei privilegi di debug

... seguite la guida di questo articolo per ripristinare tali privilegi.

Come aggiungere i privilegi di debug

(by Amantide)

Anche i nuovi tool Prevx e Symantec possono venire bloccati da qualche variante del virus, ma visto che si tratta solo di un check del nome del file, si può provare ad aggirare il problema rinominando il tool che avete scaricato.

Una delle varianti più recenti si appoggia ad un file eseguibile messo in esecuzione automatica, che si può riconoscere nella scansione di HijackThis da una riga simile a questa

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

"Userinit"="c: \Windows\system32\userinit.exe, \"c: \Windows\fujitsuhelper.exe", "

Che si trova nella sezione F2 del log, lancia dei programmi con falsi nomi relativi a driver o a programmi tipo fujitsu, canon, HP e altri.

Ovviamente, eliminate la riga e il relativo file fasullo.

(by BilloKenobi)

Una o più varianti di questo virus, risultano praticamente invisibili nei vari log oltre a bloccare l'utilizzo dei tool di scansione e rimozione.

Un modo per provare a rimuovere questo tipo di infezione è di avviare il computer con un CD di boot come il MegaLab.it CD utility per cui ho creato i plugin per far funzionare Virit direttamente dal CD-ROM.

I plugin li potete trovare a questo indirizzo.

Avviando il computer da un CD-ROM di boot, il vostro sistema operativo infetto e il virus non sono attivi ed è quindi più facile rimuoverlo.

Una volta installato Virit nel vostro PC, non fate altro che copiare l'intera cartella del programma, all'interno della cartella file del plugin e ricompilate l'immagine.

Ho provato il plugin con una variante del virus e nel rimuovere uno dei file infetti si è chiuso il programma, ma con un paio di scansioni, ho rimosso i file infetti e le chiavi di registro.

(by crazy.cat)

AGGIORNAMENTO --- 12/11/2006

Questa guida in formato PDF e e ultime versioni dei tool di rimozione, oppurtunamente rinominate e modificate, sono disponibili per il download a questo indirizzo.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati