Introduzione e Installazione

Comodo Personal Firewall (nel resto dell'articolo lo chiameremo CPF) è un prodotto poco conosciuto, che si è fatto notare per le sue prestazioni, gli aggiornamenti automatici, la grafica accattivante, degna di qualsiasi firewall a pagamento, ma soprattutto per il fatto di essere completamente gratuito ed utilizzabile anche in ambiti lavorativi.

Il CPF è in lingua inglese e può essere usato solo con sistemi operativi quali Windows 2000 e XP SP2.

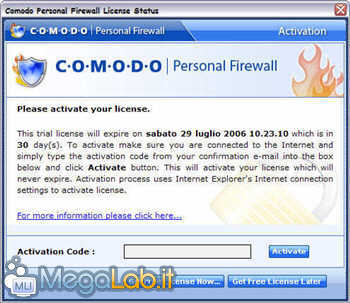

Viene distribuito come un trial di 30 giorni, ma è sufficiente effettuare la registrazione gratuita sul sito del produttore per ottenere il codice d'attivazione e la licenza della durata di un anno.

CPF può essere scaricato dal sito ufficiale.

Prima di installare il CPF, è necessario disinstallare qualsiasi altro firewall, in quanto la presenza di altri prodotti simili potrebbe compromettere il buon funzionamento di CPF.

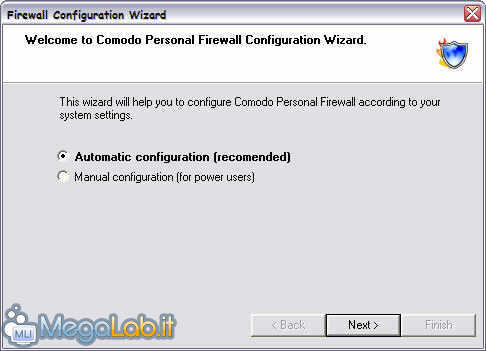

L'installazione del programma è molto facile: accettati i termini e le condizioni, vi si chiede se volete procedere con l’installazione automatica oppure manuale.

Scegliete l’installazione automatica; le regole supplementari le potrete aggiungere anche più avanti.

Cliccate fine e riavviate.

Schermata Principale

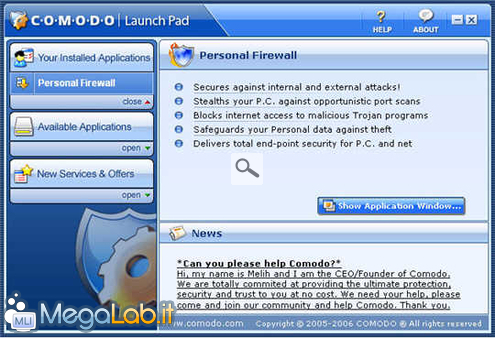

Alla schermata principale del CPF si accede dal Comodo LaunchPad, il centro di controllo che gestisce vari utility della famiglia Comodo, premendo Show Application Window oppure cliccando con il tasto destro sull'icona in systray.

Registrazione

Aprendo il programma per la prima volta, vi viene chiesto di inserire il codice d'attivazione.

Potete farlo subito, premendo Get free license now: in questo caso, verrete indirizzati sul sito per effettuare la registrazione gratuita.

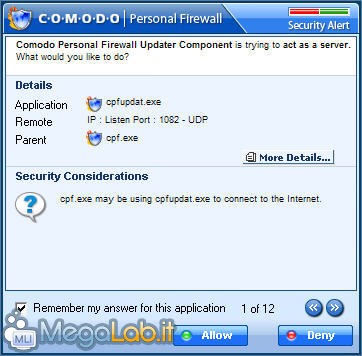

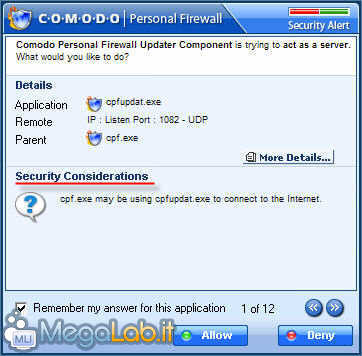

Fatto ciò, ogni volta che un'applicazione tenta di accedere in rete, verrete sommersi dalle finestre popup.

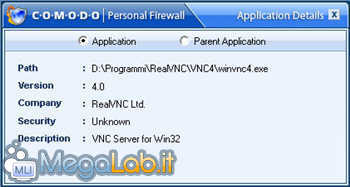

Il popup mostra il nome dell'applicazione che chiede il permesso, l'applicazione che l'ha richiamata, l'IP e la porta remota alla quale cerca di connettersi.

Cliccando sul tasto More Details, potete ottenere maggiori informazioni sull'applicazione.

L'intervento permesso si limita ad un assenso (Allow) o ad una negazione (Deny) alla connessione in rete. Scegliendo Allow, date totale libertà al processo e quindi, se tale libertà vi sembra eccessiva, dovrete creare regole volte a vincolare il processo stesso.

Per evitare di ripetere questa operazione più volte, si deve spuntare Remember my answer for this application.

Inizialmente, le numerose applicazioni che chiedono l'accesso vi potrebbero disorientare, ma con un po' di attenzione e con le regole create per dare ordine e disciplina al processo, in futuro non avrete più problemi.

La cosa più sorprendente, che mi ha molto stupita, è che il Comodo Firewall chiede il permesso anche per i propri processi, come quello dell'update automatico.

La schermata iniziale si presenta con una grafica accattivante e molto comprensibile.

Nella parte superiore ci sono 3 pannelli: Summary, Security e Activity.

Configurazione - Summary

Qui potete vedere le informazioni generali sul vostro sistema e sul livello di protezione.

A sinistra si vede il resoconto di log, le informazioni sulla licenza.

Più giù, le informazioni sul livello di sicurezza impostato, grazie alle quali si può notare che il CPF effettua il monitoraggio su 3 livelli: il monitoraggio delle applicazioni, il monitoraggio della rete e il monitoraggio del comportamento delle applicazioni.

Potete anche decidere di permettere tutto il traffico (Allow all), di bloccare tutto (Block all) oppure di usare la protezione normale (Custom) con le regole di default oppure con quelle create da voi.

Sulla parte destra sono mostrati i dettagli relativi al sistema operativo e alla rete, ed anche la percentuale dell'utilizzo di traffico da parte dei vari programmi e dei processi di sistema.

Security

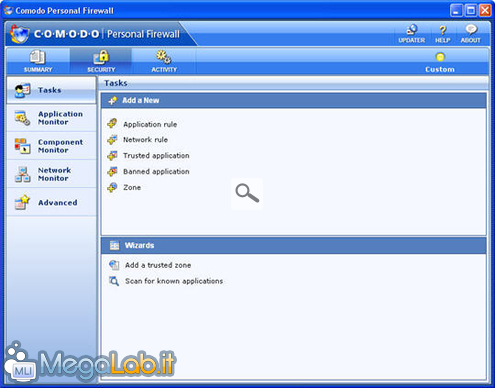

Questo è il pannello principale: è qui che dovete mettere le manine per configurare il firewall al meglio. Come vedete, è diviso in 5 parti: Tasks, Application Monitor, Component Monitor, Network Monitor ed Advanced.

Tasks

Da questo menu potete creare le vostre regole personali.

Application rule

- qui potete creare le regole per ogni singola applicazione.

Inserite l'applicazione e nel caso di necessità anche il Parent Application, il processo che richiama la nostra applicazione.

Potete decidere di permettere tutto il traffico oppure creare delle regole da rispettare.

Nella scheda General scegliete se permettere o bloccare il traffico, il protocollo da usare - TCP, UDP ecc... e la direzione - In/Out.

In Remote IP decidete se applicare la regola a tutti gli IP, ad un singolo IP, o ad un gruppo di IP.

In Remote Port scegliete le porte da usare.

In Advanced potete permettere i tentativi invisibili del collegamento (Allow Invisible Connection Attempts), saltare controlli avanzati di sistema (Skip advanced security checks) e limitare il numero delle connessioni (Limit number of connections).

Per aprire o bloccare una porta particolare andate in Network Control Rule.

Impostate l'azione da eseguire, scegliete se permettere o bloccare sempre il traffico, oppure se decidere di volta in volta, scegliete il protocollo e la direzione.

Nell Source e Remote Port inserite le porte Locali e Remoti che interessano e nel Source e Remote IP, se necessario, inserite l'indirizzi IP del computer Locale e di quello Remoto.

Per bloccare del tutto o dare libero accesso ad una determinata applicazione, dovete usare Banned Application o Trusted Application.

Qui, tramite il tasto Browse, cercate l'applicazione che vi interessa e l'eventuale Parent Application.

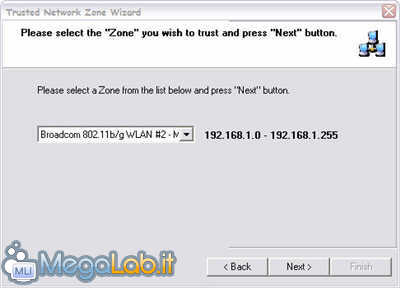

Zone

Scegliete questo menu per determinare una zona particolare, per esempio quella della vostra rete locale.

Qui è necessario inserire il nome per specificare la zona ed il range di IP.

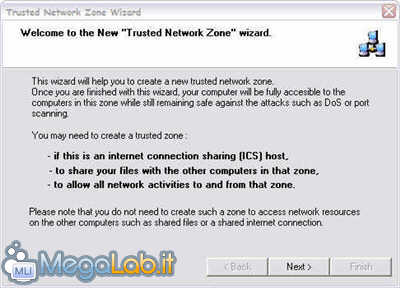

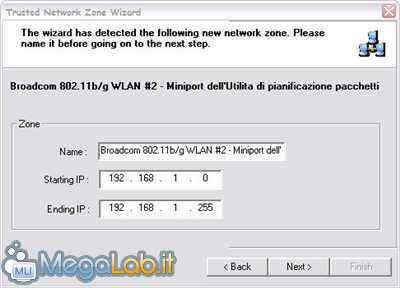

Nel caso si abbia una rete di PC, per poterla utilizzare senza problemi si deve definire la Trusted Zone, la zona di fiducia.

Per fare ciò, potete usare la configurazione wizard Add a trusted zone.

Il vostro computer verrà scansionato alla ricerca delle Network zone. Volendo, potete modificare il nome e il range della zona.

Infine, dovete selezionare e confermare la Trusted zone scelta.

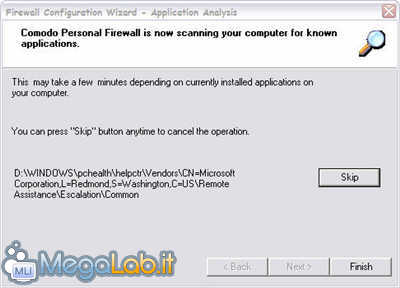

Per facilitare un po' il primo approccio con il programma, il Comodo Firewall ci offre un'altra funzione wizard - Scan for known applications.

Questa opzione di configurazione automatica permette di fare la scansione del sistema alla ricerca delle applicazioni conosciute da CPF, affinché sia più facile riconoscere le applicazioni stesse.

Al riavvio del sistema, potrete notare che nelle finestre popup viene mostrato il suggerimento Security Considerations relativo azioni da intraprendere nei confronti delle applicazioni conosciute.

Application Monitor

In questa finestra potete monitorare, creare, rimuovere ed editare le regole relative alle applicazioni. Qui si può, per esempio, modificare le regole create in precedenza, rendere più severe quelle regole che prima permettevano maggiori spazi di libertà.

Selezionando un'applicazione nella finestra sottostante, si possono visualizzare tutte le informazioni che la riguardano.

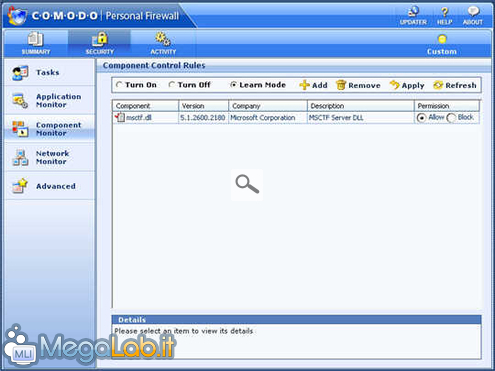

Component Monitor

In questa finestra vengono mostrate tutte le librerie .dll, che le varie applicazioni richiamano per accedere ad Internet. L'unica modifica che possiamo apportare qui è di bloccare o permettere l'uso di tale libreria.

Network Monitor

Di default abbiamo tutto il traffico in entrata bloccato e quello in uscita aperto, quindi se dovete aprire qualche porta in entrata o chiuderne qualcuna in uscita, si deve creare una regola nuova e posizionarla in alto, alla posizione 0 o 1, perché le regole in Network Monitor vengono lette a partire dall'alto verso il basso.

Se, per esempio, avete 2 regole simili, una alla posizione 1 che blocca l'accesso ad una porta ed un'altra alla posizione 2 che permette questo accesso, prevale la regola nella posizione 1, e quindi il traffico su quella porta sarà bloccato anche se la seconda regola dice l'inverso.

Il monitoraggio di Network Monitor può essere disabilitato tramite i tasti Turn on e Turn off in cima alla finestra; tale operazione può essere effettuata anche con Application e Component Monitors.

Comodo Firewall e P2P

Adesso parliamo dell'argomento che sta a cuore un po' a tutti: come far convivere firewall ed i programmi di filesharing, ad esempio eMule.

Alla prima connessione di eMule, sebbene Comodo abbia creato una regola totalmente permissiva nell'Application Monitor, eMule potrebbe anche non funzionare correttamente ed potrebbe assegnarvi sempre un ID basso. Questo può succedere proprio perché Comodo analizza prima le regole che sono applicate nel Network Monitor, dopo passa a quelle dell'Application Monitor e quindi regola la connessione in base all'insieme delle regole.

Per risolvere il problema, dovete creare delle regole supplementari.

Andate in Network Monitor e create 2 regole con questi parametri:

1) Allow_TCP In--->Remote IP (con modem dsl any, con un router l'indirizzo IP del router) --->a Remote Port mettere TCP impostata in eMule.

2) Allow_UDP In--->Remote IP (con modem dsl any, con un router l'indirizzo IP del router) --->a Remote Port mettere UDP impostata in eMule.

Queste regole, per essere efficaci, devono essere posizionate sopra le altre regole nelle prime posizioni.

Potrebbe sembrare un controsenso mettere le porte di eMule su remoto, ma questo è dovuto al fatto che CPF come IP sorgente (Source) vede l'indirizzo del computer che manda i dati e come IP remoto (Remote) - il computer che li riceve. Quando il nostro computer manda dati è sorgente, quando li riceve è remoto.

Windows Update e processi di sistema

Un altro esempio sono i processi di sistema come svchost.exe.

Per far funzionare correttamente il nostro computer non si dovrebbe bloccare completamente questo processo, ma se consideriamo che esso è anche un portatore sano di intrusioni sulle porte 135-139, dobbiamo provvedere a bloccare queste porte creando una nuova regola con questi parametri:

Block, INOUT, se siete dietro Modem impostate source remote IP su any, se siete dietro Router entrambi sull'indirizzo IP del Router, source remote ports sul range da 135 a 139.

Se decidete di bloccare tutti i processi, svchost.exe. Non dimenticate che per scaricare gli aggiornamenti Windows Update, questi devono essere sbloccati.

Per aumentare la protezione, la stessa operazione si dovrebbe fare anche nei confronti del processo System.exe (porta 445) e lsass.exe (porta 500).

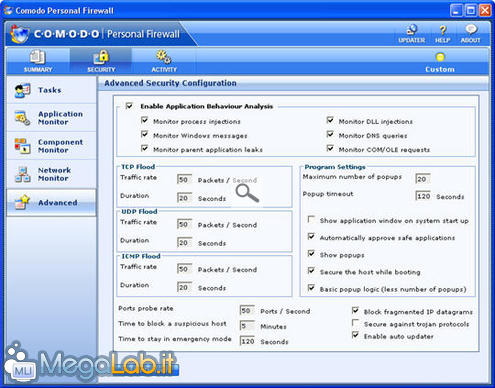

Advanced

In quest'area troviamo le impostazioni avanzate da applicare al firewall.

Qui potete disabilitare completamente il controllo del comportamento sospetto delle applicazioni, attivo di default, (Enable Application Behaviour Analysis), oppure potete disabilitare solo alcuni dei controlli. Più giù potete modificare la quantità e la durata della trasmissione dei pacchetti TCP, UDP e ICMP.

A parte le modifiche leggere, come mostrare o no la finestra del firewall all'avvio, l'approvazione automatica delle applicazioni sicure, la visualizzazione e la quantità dei popup e l'abilitazione dell'update automatico, vi consiglio di lasciare gli altri settaggi con le impostazioni di default.

Activity

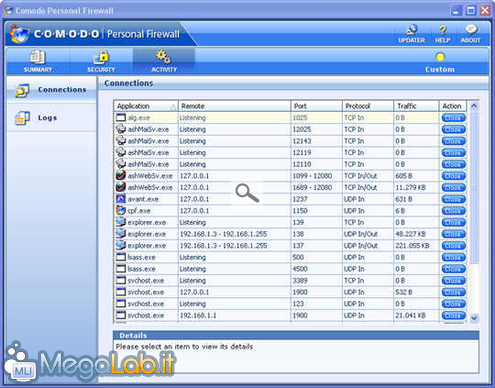

Siamo arrivati all'ultima scheda Activity, che è divisa in due parti Connections e Logs.

Connections

Qui viene mostrato il "movimento" in rete di tutte le applicazioni, con le relative informazioni sull'IP remoto, sulle porte e i protocolli usati ed anche sulla quantità del traffico trasmesso da tale applicazione. Se qualche processo vi sembra sospetto, potete chiuderlo tramite il tasto Close.

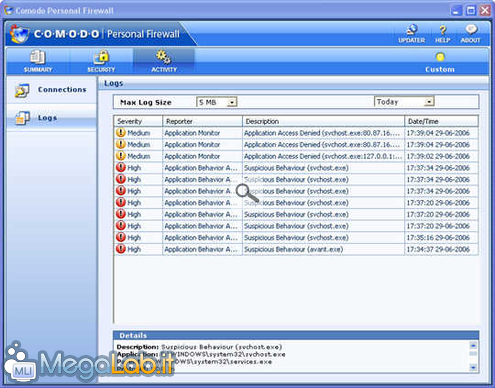

Logs

Il nome parla da sé: qui viene visualizzato il registro eventi. Nella barra di sopra potete impostare le dimensioni massime di file Log ed il periodo di riferimento: oggi, ultimi 7 o 30 giorni. Dal menu di tasto destro potete impostare se tenere il log completo o parziale e salvare il file di log in formato HTML.

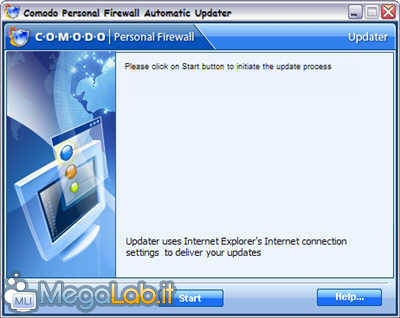

Updater

Se per qualche ragione avete disabilitato AutoUpdater, potete scaricare gli aggiornamenti manualmente, premendo il tasto Updater nell'angolo destro superiore della finestra.

Help

Nel programma è presente anche una guida, purtroppo solo in lingua inglese, che può essere visualizzata premendo il tasto Help in alto a destra.

Salvare le regole

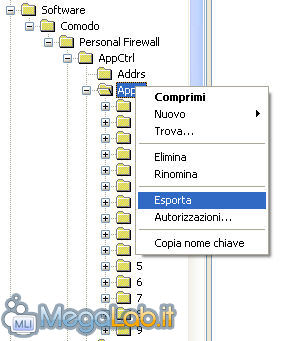

Se volete salvare le regole che avete creato, per riutilizzarle in caso di formattazione o reinstallazione del programma, dovete andare ad agire nel registro di configurazione di Windows.

Andate su Start - Esegui - scrivete Regedit e premete Ok.

Portatevi alla chiave

HKEY_LOCAL_MACHINE\SYSTEM\Software\Comodo\Personal Firewall\AppCtrl\Apps

Posizionatevi con il mouse nella finestra a sinistra e premete il tasto destro del mouse. Si apre il menu: selezionate Esporta

Vi verrà chiesto di dare un nome al file .reg, che contiene le regole che state salvando, e di scegliere una cartella in cui salvare il file.

Se volete riutilizzare questo file .reg, non dovrete far altro che cliccarci sopra due volte e confermare con Ok quando richiesto.

In questo modo eviterete di dare nuovamente conferma alle vostre applicazioni che devono collegarsi ad Internet.

Conclusioni

Comodo Personal Firewall è un software assolutamente da provare e non solo per la grafica accattivante e per il fatto di essere gratuito. Completo ed efficiente, offre una serie di strumenti per il controllo ed il monitoraggio della rete, occupa poco spazio sul HD, ma purtroppo sfrutta il doppio delle risorse rispetto ad altri firewall, attorno ai 30-35 MB e potrebbe rallentare un po' l'avvio del computer.

Pur essendo un firewall giovane, può essere considerato una valida alternativa agli altri prodotti a pagamento. Viene aggiornato regolarmente e i possibili bug delle nuove versioni vengono risolti in tempi brevissimi. Non è un prodotto professionale in senso stretto, ma non è nemmeno da scartare e il suo menu estremamente intuitivo sarà gradito alle persone poco esperte.

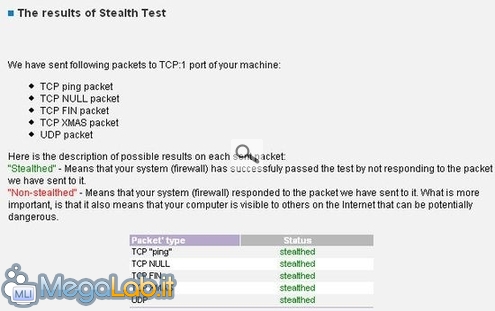

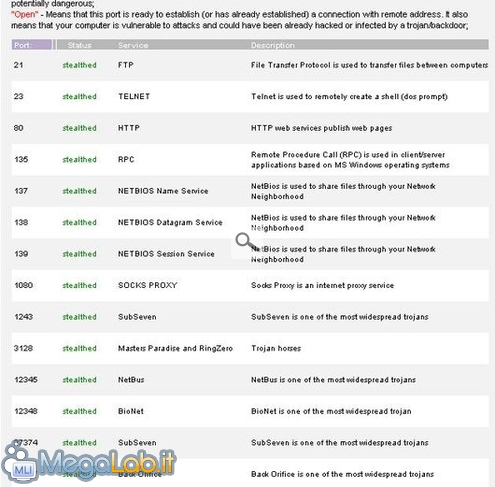

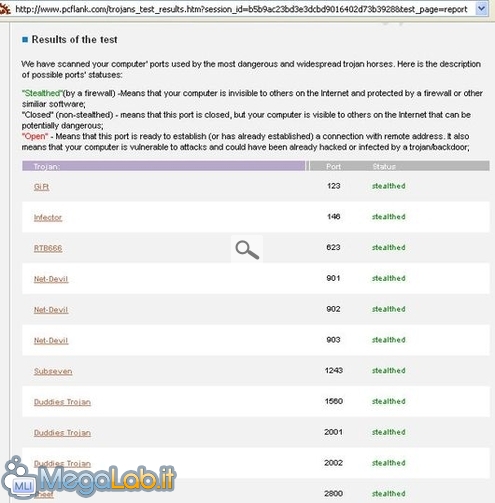

Abbiamo effettuato vari test di sicurezza online per controllare l'efficacia di Comodo Personal Firewall e come potete vedere dagli screenshots, tutti i test sono stati superati nel migliore dei modi, tutte le porte vulnerabili sono stealthed (protette ed invisibili dall'esterno) e tutti gli attacchi sono stati respinti.

Nonostante i buoni esiti dei test, vi consiglio di ripetere regolarmente il stealth test su questi siti Grc.com e Pcflank.com, per controllare che il vostro firewall non sia stato attaccato da qualche virus e che tutte le porte rimangano protette.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati