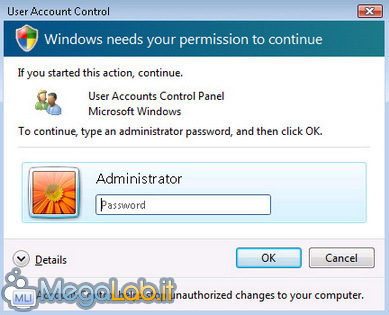

Si registrano ancora polemiche e critiche sullo User Account Control di Windows Vista: dopo una sorta di "ammissione di colpa" da parte dei Microsoft-man, che hanno consapevolmente definito la tecnologia dietro UAC un meccanismo pensato per infastidire l'utente-utonto, ci si mettono ora anche quegli sviluppatori che avrebbero dovuto adottare il nuovo standard per programmare software in grado di agire nello spazio utente standard e senza privilegi da "administrator" sul sistema.

NeoSmart Technologies, organizzazione non-profit dai cui sforzi è nato il tweaker delle opzioni di boot su sistemi multi-OS EasyBCD, non usa mezzi termini nel definire UAC niente più che una truffa, una presa in giro nei confronti degli sviluppatori, dell'utente e dell'industria tutta. NeoSmart si è scontrata con UAC durante lo sviluppo della versione 1.1 di iReboot, applicazione minimale pensata per lavorare in congiunzione con EasyBCD e rendere lo switch del sistema operativo allo start-up ancora più immediato e intuitivo.

"Per far si che iReboot fosse di una qualche utilità - si legge sul blog di NeoSmart riguardo il porting dell'applicazione su Vista - dovevamo bypassare le limitazioni di UAC di Microsoft. Per iReboot, era assolutamente fondamentale farlo girare all'avvio, e farlo accedere al sistema da un normale account utente. Su Windows XP (dove tutti agiscono da Administrator e non ci sono noiosi avvisi UAC) questo non era un problema. Ma su Windows Vista, a causa dei nuovi requisiti architetturali per far girare le applicazioni in modalità di privilegi elevati questo era quasi impossibile".

L'ingegnosa soluzione adottata dai coder ha dunque previsto la suddivisione del software in due parti, una che agisse in background come servizio sotto gli account System e Local Service - con pieno accesso al sistema senza la necessità di provocare le geremiadi di UAC - e l'altra che fungesse da interfaccia utente sotto l'account standard User ma in completa integrazione con il servizio sottostante.

Il risultato è stato un'applicazione che, una volta data autorizzazione all'installazione dopo il primo avviso da parte di UAC, permette di cambiare al volo il sistema operativo da far partire al prossimo riavvio raggirando nei fatti quelli che secondo Microsoft dovrebbero essere meccanismi di sicurezza in grado di garantire un ambiente operativo più sicuro.

"Utilizzando una API di comunicazione standard tra i processi abbiamo evitato la necessità di qualsiasi azione speciale per conto dell'applicazione client - continua il post sul weblog - separando efficacemente la logica (che risiede e va in esecuzioni sul servizio di supporto, libera dalle molte limitazioni di UAC) e la presentazione/design (l'applicazione client, vincolata a obbedire a qualsiasi volere di UAC".

Volendo trarre conclusioni più generali e non strettamente dipendenti dal caso di iReboot, NeoSmart afferma che "le recentemente implementate limitazioni di sicurezza di Windows Vista sono nella migliore delle ipotesi artificiose, facili da raggirare, e utili soltanto per dare l'impressione della sicurezza. Qualsiasi software la cui esecuzione viene bloccata da UAC'per buone ragioni di sicurezzà può essere programmato per evitare queste limitazioni con (relativa) facilità. Il'redesign architetturalè del framework di sicurezza di Vista non è tanto un sistema ricostruito dalle fondamenta quanto un rattoppo, pensato per dare la falsa impressione di un sistema operativo più sicuro".

Anche NeoSmart dunque conferma e rinforza un'idea già espressa in altri contesti, vale a dire che UAC può tutt'al più servire come reminder per l'utente sui possibili rischi connessi all'installazione di nuovo software sul sistema. Quello che fa specie dover sottolineare è che UAC viene ancora una volta smascherato per quello che è in realtà: solo un fastidio, inutile e persino pericoloso, poiché un malware appositamente progettato potrebbe prendere il pieno controllo dell'OS sfruttando un pizzico di ingegneria sociale e la falsa consapevolezza di una maggiore sicurezza complessiva.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati